یک گروه هک جدید به نام Belsen ، فایلهای پیکربندی حساس و دادههای لاگین VPN بیش از 15000 دستگاه FortiGate را به صورت رایگان در دارک وب منتشر کرده است. این دادههای فاش شده متعلق به سازمانهای دولتی و خصوصی در سراسر جهان میباشند و شامل آدرسهای IP، نامهای کاربری، گذرواژهها (برخی به صورت متن ساده)، قوانین فایروال و گواهیهای دیجیتال مدیریت دستگاه هستند.

گروه Belsen برای تبلیغ خود، یک وبسایت Tor ایجاد کرده است که در آن اطلاعات استخراج شده از FortiGate را در ۱۵ ژانویه ۲۰۲۵ به صورت رایگان در رسانههای اجتماعی و انجمنهای جرایم سایبری منتشر کرده است تا توسط سایر هکرها و تهدیدکنندهها مورد استفاده قرار گیرند.

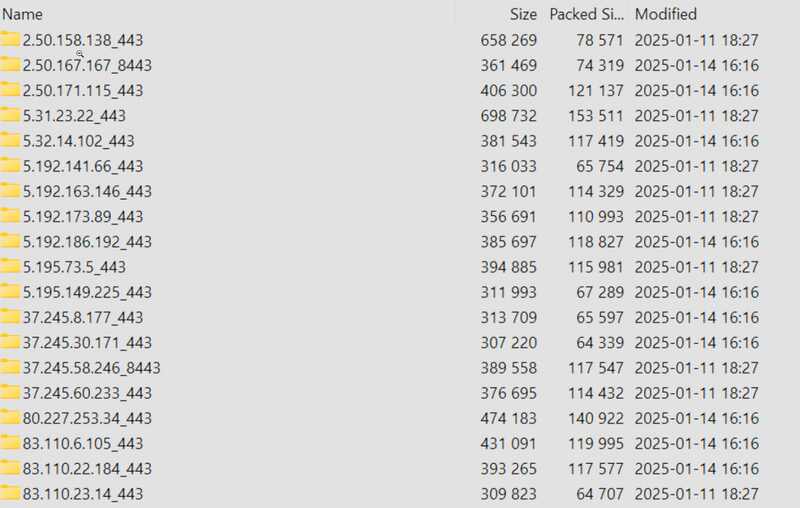

حجم دادههای فاش شده از FortiGate حدود ۱.۶ گیگابایت میباشد که بر اساس کشور سازماندهی شده است و هر پوشه حاوی آدرسهای IP خاص و فایلهای پیکربندی مربوطه است. هر آدرس IP دارای یک فایل configuration.conf (فایل پیکربندی Fortigate) و یک فایل vpn-passwords.txt است که برخی از رمزهای عبور آن به صورت متن ساده ذخیره شدهاند. فایل تنظیمات همچنین حاوی اطلاعات حساسی مانند کلیدهای خصوصی و قوانین فایروال هستند.

احتمال میرود آسیب پذیری که در این هک مورد سوء استفاده قرار گرفته است، CVE-2022-40684 میباشد. CVE-2022-40684 یک آسیب پذیری روز صفر قدیمی در FortiOS، FortiProxy و FortiSwitchManager است که به مهاجمان اجازه میدهد تا مکانیزم احراز هویت را دور بزنند و فایلهای پیکربندی را دانلود کنند.

اغلب دستگاههای آسیب پذیر، نسخههای FortiOS 7.0.0-7.0.6 یا 7.2.0-7.2.2 را اجرا میکنند. اگرچه FortiOS 7.2.2 آسیب پذیریCVE-2022-40684 را پچ کرده است اما دستگاه هایی که نسخه های قبلی را اجرا می کنند آسیب پذیر میباشند.

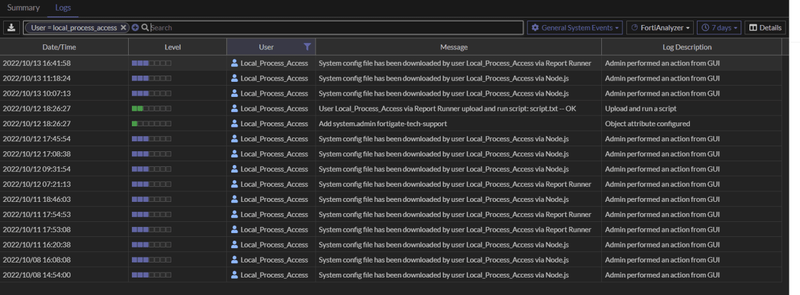

فورتینت در سال ۲۰۲۲، هشدار داد که هکرها از CVE-2022–40684 برای دانلود فایلهای پیکربندی از دستگاههای FortiGate آسیب پذیر و سپس اضافه کردن حساب کاربری مخرب super_admin به نام «fortigate-tech-support» سوء استفاده کردهاند.

به نظر میرسد که دادهها در همان اکتبر ۲۰۲۲ پس از اکسپلویت آسیب پذیری CVE-2022-40684 جمعآوری شدهاند اما تا کنون فاش نشده بودند. علیرغم جمع آوری دادهها در سال ۲۰۲۲، سازمان هایی که سیستم های خود را به روزرسانی نکرده اند یا رمز عبور خود را تغییر نداده اند، همچنان مستعد این آسیب پذیری هستند.

توصیههای امنیتی

در ادامه توصیههایی برای سازمانهایی که دادههای آنها فاش شده ارائه شده است:

تغییر رمز عبور: توصیه میشود هر چه سریعتر تمام رمزهای عبور VPN و admin به پسوردهای قوی و پیچیده تغییر داده شوند.

به روز رسانی سیستم: اطمینان حاصل کنید که تمام دستگاههای FortiGate به آخرین نسخه FortiOS به روزرسانی شدهاند.

بررسی فایل پیکربندی: قوانین و تنظیمات فایروال را مورد بررسی قرار دهید و به روزرسانی کنید.

نظارت و بررسی: نظارت بر فعالیتهای مرتبط با دادههای فاش شده را به منظور یافتن هرگونه عملکرد مشکوک افزایش دهید.