یک حمله سایبری هدفمند به نام EastWind در اواخر جولای 2024، سازمانهای دولتی و شرکتهای فناوری اطلاعات روسیه را تحت تأثیر قرار داد. نفوذ اولیه EastWind، متکی به ایمیلهای فیشینگ هدفمند است که حاوی فایل آرشیو RAR ضمیمه شده میباشند.

این فایل RAR دارای یک LNK (فایل شورتکات ویندوز) است که پس از باز کردن آن، زنجیره نفوذ فعال میشود. فایل LNK از تکنیک بارگذاری جانبی DLL برای راه اندازی یک فایل DLL مخرب بر روی سیستم قربانی استفاده میکند. این DLL از Dropbox به عنوان مکانیزم ارتباطی برای اجرای دستورات شناسایی و دانلود پیلودهای بیشتر بهره میگیرد.

Toolkitهای حملات EastWind

هکرها با استفاده از DLL مخرب اشاره شده در بخش قبل، توانستند تروجان GrewApacha را از فضای ذخیره ساز ابری Dropbox دانلود و نصب کنند. این تروجان منجر به دانلود بکدور CloudSorcerer میشود. CloudSorcerer نیز در نهایت بکدور PlugY را دانلود و مستقر خواهد کرد.

۱. تروجان GrewApacha

جالب است بدانید که طبق گفته کسپرسکی، تروجان GrewApacha با گروه APT31 مرتبط میباشد. جدیدترین نوع GrewApacha در مقایسه با آخرین نسخه تحلیل شده آن در سال 2023، دارای پیشرفتهایی همچون استفاده از دو سرور C2 به جای یک سرور، ذخیره آدرس آنها در یک رشته کدگذاری شده با base64 در پروفایلهای GitHub است که بدافزار آن را میخواند.

۲. بکدور CloudSorcerer

یکی از بدافزارهای بارگذاری شده توسط تروجان GrewApacha، نسخه به روزرسانی شده بکدور CloudSorcerer است. این بکدور از پلتفرمهای قانونی مانند LiveJournal و Quora به عنوان سرور C2 اولیه خود استفاده میکند. CloudSorcerer توسط VMProtect برای جلوگیری از شناسایی، بسته بندی شده است.

MD5, MD5 | |

The SHA1 | e1cf6334610ec01e5de689e33190d0c17ccd4 |

SHA256 | 5071022aaa19d243c9d659e78ff149fe0398cf7d9319fd33f718d8e466668e9469e659e78e78ff149 |

File size | 51 KB |

بکدور CloudSorcerer از مکانیزم حفاظتی رمزگذاری استفاده میکند. این مکانیزم با استفاده از فرآیند تولید کلید منحصربهفرد مرتبط با ماشین قربانی به منظور جلوگیری از اجرای بکدور در سیستمهای غیرهدف طراحی شده است.

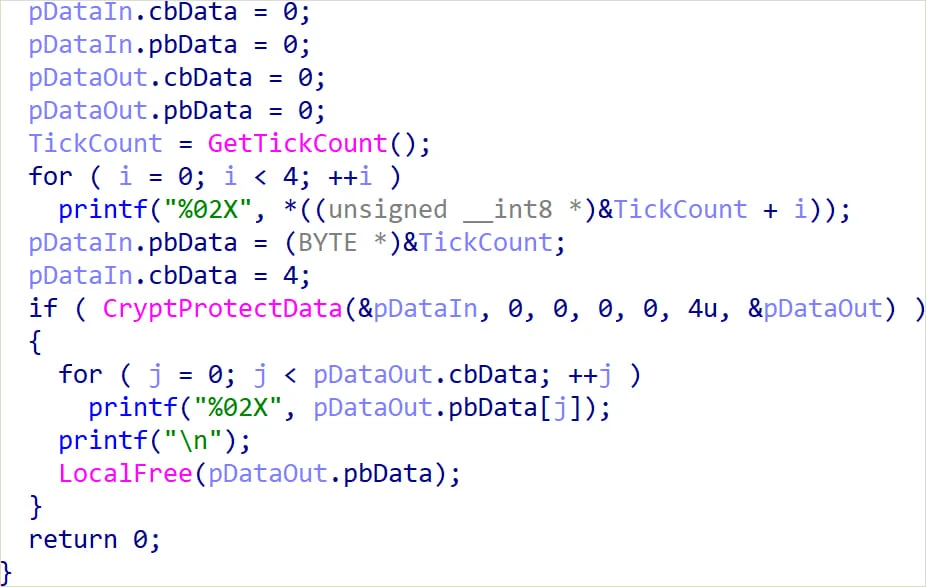

بکدور CloudSorcerer در زمان اجرا، چهار بایت (مقدار تابع GetTickCount) را دریافت و آن را با استفاده از تابع CryptProtectData رمزگذاری میکند تا یک متن رمز شده منحصر به فرد و محدود به سیستم استخراج گردد.

چنانچه اجرای بدافزار بر روی هر دستگاه دیگری انجام شود، کلید تولید شده متفاوت بوده و از این رو، رمزگشایی پیلود CloudSorcerer ناموفق خواهد بود. بکدور CloudSorcerer پس از اجرا، فایلهای زیر در رایانه قربانیان، دانلود میکند:

- برنامه قانونی exe (نام سابق: WinDRMs.exe) و امضا شده توسط مایکروسافت.

- کتابخانه dll.

- فایل با پسوند ini.، حاوی یک پیلود رمزگذاری شده (نام این فایل در دستگاههای آلوده مختلف، متفاوت میباشد)

مهاجمان در اغلب موارد، فایلها را در یکی از زیر شاخههای دایرکتوری C:ProgramData، (به عنوان مثال، C:?ProgramData?Microsoft DRM) آپلود کردهاند. آنها سپس با استفاده از برنامه زمانبندی تسک (schtasks)، اجرای خودکار dbgsrv.exe را پیکربندی نمودند.

۳. بکدور PlugY

سومین ایمپلنت مشاهده شده در حملات EastWind که از طریق CloudSorcered دانلود میشود، بکدور PlugY میباشد.

PlugY دارای تطبیق پذیری بالا در ارتباطات C2 و مجموعه گستردهای از دستورات است و از سه پروتکل ارتباطی مختلف (TCP، UDP و pipeهای نامگذاری شده) برای برقراری ارتباط با مرکز فرماندهی پشتیبانی میکند.

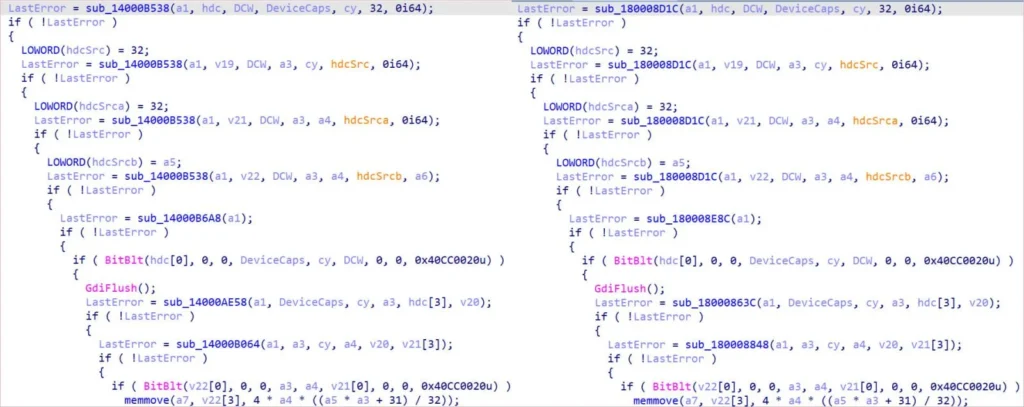

دستورات اجرایی توسط بکدور PlugY مربوط به فایل، اجرای فرمانهای shell، کپچر صفحه نمایش، نظارت بر کلیپ بورد و عمل به عنوان یک کیلاگر میباشد.

تحلیلهای کسپرسکی نشان میدهد که کد مورد استفاده در PlugY قبلاً در حملات گروه APT27 نیز مشاهده شده است.

از سوی دیگر، کتابخانهای که برای ارتباطات C2 از طریق پروتکل UDP استفاده میشود، تنها در DRBControl و PlugX وجود دارد که بدافزارهایی هستند که به طور گسترده توسط هکرهای چینی مورد استفاده قرار میگیرند.

نکاتی برای شناسایی آثار و شواهد حمله EastWind

بدافزارهای شناسایی شده در طول حمله EastWindبا یکدیگر بسیار متفاوت میباشند. از این رو، برای شناسایی هر یک از آنها، باید از مجموعه جداگانهای از شاخصهای نفوذ را مورد استفاده قرار داد. برخی از مواردی که باید به آنها توجه کرد عبارتند از:

- فایلهای DLL بزرگتر از 5 مگابایت در دایرکتوری ‘C:\Users\Public'”

- فایلهای “dll” بدون امضا در سیستم فایل

- یک فرآیند در حال اجرا به نام “exe” برای هر کاربر لاگین شده

سخن پایانی

هکرها در جریان حمله به سازمانهای دولتی روسیه، اغلب از مجموعهای از ابزارها استفاده میکنند که در آنها انواع تکنیکها و تاکتیکها اجرا میشود. آنها با توسعه این ابزارها، در تلاش هستند تا فعالیتهای مخرب و ترافیک شبکه خود را پنهان کنند.

از این رو، هکرهایی که در پشت حملات EastWind قرار دارند از سرویسهای شبکههای محبوب همچون GitHub، Dropbox، Quora، Living Journal و Yandex.Disk استفاده کردهاند.

اشاره به این نکته بسیار ضروری است که حملات EastWind در نتیجه همکاری دو گروه سایبری مختلف چینی زبان یعنی APT27 وAPT31 انجام شده است. این مورد حاکی از تعامل پیچیده بین گروههای سایبری با روابط دیپلماتیک قوی و اهداف استراتژیک مشترک علیه دیگر کشورها است.

منبع

مقالات مرتبط:

Konni RAT در حمله به وزارت امور خارجه روسیه شناسایی شد

جاسوس افزار LianSpy، کاربران روسی اندروید را مورد نفوذ قرار داد

گروه APT28 روسیه، دیپلماتها را توسط بکدور HeadLace مورد نفوذ قرار داد

CloudSorcerer – یک APT جدید که نهادهای دولتی روسیه را مورد هدف قرار میدهد

۶۹ درصد از کل درآمد حاصل از حملات باج افزاری، متعلق به هکرهای روسی زبان است