یک عملیات باج افزاری نسبتاً جدید به نام Interlock زیرساختهای حیاتی و سرورهای FreeBSD سازمانهای سراسر جهان را مورد نفوذ قرار داده است. این تاکتیک نشان دهنده تغییرات عملکردی در میان اپراتورهای باج افزار است که دامنه خود را از سیستمهای ویندوز و لینوکس به محیطهای کمتر مورد حمله گسترش دادهاند و از آسیب پذیریهای سیستمهای زیرساخت حیاتی سوءاستفاده میکنند.

باج افزار Interlock اولین بار در سپتامبر 2024 مشاهده شد و به دلیل تمرکز هدفمند آن بر روی سیستمهای FreeBSD (یک سیستم عامل شبه یونیکس که به دلیل پایداری و عملکردش به طور گسترده در زیرساختهای حیاتی استفاده میشود)، به سرعت شهرت پیدا کرد.

اپراترهای Interlock مدعی حمله به شش سازمان میباشند که به علت خودداری از پرداخت باج درخواستی، دادههای آنها را در سایت خود منتشر کردهاند.

برخلاف سایر باج افزارها که عمدتاً بر روی پلتفرمهای ویندوز و لینوکس متمرکز هستند، Interlock رویکرد غیرمتداول ایجاد یک رمزگذاری سفارشی برای FreeBSD را در پیش گرفته است. از آنجایی که FreeBSD اغلب برای میزبانی سرویسهای مهم و مدیریت workloadهای سازمانی استفاده میشود، این استراتژی به هکرها اجازه داده است تا عملیات کلیدی را مختل نمایند.

رمزگذار باج افزار Interlock، یک باینری ELF است که بهطور خاص برای FreeBSD 10.4 کامپایل شده است. ELF معمولاً برای سیستمعاملهای شبه یونیکس استفاده میشود. از این رو، رمزگذارهای باج افزار Interlock، حملات این گروه را از حملات متداول سایر باجافزارهای مختص محیطهای لینوکس و ویندوز متمایز میکند.

رمزگذار Interlock خود را به عنوان یک باینری ELF شصت و چهار بیتی معرفی میکند، به این معنا که بدافزار شامل تمام کتابخانههای لازم برای اجرای مستقل از نسخههای کتابخانه سیستم میزبان است. این تاکتیک تضمین میکند که باج افزار در نسخههای مختلف FreeBSD کار میکند و از سوی دیگر دامنه قربانیان احتمالی آن گسترش مییابد.

بدافزار پس از دسترسی به سیستم قربانی، به صورت جانبی در سراسر شبکه توزیع میشود و پیش از رمزگذاری، نسخهای از دادهها را استخراج و به سرور C2 خود ارسال میکند.

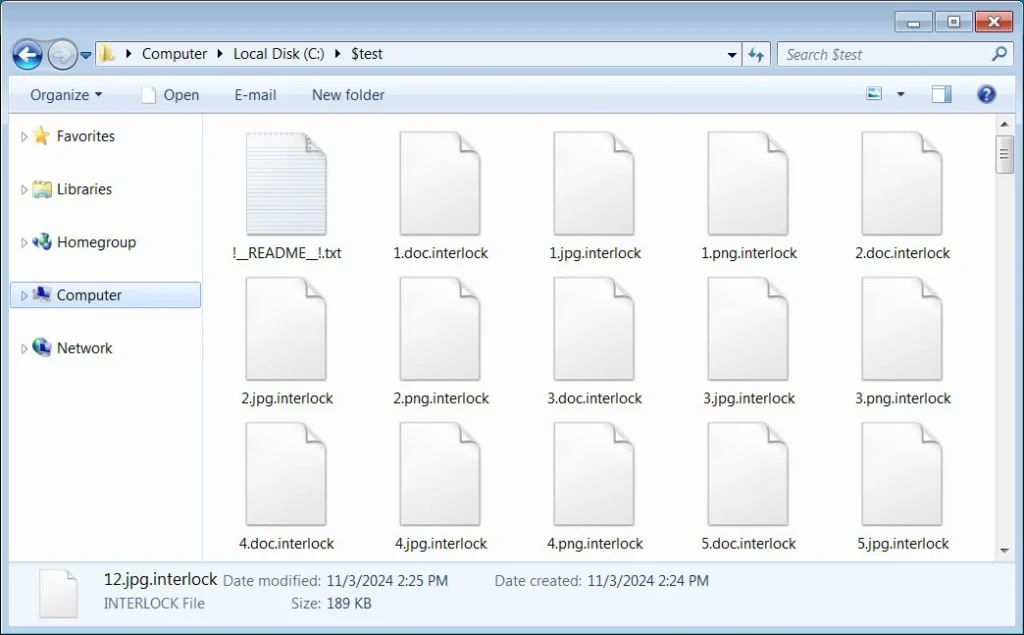

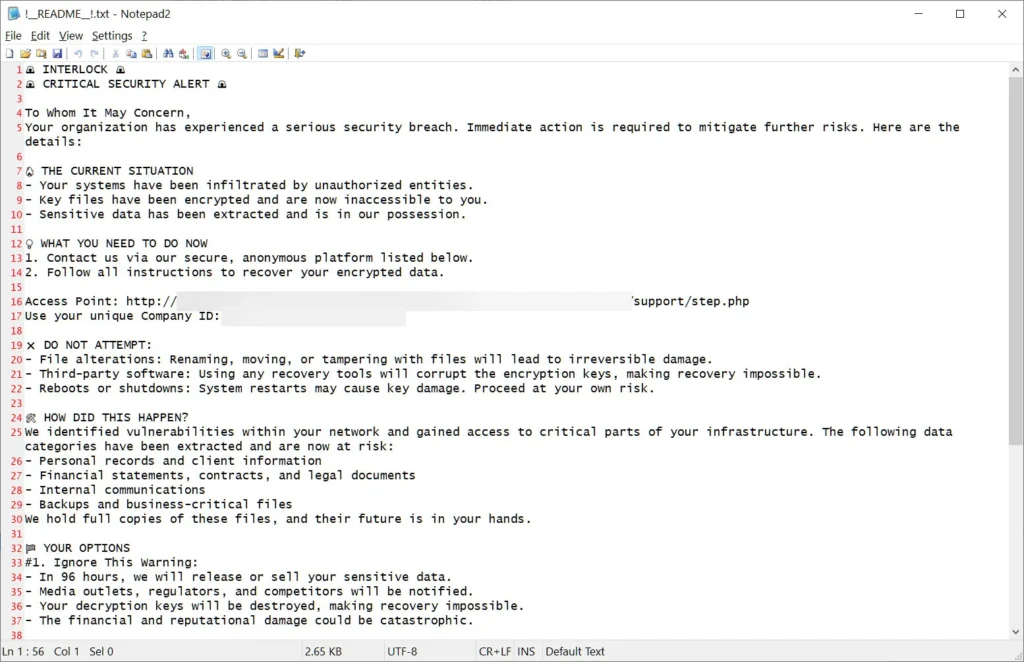

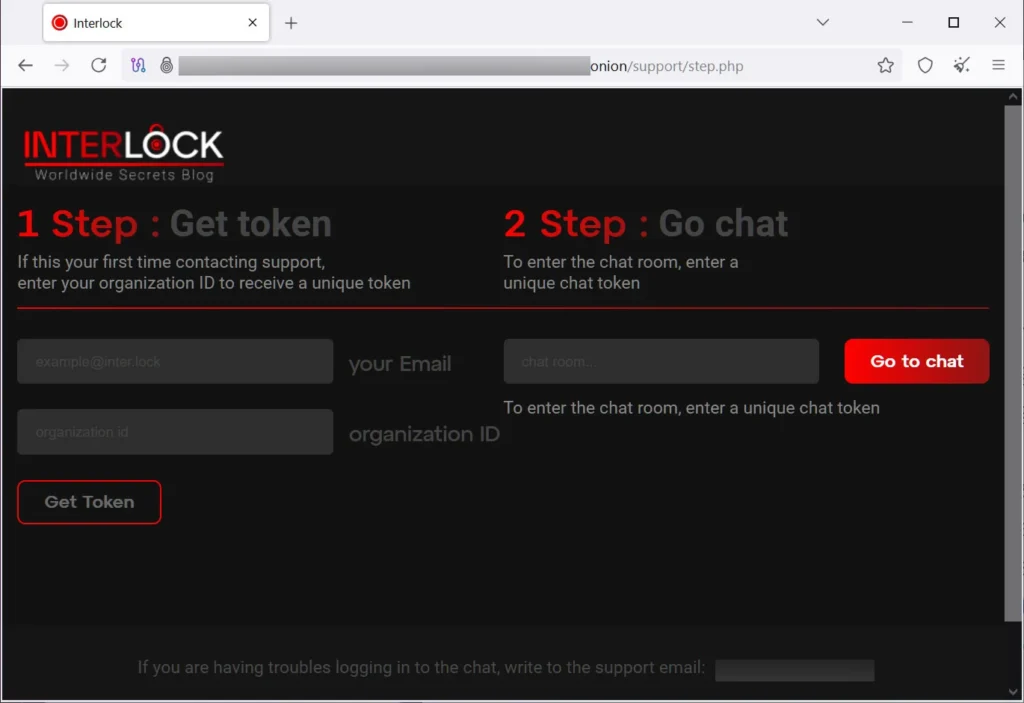

باج افزار Interlock پسوند “interlock.” را به انتهای فایلهای رمزگذاری شده اضافه میکند و یک یادداشت اخاذی به نام ” !README!.txt ” را در هر دایرکتوری قرار میدهد. این فایل شامل دستورالعملهای لازم برای دسترسی به یک سایت Tor برای مذاکره قربانیان با اپراتورهای باج افزار است.

باج افزار Interlock از تاکتیک اخاذی مضاعف استفاده میکند و در صورت پرداخت نشدن باج درخواستی، دادههای حساس قربانیان را در سایت خود منتشر میکند.

دولت وین کانتی در میشیگان یکی از اولین قربانیان حمله باج افزار Interlock در سوم اکتبر 2024 است. این حمله باج افزاری منجر به اختلالاتی از جمله جلوگیری از پرداخت آنلاین مالیات، ضمانت زندانیان در کلانتری، و ثبت معاملات املاک و مستغلات در اداره ثبت اسناد در سراسر این شهرستان شد.

چگونه در برابر حمله باج افزار Interlock از خود دفاع کنیم؟

با توجه به ماهیت پیچیده باج افزار Interlock، سازمانها به ویژه آنهایی که از FreeBSD استفاده میکنند، ضروری است که اقدامات پیشگیرانه زیر را دنبال کنند:

- مدیریت پچ: اطمینان یابید که همیشه سیستمها آخرین به روز رسانیها را اجرا میکنند. سیستم های FreeBSD میبایست هر چه سریعتر برای مقابله با این تهدید شناخته شده پچ شوند.

- احراز هویت چند عاملی (MFA): به منظور کاهش خطر دسترسی غیرمجاز، مکانیزم MFA برای سرویسهای دسترسی از راه دور مانند SSH اجرا شود.

- پشتیبانگیری از دادهها: تهیه نسخه پشتیبان از تمامی دادهها به صورت منظم و دورهای و نگهداری آنها در یک سیستم دیگر، یکی از اقدامات ضروری است.

- پیاده سازی EDR: توصیه میشود راهحلهای EDR برای نظارت و شناسایی هرگونه فعالیت غیرعادی در شبکه به کار گرفته شود. این قبیل فعالیتها شامل حرکت جانبی غیرمجاز بدافزارها در شبکه و یا تلاش برای رمزگذاری فایلها است.

- مانیتورینگ لاگها: لاگهای سیستم میبایست به طور منظم برای یافتن تسکهای زمان بندی شده غیرمعمول و یا ترافیک شبکه C2 مورد بررسی و نظارت قرار گیرند.

سخن پایانی

باج افزار Interlock یادآور ماهیت سریع و در حال تکامل تهدیدات سایبری است. این باج افزار با نفوذ به محیطهای FreeBSD و ESXi و اتخاذ تاکتیک اخاذی مضاعف توانایی خود را در تنوع بخشیدن به سیستم عاملهای مختلف نشان داده است.

از این رو، ضروری است سازمانهایی که از FreeBSD استفاده میکنند دفاع سایبری خود را تقویت کرده، آسیب پذیریها را اصلاح نموده و برای کاهش آسیبهای احتمالی حمله این باج افزار آماده شوند.