متخصصان آزمایشگاه کسپرسکی در دسامبر 2023 موفق به کشف یک گروه تهدید کننده جدید به نام “Crypt Ghouls” شدند که از باج افزارهای LockBit 3.0 و Babuk برای رمزگذاری سیستمهای شرکتهای روسی از جمله سازمانهای دولتی استفاده میکند.

تحقیقات بیشتر درمورد فعالیت این گروه حاکی از ارتباط آن با سایر گروهها همچون MorLock، BlackJack، Twelve Shedding Zmiy (معروف به ExCobalt) میباشد که در حال حاضر همگی بر روی نفوذ به روسیه متمرکز شدهاند. این گروهها در تاکتیک، تکنیک و متدهای (TTPS) حمله به زیرساخت و IoCها همپوشانی دارند.

Crypt Ghouls دارای یک toolkit است که شامل ابزارهایی مانند Mimikatz، XenAllPasswordPro، PingCastle Localtonet، resocks، AnyDesk، PsExec و غیره میباشد و از از باج افزارهای LockBit 3.0 و Babuk به عنوان پیلود نهایی استفاده میکند.

بررسی فرآیند نفوذ گروه Crypt Ghouls به قربانیان

متخصصان آزمایشگاه کسپرسکی توانستند تنها دو مورد از حملات گروه Crypt Ghouls را شناسایی کنند و مورد بررسی قرار دهند.

هکرها اطلاعات دادههای لاگین یک شرکت پیمانکار را از طریق VPN برای اتصال به سیستم داخلی، مورد سوء استفاده قرار دادند. اتصالات VPN از آدرسهای IP مرتبط با شبکه یک ارائه دهنده میزبانی روسی و شبکه یک پیمانکار ایجاد شده است.

هکرها به منظور حفظ دسترسی به سیستم، از ابزارهای NSSM و Localtonet استفاده کردند. NSSM، سرویسهایی را بر روی یک میزبان ایجاد و مدیریت میکند، در حالی که Localtonet یک تونل رمزگذاری شده برای اتصال به آن میزبان از یک شبکه خارجی فراهم میآورد. هر دو ابزار به طور مستقیم از localtonet.com دانلود شده بودند.

استقرار بدافزار و استخراج اطلاعات

اکنون نوبت به استقرار بدافزار و استخراج اطلاعات و سوء استفاده از سیستم قربانیان رسیده است. هکرها از ابزارهای XenAllPasswordPro، Mimikatz، dumper.ps1 و MiniDump Tool برای جمع آوری طیف وسیعی از دادههای احراز هویت از سیستم هدف، استفاده میکنند. جزئیات این ابزارها به شرح زیر است:

- XenAllPasswordPro برای جمع آوری دادههای احراز هویت

- بکدور CobInt

- Mimikatz برای استخراج دادههای لاگین قربانیان

- ps1 برای استخراج تیکتهای کربروس (Kerberos) از LSA

- MiniDump برای استخراج دادههای لاگین از حافظه exe

- exe برای کپی کردن اطلاعات کاربری ذخیره شده از مرورگرهای Google Chrome و Microsoft Edge

- PingCastle برای شناسایی شبکه

- PAExec برای اجرای دستورات از راه دور

- AnyDesk و پروکسی Resocks SOCKS5 برای دسترسی از راه دور

گروه Crypt Ghouls فایلهای حاوی اطلاعات کاربری و دادههای لاگین ذخیره شده در مرورگرها را در یک دایرکتوری موقت (temp) کپی میکند:

cmd.exe /Q /c copy “C:\Users\[username]\AppData\Local\Microsoft\Edge\User

Data\Default\Login Data” “C:\Windows\Temp\1713909129.8364425”

cmd.exe /Q /c copy “C:\Users\[username]\AppData\Local\Google\Chrome\User

Data\Default\Login Data” “C:\Windows\Temp\1713909173.8739672”

cmd.exe /Q /c copy “C:\Users\[username]\AppData\Local\Microsoft\Edge\User

Data\Default\Login Data” “C:\Windows\Temp\1713909181.5850394”

دستورات روی hostها از طریق WMI اجرا میشوند. هکرها سپس از پاورشل برای درخواست لیستی از کاربران لوکال استفاده میکنند.

گروه Crypt Ghouls از ابزار PingCastle به منظور جمع آوری اطلاعات درباره زیرساخت سروری که درآن قرار داشتهاند، استفاده کردند. هکرها همچنین شبکه را با استفاده از ابزار قانونی SoftPerfect Network Scanner به صورت دورهای برای تعیین پورتهای باز و منابع به اشتراک گذاشته شده شبکه، اسکن کردند.

هکرها به منظور فعالیت در شبکه از ماژول WmiExec.py Impacket استفاده نمودند. متخصصان متوجه شدند که هر دو قربانی مورد بررسی از PAExec که ابزاری برای اجرای فرمان از راه دور میباشد، استفاده میکردند.

گروه Crypt Ghouls از چندین ابزار برای دسترسی از راه دور استفاده میکند. متداولترین ابزارها AnyDesk میباشد اما هکرها خود را به آن محدود نکردهاند. جدول زیر شامل نام برنامههای کاربردی و دایرکتوریهایی است که ابزارها در آنها مشاهده شدهاند:

نام | دایرکتوری |

AnyDesk | C:\Users\[redacted]\Downloads\AnyDesk.exe |

Localtonet | C:\Windows\Temp\localtonet.exe |

resocks | /usr/sbin/xfs-modules |

Resocks یک پروکسی SOCKS5 معکوس برای تانلینگ ترافیک است. محققان در حین بررسی فعالیت این گروه، یک نمونه پروکسی یافتند که برای استفاده از آدرس IP 91.142.73[.]178، که بخشی از شبکه ارائه دهنده میزبانی VDSina است، پیکربندی شده بود.

پارامترهای قابل توجه نمونه resocks به شرح زیر است:

-X main.defaultConnectBackAddress=91.142.73[.]178 -X

main.defaultConnectionKey=CzKDvHM8UGE/QtjuF2SSkJzaVmRpjNipdWlbTzFry6o

بارگذاری جانبی DLL در شبکه قربانی

هکرها پس از ایجاد دسترسی اولیه به شبکه از تکنیک بارگذاری جانبی DLL استفاده کردند و یک برنامه قانونی ویندوز به نام dism.exe و لودر مخرب dismcore.dll را در فولدر c:\ProgramData\oracle\ قرار دادند.

لودر dismcore.dll سعی میکند فایل odbcconf.xml را که حاوی پیلود است، بیابد اما متخصصان نتوانستند فایل را بازیابی کنند.

رمزگذاری فایل

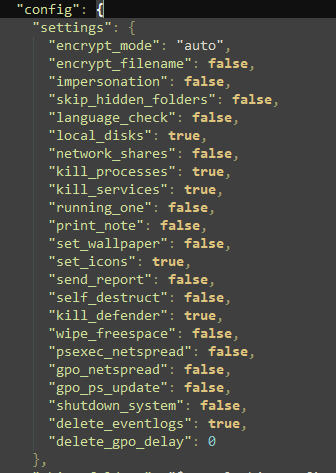

هکرها دادهها را با استفاده از باج افزارهای محبوب LockBit 3.0 ( برای سیستمهای ویندوز) و Babuk (برای لینوکس) رمزگذاری کردند. پیکربندی نمونه LockBit حاوی دستوراتی برای رمزگذاری درایورهای لوکال، خاتمه فرآیندها و سرویسهای خاص، غیرفعال سازی ویندوز دیفندر (Windows Defender) و حذف لاگهای پیکربندی است.

دایرکتوریهای سیستم و همچنین فولدری به نام intel به استثناهای رمزگذاری اضافه شدند که ابزارهای هکرها برای جمع آوری دادههای لاگین در آن دانلود میشدند.

بدافزار همچنین فایلهای recycle bin (سطل زباله) را در حالی که کاراکترهای تصادفی به آنها اضافه میکند، رمزگذاری مینماید تا از بازیابی آنها جلوگیری به عمل آورد.

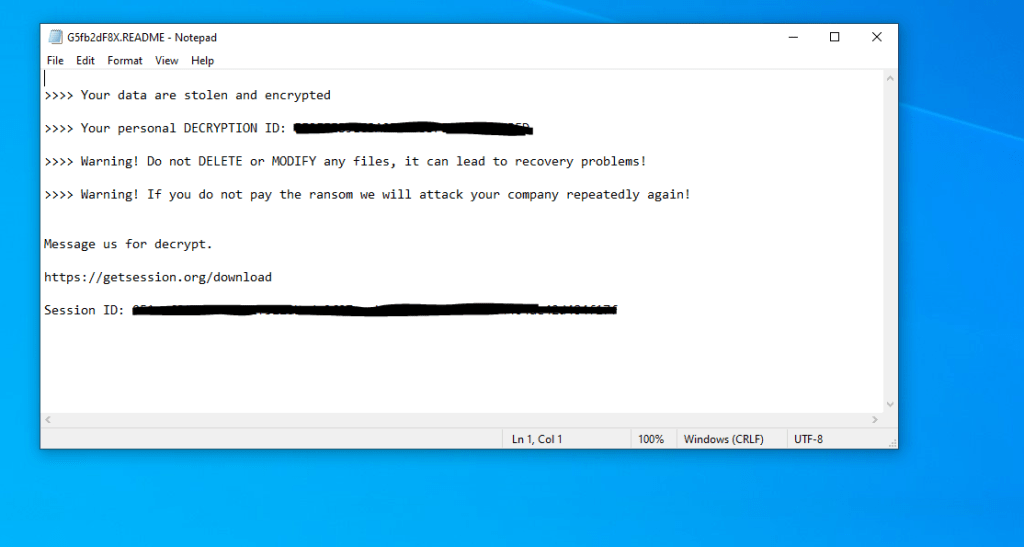

هکرها در سرویس پیامرسان Session، یک یادداشت اخاذی حاوی لینکی برای ارائه شناسه IDآنها به منظور برقراری ارتباطات، قرار داده بودند. این پیامرسان با پشتیبانی از رمزگذاری end-to-end خطر افشای اطلاعات محرمانه را به حداقل میرساند.

پیام رسان Session در حملات گروههای باج افزار GhostLocker، SEXiو MorLock نیز مورد استفاده قرار گرفته است. هکرها همچنین با استفاده از باج افزار Babuk سرورهای ESXi را رمزگذاری کردند. آنها از طریق SSH به سرور ESXi متصل شدند، Babukرا روی آن بارگذاری کرده و شروع به رمزگذاری فایلهای ماشین مجازی نمودند:

سخن پایانی

متخصصان معتقدند که هدف هکرها علاوه بر درخواست باج، ایجاد اختلال در فرآیندهای تجاری سازمانهای مورد نظر در روسیه است. قربانیان این حملات، سازمانهای دولتی و همچنین شرکتهای معدنی، انرژی، مالی و خردهفروشی مستقر در روسیه هستند.