نوع جدیدی از بات نت Mirai شناسایی شده است که از آسیب پذیریهای روز صفر برای هدف قرار دادن روترهای صنعتی و دستگاههای خانه هوشمند استفاده میکند. این توسعه نشان دهنده تشدید قابل توجه پیچیدگی حملات مبتنی بر Mirai است. این حملات از نوامبر ۲۰۲۴ با اکسپلویت آسیب پذیریهای از قبل شناسایی شده، آغاز شدند.

یکی از آسیب پذیریهایی که مورد اکسپلویت قرار گرفته است؛ CVE-2024-12856 میباشد. CVE-2024-12856 ، یک آسیب پذیری در روترهای صنعتی Four-Faith است که VulnCheck در ماه دسامبر آن را کشف کرد اما در حدود ۲۰ دسامبر متوجه تلاشهایی برای اکسپلویت آن شد.

نوع جدید بات نت Mirai به سوء استفاده از آسیب پذیریهای ناشناخته و جدید در روترهای Neterbit و دستگاههای خانه هوشمند Vimar متکی است.

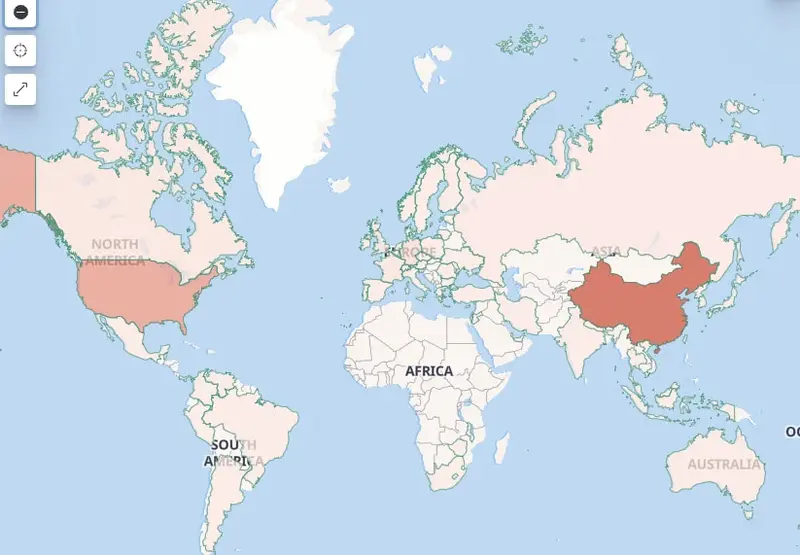

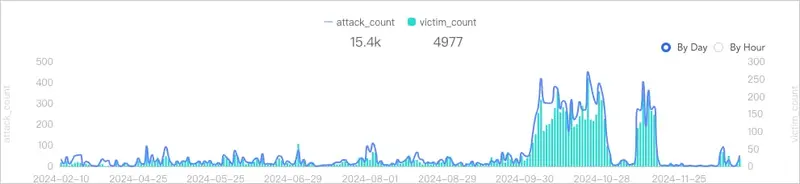

این بات نت در فوریه ۲۰۲۴ کشف شد و در حال حاضر روزانه ۱۵ هزار Node ربات فعال دارد که اغلب در چین، ایالات متحده، روسیه، ترکیه و ایران واقع شدهاند.

به نظر میرسد هدف اصلی آن انجام حملات انکار سرویس توزیع شده (DDoS) بر روی اهداف مشخصی به منظور کسب منافع مالی است. از این رو، این بات نت صدها نهاد را روزانه هدف قرار میدهد و فعالیت آن در اکتبر و نوامبر ۲۰۲۴ به اوج خود رسید.

نوع جدید بات نتMirai ، ترکیبی از اکسپلویتهای عمومی و خصوصی را برای بیش از ۲۰ آسیب پذیری به کار میگیرد تا به دستگاههای متصل به اینترنت نفوذ کند و DVR، روترهای صنعتی و خانگی و دستگاههای خانه هوشمند را هدف قرار دهد. برخی از این آسیب پذیریها عبارتند از:

این بات نت تاکنون دستگاههای زیر را مورد هدف قرار داده است:

- روترهای ASUS (از طریق اکسپلویت های روز N)

- روترهای Huawei (از طریق اکسپلویت آسیب پذیری CVE-2017-17215)

- روترهای Neterbit (از طریق اکسپلویت های سفارشی)

- روترهای LB-Link (از طریق اکسپلویت آسیب پذیری CVE-2023-26801)

- روترهای صنعتی Four-Faith (از طریق آسیب پذیری روز صفر CVE-2024-12856)

- دوربین های PZT (از طریق اکسپلویت آسیب پذیریهای CVE-2024-8956 و CVE-2024-8957)

- DVR Kguard

- Lilin DVR (از طریق اکسپلویت های اجرای کد از راه دور)

- دستگاههای DVR عمومی (با استفاده از اکسپلویتهایی مانند TVT editBlackAndWhiteList RCE)

- دستگاههای خانه هوشمند Vimar (احتمالاً از یک آسیب پذیری نامشخص استفاده میکنند)

- دستگاههای مختلف 5G/LTE (احتمالاً به دلیل پیکربندی اشتباه یا دادههای لاگین ضعیف)

این بات نت دارای یک ماژول بروت فورس برای شکستن رمزهای عبور ضعیف و Telnetاست که از پکیج سفارشی UPX با امضاهای منحصر به فرد استفاده میکند و ساختارهای دستوری مبتنی بر Mirai را برای به روزرسانی کلاینتها، اسکن شبکهها و انجام حملات DDoS پیاده سازی میکند.

به گزارش X Lab ، حملات DDoS این بات نت کوتاه مدت هستند و معمولا بین ۱۰ تا ۳۰ ثانیه به طول میانجامند اما شدت آنها بالا است و بیش از ۱۰۰ گیگابیت در ثانیه ترافیک ارسال میکنند، که میتوانند حتی برای زیرساختهای قوی هم اختلال ایجاد کنند.

اهداف این حملات از صنایع مختلف و در سراسر جهان همچون چین، ایالات متحده، آلمان، بریتانیا و سنگاپور توزیع شده میباشند.

به طور کلی، این نوع از بات نت Mirai توانایی منحصربهفردی را برای حفظ نرخ نفوذ بالا در انواع مختلف دستگاهها با استفاده از اکسپلویتهایی برای آسیب پذیریهای روز n و روز صفر از خود نشان داده است.

اقدامات امنیتی

به منظور محافظت در برابر بات نت Mirai و تهدیدات مشابه، بسیار مهم است که موارد زیر را همواره در نظر داشته باشید:

- به روز رسانی فریمور: فریمور دستگاه میبایست به طور منظم به روزرسانی شود تا آسیب پذیریهای شناخته شده، به موقع پچ گردند.

- تغییر گذرواژههای پیش فرض: گذرواژههای ضعیف و پیش فرض را در تمامی دستگاهها و روترها تغییر دهید و از رمزهای عبور قوی و منحصر به فرد استفاده کنید.

- نظارت بر ترافیک: الگوهای ترافیک غیرعادی دستگاهها را که میتواند نشان دهنده نفوذ باشد، مانتیور کنید.

- غیرفعال سازی دسترسی از راه دور: دسترسی از راه دور به دستگاه را در صورت عدم نیاز، غیرفعال کنید.

کاربران میتوانند با پیروی از توصیههای امنیتی از دستگاههای خود در برابر تهدیدات مشابه محافظت کنند.

منابع

مقالات پیشنهادی:

نفوذ بات نت Matrix به بیش از ۳۵ میلیون دستگاه IoT

نفوذ بات نت Mirai به روترهای SSR شرکت جونیپر

بات نت Gorilla بیش از سیصد هزار حمله DDoS را راه اندازی کرده است!

روتر صنعتی Four-Faith توسط آسیب پذیری CVE-2024-12856 مورد سوء استفاده قرار گرفت!

آسیب پذیری روز صفر CVE-2024-11120 برای استقرار بات نت Mirai مورد سوء استفاده قرار گرفت