بات نت Socks5Systemz یک تهدید فراگیر، گسترده و حائز اهمیت در فضای سایبری است که میلیونها دستگاه را در سراسر جهان آلوده کرده است. این بات نت، رایانههای هک شده را به سرورهای پروکسی تبدیل میکند و به هکرها اجازه میدهد تا ترافیک اینترنت خود را برای فعالیتهای مختلف غیرقانونی از آنها عبور دهند.

طبق یافتههای جدید Bitsight، بات نت Socks5Systemz در حال ارائه و پشتیبانی از یک سرویس پروکسی به نام Proxy.am است. سرویس پروکسی PROXY.AM از سال 2016 فعال میباشد و از بات نت Socks5Systemz برای ارائه nodeهای پروکسی خود به کاربران استفاده میکند و آنها را قادر میسازد تا اهداف مجرمانه گستردهتری را دنبال کنند.

بدافزارها و سرویسهای پروکسی، پدیده جدید نیستند، اما به دلیل حضور بی سر و صدا و خاموشی که در سیستم قربانی دارند، همیشه مورد استقبال و توجه هکرها و گروههای جرایم سایبری قرار گرفتهاند.

گزارشها حاکی از آن است که تاکنون ۸۰,۸۸۸ پروکسی از 31 کشور مختلف از Proxy.am در دسترس میباشد. Proxy.am (یا proxy[.]am and proxyam[.]one)، خود را به عنوان “سرور پروکسی خاص، خصوصی و ناشناس” تبلیغ میکند که هزینه ماهانه آن برای پکیج نامحدود، 126 دلار و برای پکیج VIP حدود 700 دلار میباشد.

استفاده از سرویسهای پروکسی مانند PROXY.AM، لایههایی از ناشناس ماندن را برای هکرها فراهم میآورد و آنها را قادر میسازد تا طیف گستردهای از فعالیتهای غیرقانونی را بدون افشای هویت خود به انجام رسانند. این امر، تلاشهای سازمانهای مجری قانون را برای ردیابی این هکرها پیچیدهتر و سختتر میکند.

بات نت Socks5Systemz از طریق لودرهای بدافزار مانندPrivateLoader ، SmokeLoader و Amadey در حملات فیشینگ، کیتهای اکسپلویت و تبلیغات مخرب توزیع میشود. این لودرها بدون رضایت و اطلاع کاربر، بدافزار Socks5Systemz را بر روی سیستم قربانیان نصب میکنند.

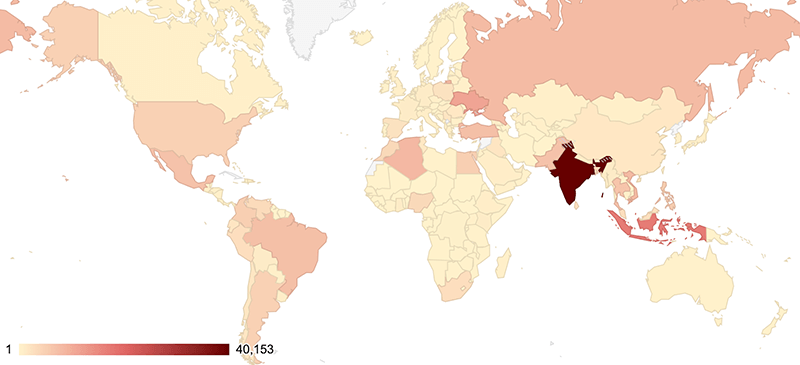

پراکندگی جغرافیایی نفوذ این بات نت شامل کشورهای هند، اندونزی، اوکراین، الجزایر، ویتنام، روسیه، ترکیه، برزیل، مکزیک، پاکستان، تایلند، فیلیپین، کلمبیا، مصر، ایالات متحده، آرژانتین، بنگلادش، مراکش و نیجریه میشود.

بات نت پس از نصب خود، دستگاه آلوده را به یک پروکسی تبدیل میکند. در واقع هدف اصلی بات نت Socks5Systemz، تبدیل سیستمهای هک شده به node های پروکسی است که در اختیار سایر هکرها قرار خواهند گرفت. هکرها بطور معمول به دنبال مبهم سازی منبع حملات خود هستند.

Socks5Systemz با استفاده از پروتکلهای مختلف مانند Socks4 ، Socks5 یا HTTP ، اتصالات را کنترل میکند. مشترکین این سرویس میتوانند بین 1 تا 140 دلار در روز بپردازند تا از این پروکسی برای فعالیتهایی مانند حملات DDOS، اسپم و دور زدن GEO-Restrictions1 استفاده کنند.

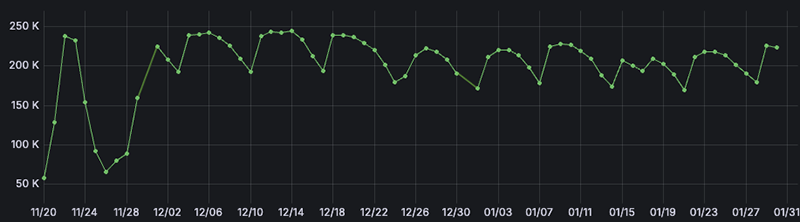

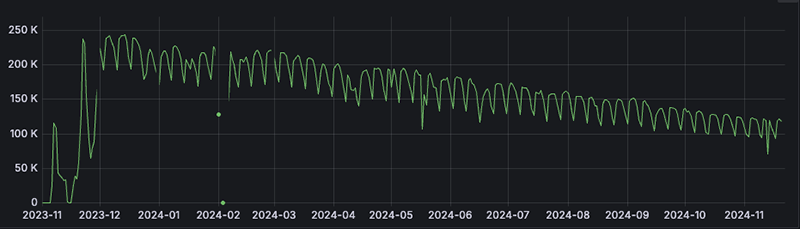

گفته میشود تا پایان ژانویه 2024، میانگین توزیع روزانه بات نت Socks5Systemz که در واقع Socks5Systemz V1

یا نسخه شماره یک Socks5Systemz نامیده میشود، حدود ۲۵۰,۰۰۰ دستگاه بوده است اما رفته رفته این تعداد کاهش یافت تا جایی که تا پایان ماه نوامبر به حدود ۱۲۰,۰۰۰ ربات در روز رسید.

یکی از دلایل این روند کاهشی آن است که تهدید کنندهای که در پشت Socks5Systemz V1 قرار دارد در دسامبر 2023، کنترل این بات نت را از دست داد و مجبور شد بات نت را از ابتدا با زیرساخت C2 کاملاً متفاوتی بسازد که ما این نسخه جدید از بات نت را Socks5Systemz V2 مینامیم. از این رو پیلودهای جدید، جایگزین پیلودهای قدیمی شدند.

Bitsight TRACE تخمینمیزند که میانگین توزیع روزانه بات نت فعلی (Socks5Systemz V2 )، حدود ۸۵,۰۰۰ تا ۱۰۰,۰۰۰ ربات در روز است.

بات نت Socks5Systemz از طریق زیرساختهای پیچیدهای متشکل از حداقل 53 سرور واقع در اروپا (به ویژه فرانسه، هلند و سوئد) فعالیت میکند. این زیرساخت از عملیات فرماندهی و کنترل (C2) لازم برای مدیریت دستگاههای آلوده پشتیبانی میکند.

Socks5Systemz با توجه به سابقه عملیاتی خود از حداقل سال 2016 تا همین حالا توانسته است از تشخیصهای قابل توجهی فرار کند. این موضوع بر نیاز به اقدامات امنیتی پیشرفته و آگاهی در مورد آسیب پذیریهای احتمالی مرتبط با بدافزارها و بات نتها تأکید میکند.

سخن پایانی

بات نت Socks5Systemz ماهیت در حال تحول تهدیدات سایبری را نشان میدهد که در آن بدافزار به طور فزاینده در سرویسهایی که فعالیتهای غیرقانونی را تسهیل میسازند، ادغام میشود. توانایی آن برای انطباق و حفظ عملیات علیرغم تلاشهای مجری قانون، چالش مداوم ناشی از چنین شبکههایی را نشان میدهد. از آنجایی که مجرمان سایبری به استفاده از فناوریها و روشهای پیشرفته ادامه میدهند، هوشیاری و اقدامات متقابل نوآورانه در کاهش خطرات مرتبط با باتنتهایی مانند Socks5Systemz ضروری خواهد بود.

منبع

مقالات پیشنهادی:

بات نت Quad7، هزاران روتر را هک کرد!

نفوذ بات نت Matrix به بیش از ۳۵ میلیون دستگاه IoT!

گروه Volt Typhoon، مجددا فعالیت بات نت KV خود را از سر گرفت

ادغام AndroxGh0st با بات نت Mozi برای نفوذ به سرویسهای ابری و IoT!

آسیب پذیری روز صفر CVE-2024-11120 برای استقرار بات نت Mirai مورد سوء استفاده قرار گرفت