هکرها از آسیبپذیری درایور Paragon Partition Manager در حملات باجافزار سوءاستفاده میکنند. مهاجمان سایبری در حملات باجافزاری از یک آسیبپذیری امنیتی در درایور BioNTdrv.sys متعلق به Paragon Partition Manager سوءاستفاده کردهاند تا مجوز سطح دسترسی خود را افزایش داده و کدهای مخرب اجرا کنند.

این آسیب پذیری روز صفر که با شناسه CVE-2025-0289 ثبت شده است، یکی از پنج آسیبپذیری کشفشده توسط مایکروسافت است که طبق اعلام CERT/CC شامل ضعفهای متعددی از جمله موارد زیر میشود:

- نقص در نگاشت و نوشتن حافظه کرنل بهصورت دلخواه

- نقص ارجاع به اشارهگر NULL (Null Pointer Dereference)

- دسترسی ناامن به منابع کرنل

- انتقال غیرایمن داده در حافظه کرنل

در یک سناریوی حملهی فرضی، مهاجمی که دسترسی محلی به سیستم ویندوز دارد، میتواند از این آسیبپذیریها سوءاستفاده کرده و سطح دسترسی خود را افزایش دهد یا با ایجاد شرایط حملهی منع سرویس(DoS) ، سیستم را از کار بیندازد. این سوءاستفاده به دلیل آن است که BioNTdrv.sys دارای امضای دیجیتال مایکروسافت است.

علاوه بر این، این آسیبپذیری میتواند برای انجام حملاتی تحت عنوان ” استفاده از درایور آسیبپذیر خود (BYOVD) نیز مورد استفاده قرار گیرد. در این روش، حتی در سیستمهایی که این درایور بهصورت پیشفرض نصب نیست، مهاجمان میتوانند آن را اضافه کرده و از طریق آن سطح دسترسی خود را افزایش دهند و کدی مخرب را اجرا کنند.

لیست آسیبپذیریهای کشفشده

لیست آسیبپذیریهای کشفشده در نسخههای 1.3.0 و 1.5.1 از درایور BioNTdrv.sys به شرح زیر است:

- CVE-2025-0285: ضعف در نگاشت حافظه کرنل به دلیل عدم بررسی طول دادههای ورودی توسط کاربر (افزایس سطح دسترسی)

- CVE-2025-0286: آسیبپذیری نوشتن در حافظه کرنل بهصورت دلخواه به دلیل عدم بررسی طول دادههای ورودی توسط کاربر (اجرای کد مخرب)

- CVE-2025-0287: ارجاع به اشارهگر Null به دلیل نبود ساختار MasterLrp معتبر در بافر ورودی (اجرای کد کرنل دلخواه برای افزایش سطح دسترسی)

- CVE-2025-0288: ضعف در نوشتن دادههای حافظه کرنل به دلیل نقص در تابع memmove، که باعث میشود مهاجم بتواند دادههای دلخواهی را در حافظه کرنل بنویسد و سطح دسترسی خود را افزایش دهد.

- CVE-2025-0289: دسترسی ناامن به منابع کرنل به دلیل عدم اعتبارسنجی اشاره گر MappedSystemVa قبل از ارسال آن به تابع HalReturnToFirmware (به خطر افتادن سرویسهای حساس سیستم)

چهار مورد اول نسخه 7.9.1 و قبل تر درایور Paragon Partition Manager را تحت تاثیر قرار داده و مورد آخر نسخه های 17 و بالا تر از آن را آسیب پذیر کرده است.

شرکت Paragon Software با انتشار نسخهی 2.0.0 BioNTdrv.sys، تمامی این آسیبپذیریها را برطرف کرده است. همچنین، نسخهی آسیبپذیر این درایور در فهرست مسدودسازی درایورهای ناامن مایکروسافت قرار گرفته است.

با این حال، نکتهی مهم این است که حتی کاربرانی که Paragon Partition Manager را روی سیستم خود نصب نکردهاند نیز از حملات در امان نیستند. تاکتیکهای BYOVD نیازی به نصب بودن این نرمافزار روی دستگاه هدف ندارند. در عوض، مهاجمان سایبری، درایور آسیبپذیر را همراه با ابزارهای مخرب خود قرار میدهند و آن را در محیط ویندوز بارگذاری میکنند تا سطوح دسترسی خود را افزایش دهند.

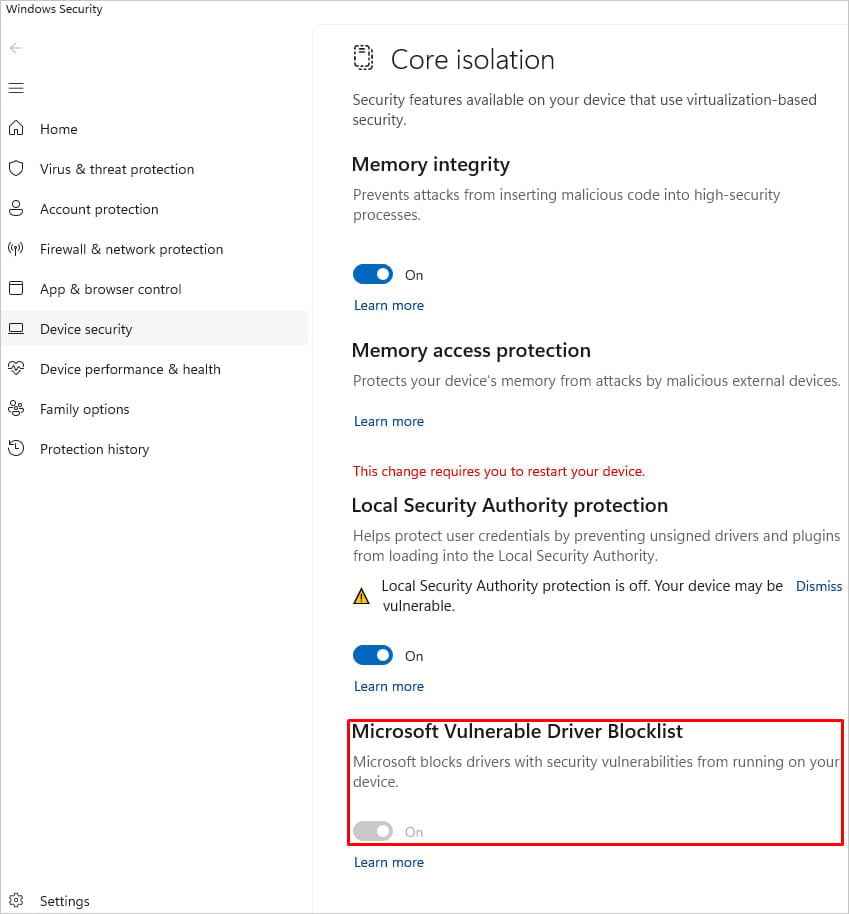

برای اطمینان از فعال بودن فهرست مسدودسازی درایورهای ناامن مایکروسافت مسیر زیر را در تنظیمات ویندوز دنبال کنید و مطمئن شوید که این گزینه فعال است:

Settings → Privacy & Security → Windows Security → Device Security → Core Isolation → Microsoft Vulnerable Driver Blocklist

حملات مرتبط

این افشاگری تنها چند روز پس از آن صورت گرفت که شرکت Check Point جزئیاتی از یک کمپین بدافزاری گسترده منتشر کرد که در آن مهاجمان با سوءاستفاده از یک درایور آسیبپذیر دیگر مربوط به مجموعه نرمافزاری Adlice توانسته بودند از سد مکانیزمهای امنیتی عبور کرده و بدافزار Gh0st RAT را روی سیستمهای هدف مستقر کنند.

برخی از گروههای تهدید که بهطور شناختهشده از تاکتیکهای BYOVD استفاده میکنند شامل Scattered Spider، Lazarus، BlackByte Ransomware و LockBit Ransomware و چندین گروه دیگر هستند.