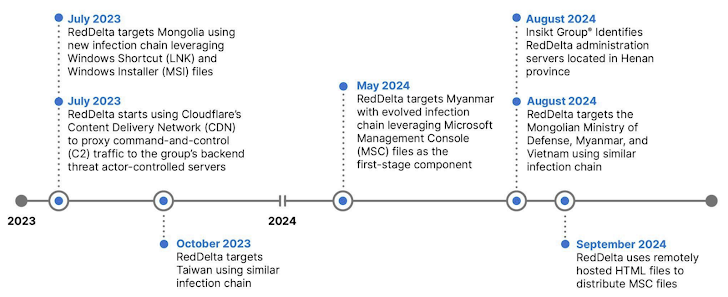

یک گروه سایبری تحت حمایت دولت چین به نام RedDelta، در سالهای اخیر به طور فعال در کمپینهای جاسوسی با هدف نفوذ به نهادهای دولتی و دیپلماتیک مغولستان، تایوان، میانمار، ویتنام و کامبوج به منظور استقرار نسخه سفارشی بکدور PlugX بین جولای 2023 تا دسامبر 2024 شرکت داشته است.

RedDelta از حملات فیشینگ هدفمند حاوی اسناد فریبنده مرتبط با رویدادهای سیاسی منطقه مانند تری گو، نامزد ریاست جمهوری تایوان در سال 2024 و تعطیلات ملی ویتنام و دعوت نامه برای نشستهایی از جمله نشست انجمن کشورهای جنوب شرق آسیا برای ارائه نسخه سفارشی بدافزار PlugX استفاده کرده است.

شواهد حاکی از آن است که RedDelta، وزارت دفاع مغولستان را در آگوست ۲۰۲۴ و حزب کمونیست ویتنام را در نوامبر همان سال، مورد حمله قرار داده است. همچنین گفته میشود که RedDelta از سپتامبر تا دسامبر ۲۰۲۴ قربانیان مختلفی را در مالزی، ژاپن، ایالات متحده، اتیوپی، برزیل، استرالیا و هند داشته است.

RedDelta که حداقل از سال ۲۰۱۲ فعال میباشد، نامی است که به یک گروه سایبری تحت حمایت دولت چین اختصاص داده شده است. جامعه امنیت سایبری، این گروه را با عناوینی مانند BASIN، Bronze President، Camaro Dragon، Earth Preta، HoneyMyte، Mustang Panda(یا به عبارتی Vertigo Panda)، Red Lich، Stately Taurus، TA416و Twill Typhoonدنبال می کند.

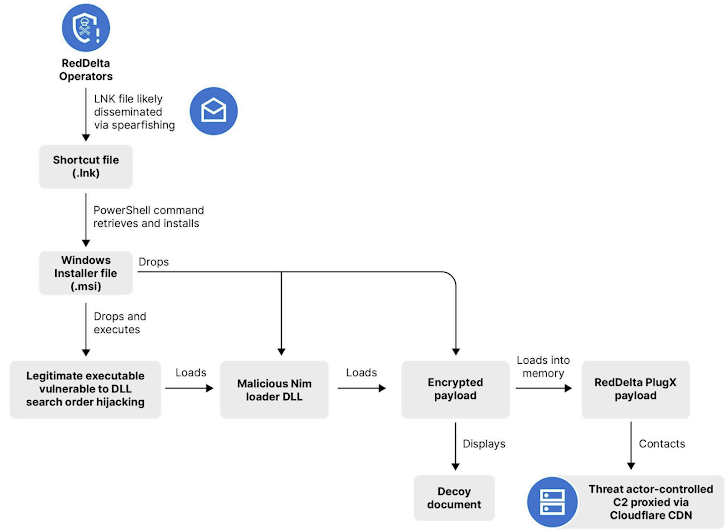

حملات این گروه مستلزم استفاده از فایلهای شورتکات ویندوز (LNK)، نصب کننده ویندوز (MSI) و کنسول مدیریت مایکروسافت (MSC) است که احتمالا از طریق فیشینگ هدفمند توزیع میشوند و به عنوان اولین مرحله برای راه اندازی زنجیره نفوذ مورد استفاده قرار میگیرند تا در نهایت بکدور PlugX را توسط تکنیکهای بارگذاری جانبی DLL مستقر کنند.

کمپینهای جداگانهای که اواخر سال ۲۰۲۴ شناسایی شدند نیز از ایمیلهای فیشینگ حاوی لینکی به فایلهای HTML میزبانی شده در مایکروسافت Azure به عنوان نقطه آغاز حمله و دانلود پیلود MSC، استفاده میکردند. MSC، نصب کننده MSI را که مسئول دانلود PlugX است، با استفاده از یک فایل اجرایی قانونی نصب میکند که در برابر ربودن دستور جستجوی DLL آسیب پذیر میباشد.

RedDelta برای پنهان کردن فعالیتهای خود، از CDN یا شبکه تحویل محتوای Cloudflare برای ترافیک پروکسی C2 استفاده میکند که اقدامات امنیتی را برای شناسایی ارتباطات مخرب سختتر کرده است. این تاکتیک به گروه اجازه میدهد تا با ترافیک وب قانونی ترکیب شود و مکانیزمهای امنیتی را دور بزند.

Recorded Future اذعان داشت که 10 سرور را شناسایی کرده است که با دو سرور اصلی فرماندهی و کنترل (C2) بدافزار RedDelta ارتباط برقرار میکنند. آدرس IP تمامی این سرورها در ایالت Unicom Henan چین ثبت شده است.

افزون بر این، شرکت Recorded Future اظهار داشت، فعالیتهای RedDelta با اولویتهای استراتژیک چین مطابقت داشته و بر دولتها و سازمانهای دیپلماتیک در آسیای جنوب شرقی، مغولستان و اروپا تمرکز دارد.

برای مقابله با تهدیدات پیچیده مانند RedDelta و PlugX، پیشنهاد میشود تمرکز خود را بر چند استراتژی امنیتی کلیدی قرار دهید تا بتوانید به بهترین شکل از سازمان خود در برابر حملات پیچیده محافظت کنید.

۱. آموزش و آگاهی بخشی به کاربران

- آموزش درباره حملات فیشینگ و مهندسی اجتماعی: کاربران باید آگاه باشند که بسیاری از حملات توسط ایمیلهای فیشینگ آغاز میشوند. آموزش نحوه شناسایی ایمیلهای مشکوک و پیوستهای آلوده اهمیت زیادی دارد.

۲. به روزرسانی و مدیریت آسیب پذیریها

- استفاده از سیستمهای مدیریت پچ : برای جلوگیری از اکسپلویت آسیب پذیریها، اطمینان حاصل کنید که تمامی نرمافزارها و سیستمها بهطور مرتب بهروزرسانی میشوند. پیگیری آسیب پذیریهای جدید و اعمال سریع پچها بهویژه در نرمافزارهای پرکاربرد مثل Microsoft Office و مرورگرهای وب، برای جلوگیری از نفوذ بدافزارهایی مانند PlugX ضروری است.

۳. استفاده از ابزارهای امنیتی پیشرفته

- EDR : استفاده از ابزارهایی مانند EDR برای شناسایی و پاسخ به تهدیدات مفید میباشد. این ابزارها میتوانند فعالیتهای مشکوک را رصد کنند و در صورت نیاز بهطور خودکار اقدامات امنیتی را انجام دهند.

- سیستمهای SIEM (مدیریت رخدادها و اطلاعات امنیتی): برای تجزیهوتحلیل و همزمانی دادههای امنیتی در سازمان، استفاده از ابزارهای SIEM مانند Splunk و Elastic Stack میتواند کمک کند تا تهدیدات بهسرعت شناسایی و واکنش مناسب به آنها صورت گیرد.

۴. تقویت شبکه و مدیریت دسترسیها

- فایروالهای پیشرفته و IDS/IPS (سیستمهای شناسایی و پیشگیری از نفوذ): استفاده از فایروالهای نسل بعدی (NGFW) و سیستمهای IPS برای نظارت بر ترافیک ورودی و خروجی شبکه و شناسایی هرگونه فعالیت مشکوک توصیه میگردد.

- دسترسی مبتنی بر نقش (RBAC): پیادهسازی دسترسی مبتنی بر نقش برای محدود کردن دسترسی به منابع حساس ضروری است. اطمینان حاصل کنید که تنها افراد واجد شرایط، به دادهها و منابع حیاتی دسترسی دارند.

۵. نظارت مداوم و شناسایی تهدیدات

- مانیتورینگ شبکه: ابزارهای نظارت بر شبکه مانند Wireshark, Zeek یا Suricata میتوانند برای تجزیهوتحلیل ترافیک شبکه و شناسایی حملات با استفاده از رفتارهای مشکوک مورد استفاده قرار گیرند.

- پایش فعالیتها و رفتارهای غیرعادی: از ابزارهای نظارت برای شناسایی رفتارهای غیرعادی در شبکه استفاده کنید که ممکن است نشانهای از یک نفوذ به سیستمها باشد.

۶. واکنش و بازیابی

- طرح بازیابی از حملات سایبری: هر سازمان باید یک طرح بازیابی از حملات سایبری داشته باشد که شامل شناسایی حملات، اقدامات فوری برای کاهش آسیب، و بازیابی سیستمها از نسخههای پشتیبان است.

فعالیتهای RedDelta نشان دهنده علاقه استراتژیک چین به نظارت بر تحولات سیاسی و روابط دیپلماتیک در جنوب شرق آسیا است. تمرکز این گروه بر مغولستان و تایوان و هدف قرار دادن نهادهایی که به عنوان تهدیدی برای نفوذ حزب کمونیست چین تلقی میشوند، با رویکردهای استراتژیک چین همسو است.

پیچیدگی تاکتیکهای آنها نشاندهنده یک عملیات با منابع خوب است که قادر به انطباق با مکانیزمهای دفاعی در حال توسعه امنیت سایبری میباشد. ادامه این کمپینهای جاسوسی، بر ضرورت افزایش اقدامات امنیت سایبری در میان کشورهای هدف برای کاهش خطرات مرتبط با چنین تهدیدات مداوم پیشرفتهای تاکید میکند.