محققان سیسکو تالوس از اواخر سال 2023 شاهد موج جدیدی از حملات سایبری از سوی یک گروه تهدید کننده روسی به نام UAT-5647 میباشند. این گروه در ماه اکتبر، نوع جدیدی از بدافزار RomCom را علیه نهادهای دولتی اوکراین و لهستان به کار گرفت.

بکدور ROMCOM متعلق به یک گروه تهدید پیچیده و در حال تکامل است که به دنبال حملات جاسوسی سایبری با انگیزه مالی است و قادر به سرقت اطلاعات حساس و استقرار بدافزارهای دیگر میباشد.

این بکدور که با نامهای Storm-0978، Tropical Scorpius، UAC-0180، UNC2596 و Void Rabisu نیز دنبال میشود، حداقل از سال 2022 به منظور انجام عملیاتهای جرایم سایبری فعال میباشد.

گروه هکری RomCom اخیرا از دو آسیب پذیری روز صفر در مرورگر فایرفاکس (CVE-2024-9680) و سیستم عامل ویندوز (CVE-2024-49039) سوء استفاده کرده است که امکان اجرای حملات پیچیده بدون نیاز به تعامل با کاربر را فراهم میآورند.

CVE-2024-9680، یک آسیب پذیری بحرانی (امتیاز CVSS 9.8) است که امکان اجرای کد را در مرورگر فراهم میآورد. این آسیب پذیری در اکتبر 2024 توسط موزیلا پچ شده است.

در حالی که CVE-2024-49039، ( امتیاز ۸.۸)، یک آسیب پذیری افزایش سطح دسترسی در Task Scheduler ویندوز است که در نوامبر 2024 توسط مایکروسافت پچ گردید. اکسپلویت موفق دو آسیب پذیری CVE-2024-49039 و CVE-2024-9680 منجر به نصب بکدور RomCom بر روی سیستمهای قربانیان میشود.

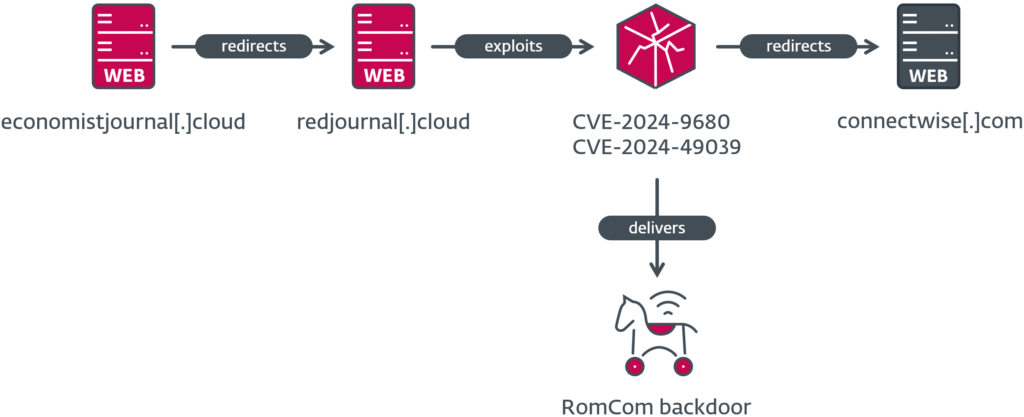

زنجیره حمله کشف شده توسط شرکت ESET شامل استفاده از یک وب سایت جعلی (economistjournal[.] cloud) میباشد که مسئول هدایت قربانیان احتمالی به سروری (redjournal[.] cloud) است که میزبان پیلود مخرب است.

در واقع چنانچه قربانی یک صفحه وب حاوی اکسپلویت را در مرورگر خود باز کند، آنگاه مهاجم میتواند کد دلخواه را بدون هیچ گونه تعاملی با کاربر (zero click یا بدون کلیک) اجرا کند که در نهایت منجر به نصب بکدور Romcom در رایانه قربانی خواهد شد.

در حال حاضر مشخص نیست که لینکها به وب سایت جعلی چگونه توزیع میشوند، اما مشخص است که در صورتی که از نسخه آسیب پذیر مرورگر فایرفاکس استفاده شود، این اکسپلویت فعال خواهد شد و یک ShellCode اجرا میگردد.

ShellCode از دو بخش تشکیل شده است: بخش اول، قسمت دوم را از حافظه بازیابی میکند و صفحات حاوی اکسپلویت را به عنوان صفحات قابل اجرا علامتگذاری میکند. بخش دوم ShellCode یک لودر PE را بر اساس پروژه منبع باز Shellcode Reflective DLL Injection (RDI) پیادهسازی میکند.

نتیجه این عملیات یک خروج از سندباکس برای مرورگر فایرفاکس است که در نهایت منجر به دانلود و اجرای بکدورRomCom در سیستم تحت نفوذ میشود. این کار با استفاده از کتابخانهای به نام PocLowIL صورت میپذیرد که برای خروج از سندباکس مرورگر با سوء استفاده از CVE-2024-49039 طراحی شده است.

Romcom قادر به اجرای دستورات و دانلود ماژولهای اضافی در دستگاه قربانی است و اکثر قربانیان در اروپا و آمریکای شمالی قرار دارند.

منابع

مقالات پیشنهادی:

به روزرسانی Patch Tuesday ماه نوامبر ۲۰۲۴ مایکروسافت

نسخه جدید بدافزار RomCom، کابوس نهادهای دولتی اوکراین شد

موزیلا، آسیب پذیری روز صفر CVE-2024-9680 را در فایرفاکس پچ کرد

SnipBot، نوع جدید بدافزار RomCom در حملات سرقت اطلاعات مشاهده شد

آسیب پذیری مروگر فایرفاکس میتواند برای حمله به کاربران Tor مورد استفاده قرار گیرد