به گفته محققان SecurityScorecard، گروه سایبری Volt Typhoon با حمایت مالی چین مجددا شروع به بازیابی بدافزار بات نت KV (یا KV-Botnet) خود کرده است. حملات سایبری این گروه در حال حاضر عمدتا بر روی روترهای قدیمی Cisco و Netgear متمرکز میباشد.

Volt Typhoon یک گروه هک تحت حمایت دولت چین است که به نظر میرسد حداقل از سال 2021 فعال بوده و زیرساختهای حیاتی ایالات متحده آمریکا را مورد نفوذ قرار داده است.

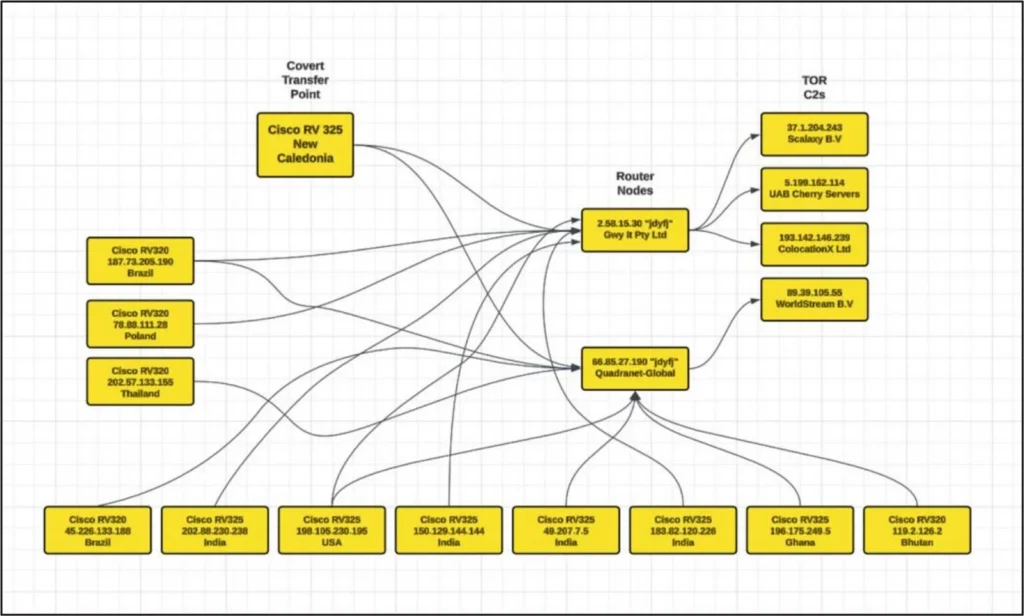

استراتژی اصلی این گروه شامل هک روترهای Soho و دستگاههای شبکه مانند فایروالهای Netgear Prosafe، Cisco RV320s، روترهای Draytek Vigor و دوربینهای IP Axis برای نصب بدافزارهای سفارشی میباشد که منجر به ایجاد ارتباطات پنهان و کانالهای پروکسی میشود و دسترسی پایدار به شبکههای هدف را موجب میگردد.

FBI در اوایل سال جاری (ژانویه 2024)، از اختلال در شبکه بات نت KV خبر داد كه شامل پاک کردن بدافزار از روترهای آلوده بود. شواهد حاکی از آن است که هکرها در این مدت سعی کردهاند بدون وقفه زیرساختهای تخریب شده را بازیابی کنند.

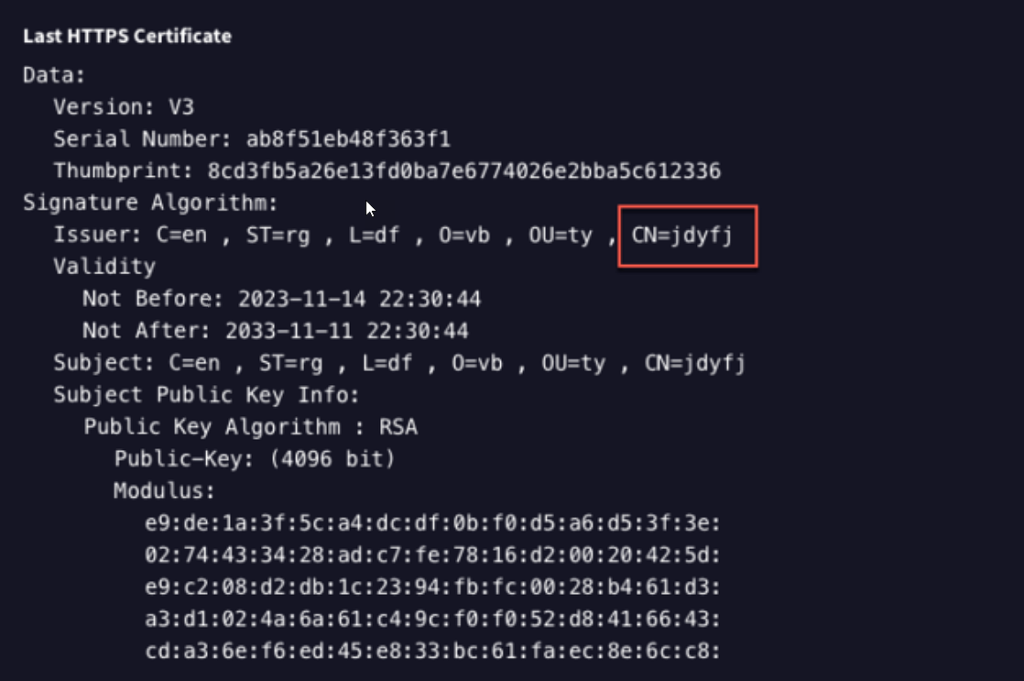

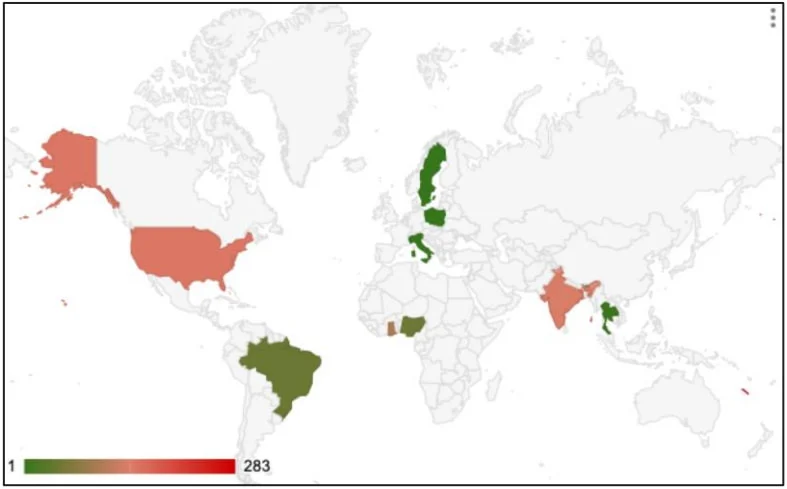

هکرهای Volt Typhoon در سپتامبر 2024 مجددا فعالیت خود را با نفوذ به دستگاههای آسیب پذیر واقع در آسیا آغاز کردند. بات نت KV که متخصصان امنیت سایبری SecurityScorecard آن را با عنوان JDYFJ دنبال میکنند عمدتا دستگاههای سری Cisco RV320/325 و Netgear ProSafe را مورد هدف قرار داده است.

گروه Volt Typhoon با نفوذ به روترهای سیسکو و Netgear که دیگر از چرخه به روزرسانی خارج شدهاند، شروع به احیای شبکه بات نت خود کرده است و تعداد قابل توجهی از دستگاهها را در مدت بیش از یک ماه آلوده ساخته است.

این روترها با استفاده از بدافزارهای مبتنی بر MIPS و وب سایتهایی که از طریق درگاههای غیر استاندارد ارتباط برقرار میکنند، آلوده میشوند و تشخیص آنها دشوار است.

Volt Typhoon تنها در 37 روز حدود 30 درصد از تمام دستگاههای RV320/325 سیسکو قابل دسترس از طریق اینترنت را مورد نفوذ قرار داده است.

هنوز دقیقا مشخص نیست که مهاجمان از چه آسیب پذیری برای نفوذ به دستگاهها استفاده میکنند اما آنچه مشخص میباشد، این است که بر روی دستگاههایی که دیگر به روزرسانی نمیشوند، متمرکز هستند.

جالب اینجاست که Volt Typhoon از یک دستگاه VPN هک شده واقع در جزیره کالدونیای اقیانوس آرام به عنوان پُلی به منظور هدایت ترافیک بین مناطق آسیا، اقیانوسیه و قاره آمریکا استفاده میکند و عملکرد آن به عنوان یک هاب مخفی مینماید.

کارشناسان به منظور محافظت در برابر حملات Volt Typhoon توصیه میکنند که:

- دستگاههای روتر قدیمی و از پشتیبانی خارج شده با مدلهای جدید جایگزین شوند.

- فریمور دستگاه همیشه آپدیت باشد.

- روتر در پشت فایروال قرار بگیرد.

- اجازه دسترسی از راه دور به پنلهای admin توسط اینترنت محدود گردد.

- نام کاربری و پسورد پیش فرض admin برای لاگین به یک پسورد امن تغییر داده شود.

منابع

مقالات پیشنهادی:

به روزرسانی فریمور روتر Netgear

بات نت Quad7، هزاران روتر را هک کرد

نفوذ هکرهای چینی به ۲۰ هزار سیستم FortiGate در سراسر جهان

بدافزار KV-Botnet پس از حذف و توقف توسط FBI تغییر رفتار داد

سوء استفاده هکرها از یک آسیب پذیری بحرانی در روتر D-Link DIR-859

D-Link پنج آسیب پذیری مهم و بحرانی را در روترهای WiFi 6 خود برطرف کرد