محققان امنیت سایبری اخیراً نسخه جدیدی از بدافزار ZLoader (نسخه ۲.۹.۴.۰) را کشف کردهاند که از تکنیکهای پیشرفتهای مانند DNS tunneling برای تقویت ارتباطات فرماندهی و کنترل (C2) و فرار از شناسایی استفاده میکند. این تجدید حیات ZLoader که با نام Terdot یا DELoader نیز شناخته میشود، تحول قابلتوجهی را در قابلیتهای آن بهویژه در زمینه حملات باجافزاری نشان میدهد.

ZLoader یک لودر بدافزار است که به توانایی استقرار پیلودهای مرحله بعدی مجهز میباشد. ZLoader، عمدتاً به سرقت اطلاعات مالی، نظارت بر سیستم و توزیع سایر بدافزارها از جمله باج افزارها میپردازد.

ویژگی های کلیدی نسخه 2.9.4.0 بدافزار ZLoader

DNS Tunneling: همانطور که گفته شد، آخرین نسخه بدافزار ZLoader از پروتکل DNS tunneling سفارشی استفاده میکند که به آن اجازه میدهد تا ترافیک شبکه رمزگذاری شده را در پکتهای DNS کپسوله کرده و به طور موثر ارتباطات C2 خود را از اقدامات امنیتی شبکه سنتی پنهان کند. این روش، ZLoader را قادر میسازد تا به صورت مخفیانه ارتباط برقرار کند و شناسایی فعالیتهای مخرب را برای سیستمهای امنیتی به چالش بکشد.

Shell تعاملی: ZLoader اکنون شامل یک Shell تعاملی است که بیش از دوازده دستور را پشتیبانی میکند. این ویژگی به اپراتورها اجازه میدهد باینریهای دلخواه، DLLها و shellcodeها را اجرا و دادهها را استخراج کنند و فرآیندها را مستقیماً در سیستمهای هک شده و تحت نفوذ مدیریت نمایند و کاربرد آن را در سناریوهای استقرار باجافزار افزایش دهند.

تکنیکهای ضد تجزیه و تحلیل: بدافزار ZLoader با اقدامات ضد تجزیه و تحلیل بهبود یافته، از جمله بررسیهای محیطی و الگوریتمهای پیشرفته تفکیک ورودیهای API که برای خروج از سندباکس بدافزار و شناسایی امضای استاتیک طراحی شدهاند، بهروزرسانی شده است. این پیشرفتها آن را در برابر تلاشهای تحلیل و شناسایی توسط متخصصان امنیت سایبری انعطافپذیرتر میکند.

دستورات Shell تعاملی نسخه 2.9.4.0 بدافزار ZLoader به شرح زیر میباشند:

دستور | شرح |

exec | اجرای باینری |

cmd | خط فرمان |

getfile | فایل را از rshell/files سرور دریافت میکند. |

sendfile | فایل را به rshell/uploads سرور ارسال میکند. |

getsc | Shellcode را از rshell/files سرور دیافت میکند. |

runsc | Shellcode را با معماری مشخصی اجرا میکند. |

getdll | DLL را از rshell/files سرور دریافت میکند. |

rundll | DLL را از حافظه اجرا میکند. |

find_process | فرآیند را با نام پیدا میکند. |

status_process | وضعیت فرآیند را توسط PID دریافت میکند. |

kill | فرآیند را خاتمه میدهد. |

cd | نمایش/تغییر دایرکتوری فعلی. |

dir | محتویات یک دایرکتوری را نشان میدهد. |

bot_id | شناسه (ID ) ربات را نشان میدهد. |

exit | خروج از shell |

روشهای توزیع بدافزار ZLoader

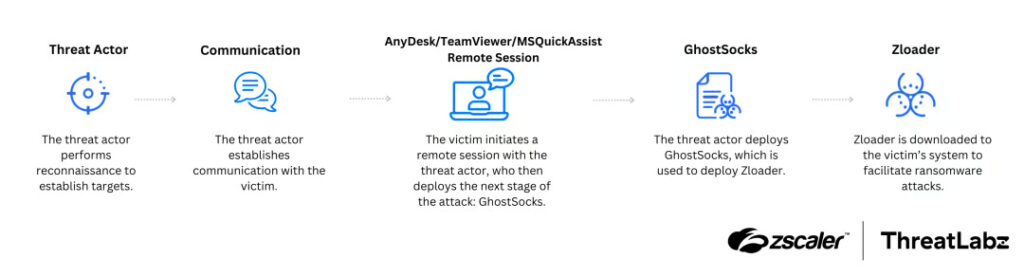

توزیع ZLoader به سمت رویکردهای هدفمندتر تغییر کرده است و از کمپینهای اسپم در مقیاس بزرگ به حملات شخصی سازی شده که اغلب شامل ابزارهای نظارت و مدیریت از راه دور (RMM) مانند AnyDesk ،TeamViewer و Microsoft Quick Assist هستند، تغییر جهت داده است. این روش به مهاجمان اجازه میدهد تا به بهانه ارائه پشتیبانی فنی، دسترسی اولیه را به دست آورند و به کارگیری بدافزار بدون ایجاد سوء ظن را آسانتر کنند.

پیامدهای بدافزار ZLoader

معرفی DNS tunneling در ZLoader نشاندهنده روند رو به رشد در میان مجرمان سایبری برای اتخاذ روشهای ارتباطی پنهانتر است که تلاشهای شناسایی را پیچیدهتر میکند. به سازمانها توصیه میشود که قابلیتهای نظارتی خود را نه تنها برای ترافیک وب، بلکه برای ترافیک DNS نیز افزایش دهند تا خطرات ناشی از چنین بدافزارهای پیچیدهای را کاهش دهند.

این بدافزار علاوه بر ترکیب تکنیکهای مختلف برای مقاومت در برابر تلاشهای تجزیه و تحلیل، از الگوریتم تولید دامنه (DGA) استفاده میکند و اقداماتی را برای جلوگیری از اجرا شدن بر روی میزبانها انجام میدهد.

توزیع ZLoader در ماههای اخیر، به طور فزایندهای با حملات باجافزار Black Basta همراه بوده است. گروه باج افزار Black Basta روند تکاملی قابل توجهی را به ویژه پس از اختلال در عملکرد بدافزار QBot در تاکتیکهای خود اتخاذ کرده است. هکرهای این گروه باج افزاری از اوایل اکتبر ۲۰۲۴ تاکتیکهای مهندسی اجتماعی خود را تغییر دادهاند و مجموعهای متفاوت از پیلودها مانند Zbot (همان ZLoader) وDarkGate را توزیع میکنند.

شرکت امنیت سایبری zscaler اعلام کرده است که یک کامپوننت اضافی را در زنجیره حمله اخیر کشف کرده است که ابتدا شامل استقرار پیلودی به نام GhostSocks میباشد که سپس منجر به استقرار بدافزار ZLoader خواهد شد.

از آنجایی که Zloader همچنان به استفاده از HTTPS با درخواستهای POST به عنوان کانال ارتباطی اولیه C2 متکی است، دارای ویژگی DNS tunneling برای تسهیل ترافیک شبکه TLS رمزگذاری شده با استفاده از پکتهای DNS میباشد.

روشهای توزیع Zloader و یک کانال ارتباطی جدید DNS tunneling حاکی از آن است که این گروه به طور فزایندهای بر روی فرار از شناسایی متمرکز است. این گروه تهدید به افزودن ویژگیها و عملکردهای جدید ادامه میدهد تا به طور موثرتر به عنوان واسطه دسترسی اولیه برای باج افزار عمل کند.