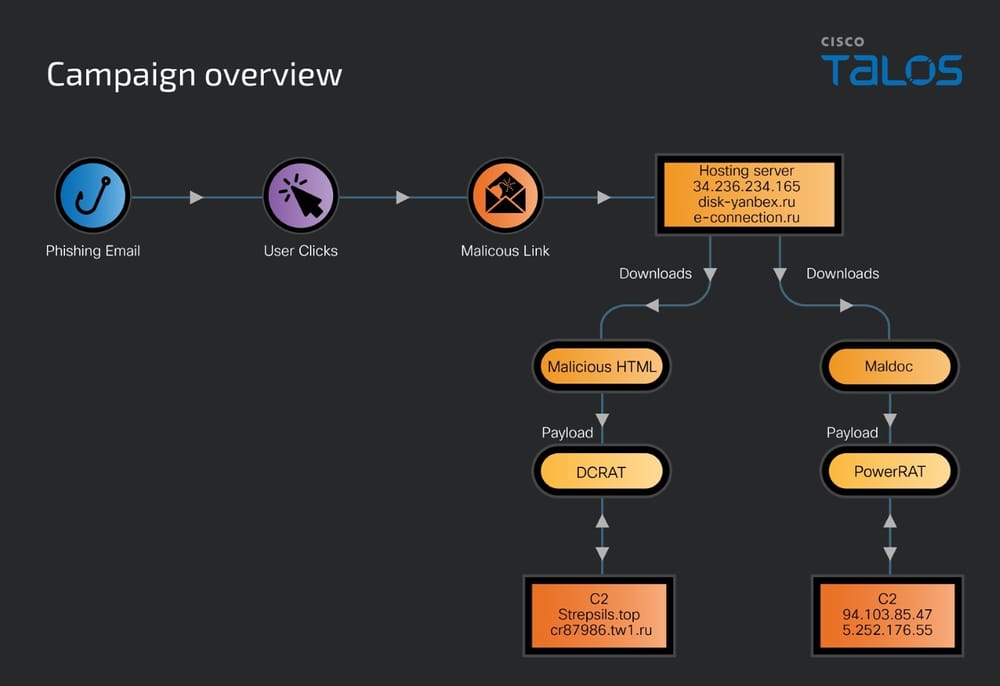

سیسکو تالوس اخیراً یک دسته حملات فیشینگ با استفاده از toolkit فیشینگ منبع باز به نام فریمورک Gophish را شناسایی کرده است. این حملات شامل زنجیرههای نفوذ ماژولار هستند که مبتنی بر Maldoc (سند مخرب و آلوده به بدافزار) یا HTML (یک فایل HTML نهفته با جاوا اسکریپت مخرب) میباشند و نیاز به مداخله قربانی برای راهاندازی زنجیره نفوذ دارند.

Gophish یک فریمورک فیشینگ منبع باز است و تهدید کننده در این عملیات، از فریمورک Gophish برای ارسال پیامهای فیشینگ به اهداف خود استفاده میکند و در نهایت بسته به بردار دسترسی اولیه مورد استفاده (Maldoc یا HTML)، یکی از تروجانهای DCRat یا PowerRAT را به سیستم قربانی تحویل میدهد.

سیسکو تالوس بر اساس شواهد و زبان مورد استفاده در ایمیلهای فیشینگ، محتوای اسناد مخرب و صفحه وب HTML با اطمینان بالا ارزیابی کرده است که تهدید کننده، کاربران روسی زبان به ویژه در روسیه، اوکراین، بلاروس، قزاقستان، ازبکستان و آذربایجان را مورد هدف قرار داده است.

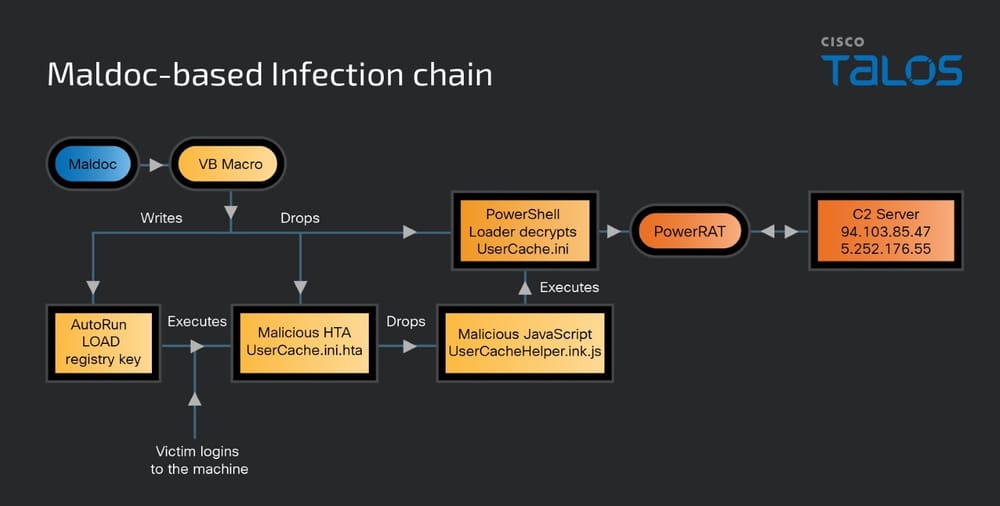

بررسی زنجیره نفوذ با استفاده از اسناد مخرب و آلوده به بدافزار (maldoc)

هنگامی که قربانی maldoc را باز و ماکروها را فعال میکند، یک ماکرو ویژوال بیسیک (VB) مخرب اجرا میشود تا یک فایل اپلیکیشن HTML (یا HTA) و یک لودر پاورشل (“UserCache.ini”) استخراج گردد.

ماکرو وظیفه پیکربندی یک کلید رجیستری ویندوز را بر عهده دارد به طوری که هر بار که کاربر به اکانت خود در دستگاه وارد میشود، فایل HTA به طور خودکار راه اندازی خواهد شد.

این کلید رجیستری ” HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\LOAD” میباشد.

ماکرو در نهایت، بررسی میکند که آیا هیچگونه هدری در اسناد Word وجود دارد یا خیر و سپس محتوای هدرها را از تمام بخشهای سند Word حذف میکند.

HTA مخرب “UserCache.ini.hta” از طریق کلید رجیستری ” LOAD” مذکور، زمانی که قربانی وارد دستگاه میشود اجرا میگردد. فایل HTA به نوبه خود، یک فایل جاوا اسکریپت (UserCacheHelper.lnk.js) را که مسئول اجرای لودر پاورشل است مستقر میکند. فایل جاوا اسکریپت نیز با استفاده از یک باینری قانونی ویندوز به نام “cscript.exe” اجرا میشود.

اسکریپت لودر پاورشل که به عنوان فایل INI مخفی میشود، حاوی داده کدگذاری شده با base64 از پیلود PowerRAT است که در حافظه دستگاه قربانی رمزگشایی و اجرا میگردد.

این بدافزار، علاوه بر انجام شناسایی سیستم، شماره سریال درایو را جمع آوری کرده و به سرورهای تحت کنترل هکرها در روسیه ارسال میکند تا دستورالعملهای بیشتر را دریافت کند.

پیلود PowerRAT، قابلیت اجرای دیگر اسکریپتها یا دستورات پاورشل را دارد که توسط سرور فرماندهی و کنترل هدایت میشود و بردار حمله را برای نفوذهای بیشتر بر روی ماشین قربانی فعال میکند.

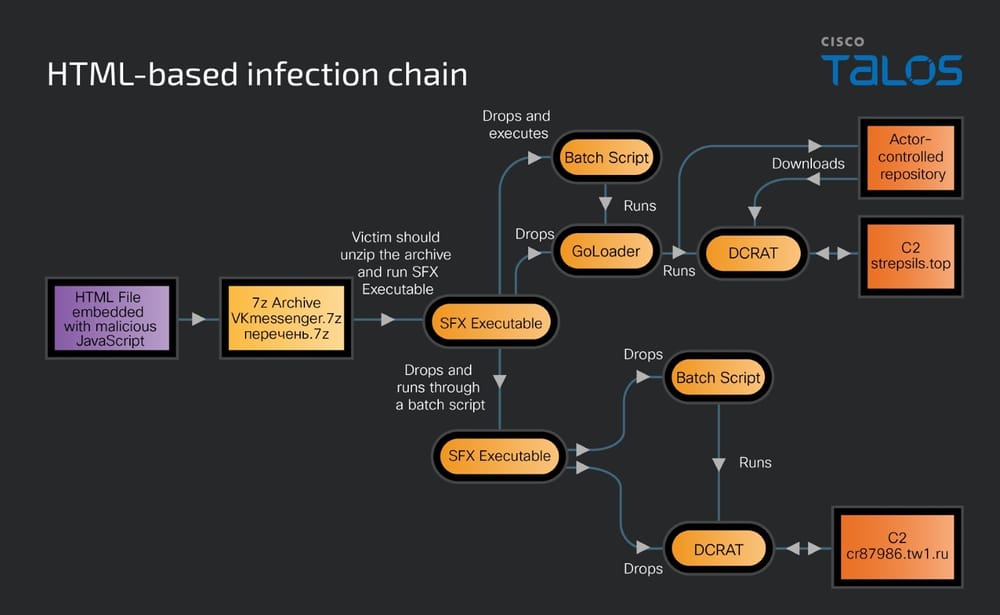

بررسی زنجیره نفوذ با استفاده از HTML

زنجیره نفوذ جایگزین که از فایلهای HTML تعبیه شده با جاوا اسکریپت مخرب استفاده میکند، در مسیر مشابهی، یک فرآیند چند مرحلهای را آغاز میکند که منجر به استقرار بدافزار DCRat میگردد.

DCRat (معروف به DarkCrystal RAT) یک تروجان دسترسی از راه دور ماژولار است که در قالب بدافزار به عنوان یک سرویس (MaaS) توزیع میشود و از سال 2018 در دسترس میباشد. تروجان DCRat به زبان C نوشته شده است و دارای قابلیت اجرای دستورات shell، استخراج فایل و دادههای لاگین، عملکرد کیلاگر و رباینده اطلاعات و غیره میباشد.

DCRat در طول حیات خود از طریق وب سایتهای هک شده یا جعلی، آرشیوهای محافظت شده با رمز عبور و یا هرزنامههای ایمیل با ضمایم Excel یا PDF حاوی ماکرو، توزیع شده است.

هنگامی که قربانی بر روی لینک مخرب در ایمیل فیشینگ کلیک میکند، یک فایل HTML از راه دور حاوی جاوا اسکریپت مخرب در مرورگر دستگاه قربانی باز میشود و به طور همزمان جاوا اسکریپت را اجرا میکند.

جاوا اسکریپت دارای یک داده کدگذاری شده با Base64 از یک آرشیو 7-Zip از یک فایل اجرایی مخرب SFX RAR است. قربانی میبایست فایل آرشیو 7-Zip را باز کند تا فایل SFXRAR که منجر به اسقرار DCRAT میشود اجرا گردد.

DCRat یک RAT ماژولار است که میتواند دادههای حساس را برباید، اسکرینشاتها تهیه کند و به عنوان کیلاگر عمل کرده و دسترسی کنترل از راه دور به سیستم قربانی را فراهم آورد و دانلود و اجرای فایلهای اضافی را تسهیل بخشد.

این تروجان از طریق یک URL هاردکد شده در فایل پیکربندی خود با سرور فرماندهی و کنترل (C2) ارتباط برقرار کرده و دادههای حساس جمع آوری شده از ماشین قربانی را به آن ارسال میکند.

این، بطور کل، عملیاتی بود که فریمورک Gophish در حملات فیشینگ برای استقرار تروجانهای دسترسی از راه دور دنبال میکند.