هکرها همیشه به دنبال راههای جدیدی برای فریب کاربران به منظور دانلود بدافزار هستند. پلتفرم پرسش و پاسخ Stack Exchange اخیرا برای هدایت توسعهدهندگان به دانلود پکیجهای پایتون آلوده به بدافزار که قادر به تخلیه کیف پول ارز دیجیتال هستند، مورد سوء استفاده قرار گرفته است.

این حملات از بیست و پنجم ژوئن 2024 آغاز شدهاند و به گفته محققان امنیتی Checkmarx، تمرکز هکرها بر روی شرکت کنندگان پروژه Raydium و شبکه بلاکچین Solana بوده است. پروژه Raydium (ریدیوم)، یک صرافی غیرمتمرکز (DEX) بر بستر شبکه بلاکچین Solana (سولانا) میباشد.

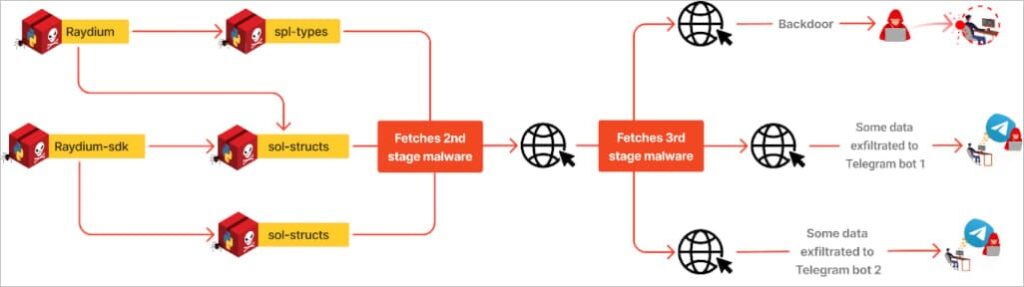

کد بدافزار به هنگام نصب پکیج، بهطور خودکار اجرا میشود و زنجیرهای از رویدادها را راه اندازی میکند که برای نفوذ به سیستم قربانی و کنترل آن طراحی شدهاند. این بدافزار دادههای قربانیان را استخراج و کیف پولهای ارز دیجیتال (کریپتو) آنها را تخلیه میکند.

لیست پکیجهای آلوده به بدافزار شناسایی شده به شرح زیر میباشد:

- Raydium (۷۶۲ دانلود)

- raydium-sdk (۱۳۷ دانلود)

- sol-instruct (۱۱۵ دانلود)

- sol-structs (۲۹۲ دانلود)

- spl-types (۷۷۶ دانلود)

این پکیجها به طور کلی ۲,۰۸۲ مرتبه دانلود شدهاند و اکنون از مخزن PyPI پایتون حذف شدهاند.

بدافزار پنهان شده در پکیجها، یک رباینده اطلاعات میباشد که طیف وسیعی از دادهها همچون رمزهای عبور مرورگر وب، کوکیها و جزئیات کارتهای اعتباری، اطلاعات کیف پولهای ارز دیجیتال (مانند Monero، Electrum و Exodus ) و اطلاعات مرتبط با برنامههای پیام رسان مانند Telegram (تلگرام)، Signal (سیگنال) و Session را جمع آوری میکند.

این بدافزار همچنین دارای قابلیت گرفتن اسکرین شات از سیستم و جستجوی فایلهای حاوی کدهای بازیابی GitHub و کلیدهای BitLocker است. اطلاعات جمع آوری شده پس از فشردهسازی به دو ربات مختلف تلگرام که توسط مهاجم نگهداری میشوند، ارسال خواهند شد.

یک بکدور موجود در بدافزار به طور جداگانه اجازه دسترسی به ماشین قربانی را از راه دور برای مهاجم فراهم میکند. این دسترسی دائمی، موجب سوء استفادههای احتمالی در آینده خواهد شد.

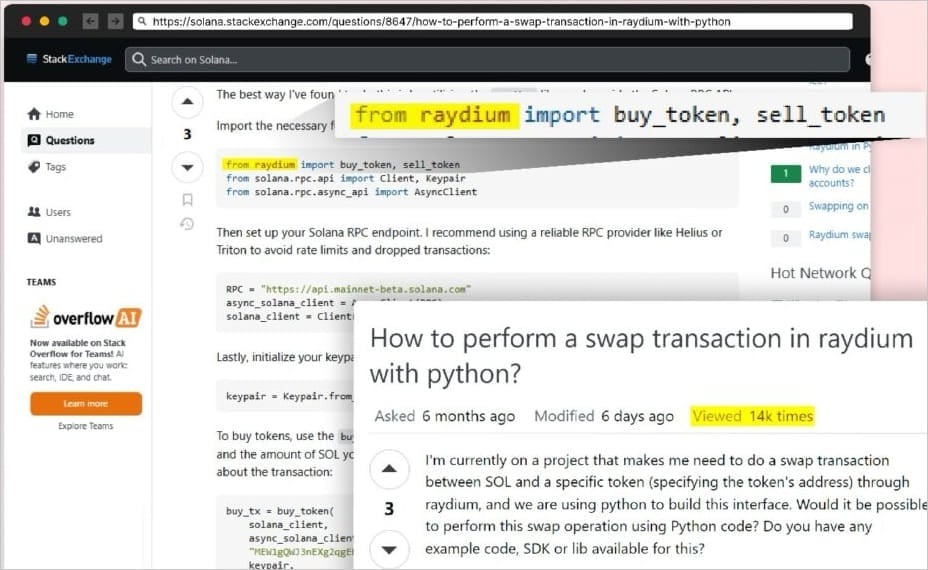

یکی از جنبههای قابل توجه این نفوذ، سوء استفاده از پلتفرم Stack Exchange به عنوان یک بستر قابل قبول برای کاربران است.

هکرها از این واقعیت که Raydium فاقد کتابخانه پایتون است، سوء استفاده کردند و توانستند از نام پکیج بدون نیاز به typosquatting یا سایر روشهای مبهم سازی سوء استفاده کنند.

هکرها ابتدا حسابهایی در Stack Exchange ایجاد کردند و نظراتی را در تاپیکهای محبوب به همراه لینکهایی به بدافزار قرار دادند. هکرها با ارسال پاسخهای ظاهرا مفید به توسعه دهندگان مرتبط با پروژه Raydium، آنها را به سوی پکیجهای آلوده به بدافزار هدایت کردند.

این اولین بار نیست که هکرها به چنین روش توزیع بدافزار متوسل میشوند. اخیا نیز محققان امنیت سایبری، یک پکیج پایتون مخرب را در مخزن PyPI کشف کردهاند که سیستمهای macOS اپل را با هدف سرقت گواهیهای اعتبار Google Cloud کاربران مورد هدف قرار میدهد.

این پکیج که “lr-utils-lib” نام دارد، در اوایل ژوئن 2024 در رجیستری آپلود شده است و تا پیش از آنکه حذف شود، در مجموع 59 بار دانلود شده است. کد مخرب در فایل setup.py پکیج پایتون قرار دارد که به آن اجازه میدهد تا پس از نصب به طور خودکار اجرا شود.