یک بدافزار مخفی در لینوکس به نام sedexp شناسایی شده است که از سال 2022 با استفاده از تکنیکهای غیرمتعارف تداوم دسترسی که هنوز در فریمورک MITER ATT&CK گنجانده نشدهاند، از شناسایی توسط سیستمهای امنیتی فرار کرده است.

این بدافزار در سیستمهای آلوده، کد اسکیمر کارتهای اعتباری را با استفاده از قوانین Udev ، پنهان کرده و از تاکتیکهای پنهانسازی پیشرفته استفاده میکند. sedexp اپراتورهای خود را قادر میسازد تا Shellهای معکوس را برای دسترسی از راه دور ایجاد کنند و شدت حملات خود را افزایش دهند.

تداوم دسترسی توسط قوانین udev

Udev، یک سیستم مدیریت دستگاه برای کرنل لینوکس است که مسئول مدیریت node های دستگاه در دایرکتوری dev / میباشد. Udev حاوی فایلهایی است که اجزای سخت افزاری موجود در سیستم مانند درایوهای ذخیرهسازی، اینترفیسهای شبکه و درایوهای USB را نشان میدهد.

فایلهای Node هنگامی که کاربر دستگاهها را متصل/قطع میکند، به صورت پویا ایجاد و حذف میشوند، در حالی که udev لود شدن درایورهای مناسب را مدیریت میکند.

قوانین Udev، فایلهای پیکربندی متنی هستند که نحوه مدیریت دستگاهها یا رویدادهای خاصی را که در etc/udev/rules.d/ / و lib/udev/rules.d/ / قرار دارند و مدیر میبایست مدیریت کند، تعیین میکند.

این قوانین شامل سه پارامتر است که کاربرد (ACTION== “add”)، نام دستگاه (KERNEL== “sdb1″) و اینکه چه اسکریپتی در صورت برآورده شدن شرایط مشخص اجرا شود (RUN+=”/path/to/script”) را تعیین میکند.

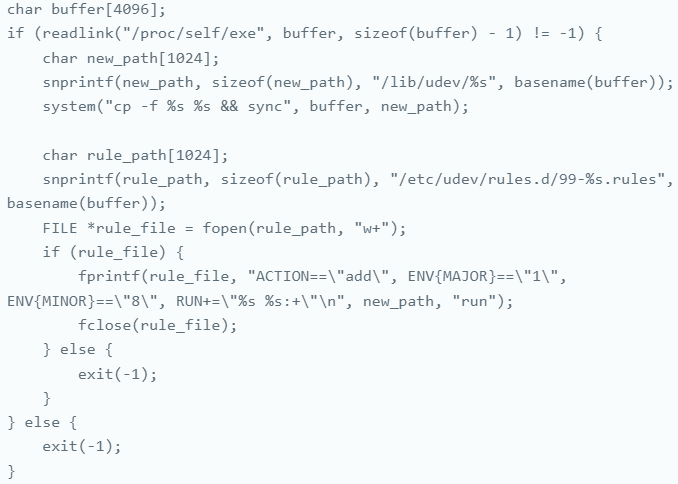

بدافزار sedexp قانون udev زیر را در سیستمهای هک شده و تحت نفوذ اضافه میکند:

ACTION=="add", ENV{MAJOR}=="1", ENV{MINOR}=="8", RUN+="asedexpb run:+"

این قانون، هر زمان که دستگاه جدیدی به سیستم اضافه شود فعال میگردد و بررسی میکند که آیا اعداد اصلی و فرعی آن با ” /dev/random ” مطابقت دارند یا خیر، که پس از بوت شدن سیستم بارگیری میشود و بهعنوان یک تولیدکننده اعداد تصادفی توسط چندین برنامه و فرآیند سیستم مورد استفاده قرار میگیرد.

کامپوننت قانون نهایی (RUN+= “asedexpb run:+”)، اسکریپت بدافزار “asedexpb” را اجرا میکند. از این رو، با تنظیم dev/random/ به عنوان پیش شرط، مهاجمان از اجرای مکرر بدافزار اطمینان حاصل میکنند.

مهمتر از همه، dev/random/ یک کامپوننت سیستمی ضروری در لینوکس است که راه حلهای امنیتی، آن را نظارت نمیکنند. از این رو، سوء استفاده از آن، دور زدن مکانیزم امنیتی توسط بدافزار را تضمین میکند.

قابلیتهای عملیاتی اولیه بدافزار sedexp

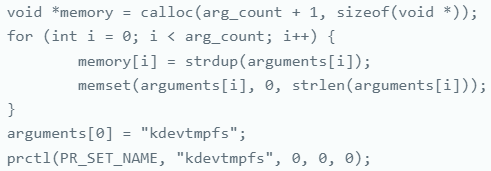

بدافزار sedexp، ابتدا نام فرآیند خود را kdevtmpfs میگذارد که یک فرآیند قانونی سیستم را شبیه سازی کرده و بیشتر با فعالیتهای عادی ترکیب میشود و تشخیص آن را با استفاده از روشهای مرسوم سختتر میکند.

این بدافزار با توجه به قابلیتهای عملیاتی خود، از forkpty یا pipeها و فرآیند جدید فورک شده به منظور راهاندازی Shell معکوس برای مهاجم استفاده میکند تا از راه دور به دستگاه آلوده دست یابد.

Sedexp همچنین از تکنیکهای دستکاری حافظه و همچنین از دستورات استاندارد مانند “ls” یا “find” برای مخفی کردن فایلهای حاوی رشته sedexp استفاده میکند. از این رو، حضور آن در سیستم مخفی خواهد ماند.

بدافزار Sedexp همچنین میتواند محتویات حافظه را برای تزریق کدهای مخرب تغییر داده و یا رفتار برنامهها و فرآیندهای موجود در سیستم را تغییر دهد.

سخن پایانی

Sedexp، حاکی از پیچیدگی تهدیدات در حال تکامل هکرها با انگیزه مالی است. استفاده از تکنیکهای تداوم دسترسی که به ندرت مورد استفاده قرار میگیرند، مانند قوانین udev، نیاز به تجزیه و تحلیل کامل و پیشرفته فارنزیک دارد.

از این رو، سازمانها میبایست بهطور مداوم مکانیزمهای تشخیص و شناسایی خود را به روزرسانی کنند و اقدامات امنیتی جامعی را برای کاهش چنین تهدیداتی اجرا نمایند.

منابع

مقالات مرتبط:

نفوذ نوع لینوکسی باج افزار Play به سیستمهای VMWare ESXi

نفوذ باج افزار Eldorado به سیستمهای ویندوز، لینوکس و VMهای VMware ESXi

بدافزار DISGOMOJI لینوکس از طریق ایموجی های ارسال شده از Discord کنترل میشود

نفوذ بکدور Noodle RAT به سیستم های ویندوز و لینوکس

KVRT – اسکنر رایگان کسپرسکی برای شناسایی تهدیدات لینوکس

استقرار بکدور Gomir بر روی سیستم های لینوکس توسط هکرهای Kimsuky کره شمالی

نفوذ بات نت Ebury به چهارصد هزار سرور لینوکس

اخاذی ۴۲ میلیون دلاری باج افزار Akira و نفوذ به سرورهای لینوکس