هکرها اخیرا طی یک حمله مهندسی اجتماعی جدید توانستند از Microsoft Teams و AnyDesk برای استقرار بدافزار DarkGate، یک تروجان دسترسی از راه دور (RAT) پیچیده سوء استفاده کنند. این روش نفوذ، نشان دهنده یک تحول قابل توجه در تاکتیکهای مورد استفاده توسط مجرمان سایبری است که از ابزارهای ارتباطی قانونی برای نفوذ به قربانیان استفاده میکنند.

روش حمله:

۱. سوء استفاده از Microsoft Teams:

لینکهای فیشینگ و پیوستهای مخرب: مهاجمان میتوانند از Microsoft Teams، یک ابزار همکاری متداول برای ارسال پیامهای فیشینگ یا پیوستهای مخرب استفاده کنند. هنگامی که کاربران بر روی این لینکها کلیک و یا فایلهای آلوده را باز میکنند، بدافزار Darkgate در سیستم آنها مستقر میشود.

مهندسی اجتماعی: مجرمان سایبری اغلب از تاکتیکهای مهندسی اجتماعی استفاده مینمایند تا وانمود کنند که یکی از همکاران یا سازمانهای قانونی هستند تا کاربران را در کلیک بر روی لینکهای مخرب و یا دانلود فایلهای آلوده فریب دهند.

۲. سوء استفاده از Anydesk

دسترسی از راه دور برای استقرار بدافزار: Anydesk یک ابزار دسکتاپ از راه دور قانونی است اما مجرمان سایبری میتوانند از آن استفاده کنند تا دسترسی غیرمجاز به سیستم قربانی را بدست آورند. آنها پس از ایجاد دسترسی از راه دور، بدافزار Darkgate را نصب کرده و توسط آن شروع به ربودن دادههای حساس و یا توزیع بدافزار به سایر سیستمهای شبکه میکنند.

تداوم دسترسی و کنترل: مهاجمان میتوانند دسترسی مداوم به سیستمهای تحت نفوذ را حفظ کنند. این دسترسی به آنها اجازه میدهد تا به صورت جانبی در شبکه حرکت کنند، دادههای حساس را بربایند و یا بدافزار را به دیگر سیستمهای شبکه توزیع کنند.

بررسی یک سناریوی حمله

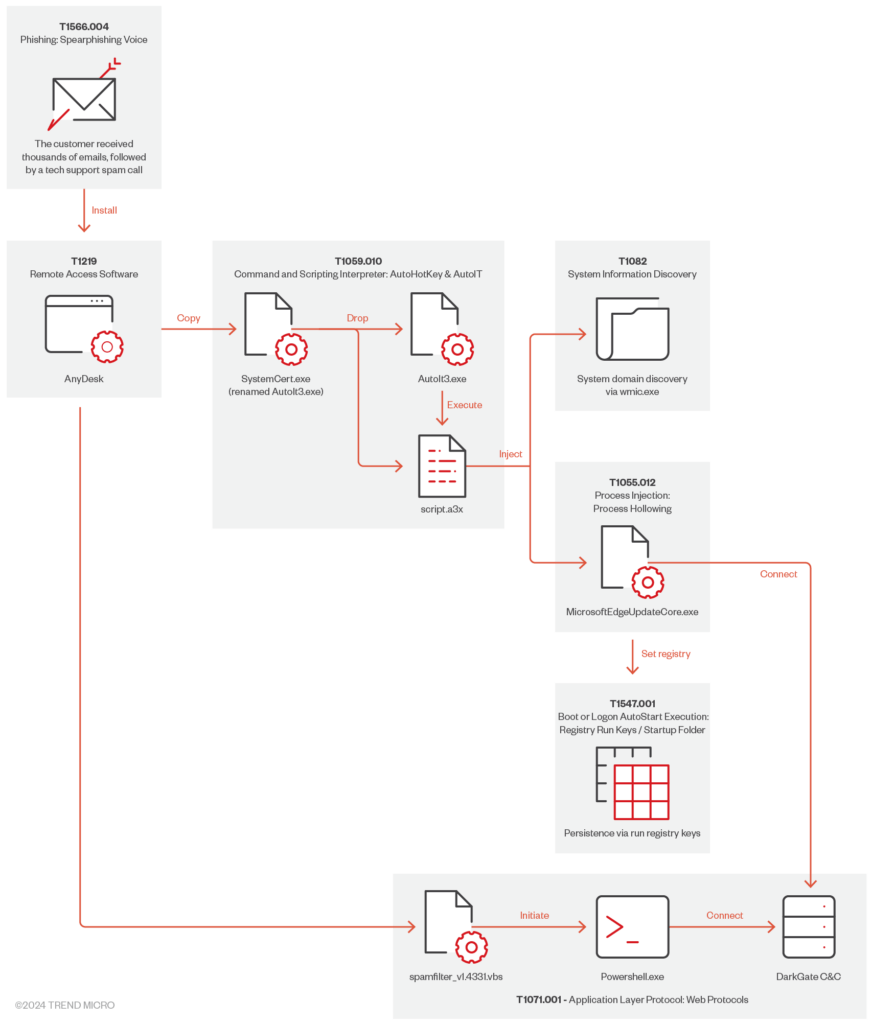

در یک سناریوی حمله، مشاهده شد که مهاجم صندوق ورودی ایمیل قربانی مورد نظر را توسط هزاران ایمیل بمباران کرده است. هکر پس از آن از طریق Microsoft Team سعی نمود تا در ظاهر کارمند یک شرکت تامین کننده خارجی با قربانی ارتباط برقرار کند.

مهاجم سپس به قربانی دستور داد تا AnyDesk را بر روی سیستم خود نصب نماید. این دسترسی از راه دور متعاقباً برای استقرار پیلودهای متعدد از جمله یک بدافزار رباینده داده لاگین و DarkGate بر روی سیستم قربانی مورد استفاده قرار گرفت.

DarkGate از طریق یک اسکریپت AutoIt مستقر میشود. از جمله قابلیتهای متنوع DarkGate میتوان به سرقت دادههای لاگین، عمل به عنوان کیلاگر، کپچر کردن صفحه نمایش، ضبط صدا و دسکتاپ از راه دور اشاره کرد.

Darkgate که به دلیل توانایی در دور زدن مکانیزمهای امنیتی شناخته شده است به مهاجمان اجازه میدهد تا سیستمهای آلوده را به طور پنهانی کنترل کنند. این بدافزار اغلب به منظور سرقت دادههای حساس یا محرمانه و انتشار بدافزار به دیگر دستگاههای شبکه استفاده میشود.

اگرچه این حمله قبل از انجام هرگونه فعالیت استخراج داده شناسایی و مسدود شد، اما شواهد حاکی از آن است که مهاجمان از مجموعه متنوعی از مسیرهای دسترسی اولیه برای انتشار بدافزار استفاده کردهاند.

از این روبه سازمانها توصیه میشود که:

- مراقب ایمیلهای ناخواسته و غیرمنتظره باشید بهویژه آنهایی که نیاز به فوریت دارند. همیشه از طریق راههای ارتباطی متفاوت، مانند تماسهای تلفنی یا مکالمه رودررو، با فرد آشنا در سازمان مدعی ارتباط برقرار کنید.

- از کلیک کردن بر روی لینکها یا دانلود پیوستهای ایمیل، به خصوص از منابع ناشناس خودداری نمایید.

- به آدرس فرستنده و دامنه ایمیل واقعی توجه کنید: در یک ایمیل رسمی شرکتی، اینها باید مطابقت داشته باشند.

- اگر مشکوک به فیشینگ هستید، از فرستنده بخواهید توضیح بیشتری ارائه دهد، اما به همان ایمیل پاسخ ندهید بلکه از کانالهای ارتباطی دیگری استفاده کنید.

- از راه حلهای امنیتی پیشرفتهای استفاده کنید که دارای فیلتر و محافظت ضد هرزنامه میباشند.

- به کارمندان خود در مورد انواع حملات فیشینگ، تاکتیکهای مهندسی اجتماعی، خطرات آن و نحوه شناسایی لینکها و پیوستهای مشکوک به ویژه در سیستمهای ارتباطی مانند Teams آموزش دهید.

- از راهکارهای امنیتی پیشرفته مانند EDR، آنتیویروسها و ابزارهای امنیتی برای شناسایی و مسدود کردن فعالیتهای مخرب از جمله فعالیتهای مرتبط با ابزارهایی مانند Anydesk و Teams استفاده کنید.

- کنترلهای دقیق دسترسی را برای محدود کردن استفاده از ابزارهای دسکتاپ از راه دور مانند Anydesk پیاده سازی و اجرا کنید و اطمینان حاصل نمایید که فقط پرسنلِ مُجاز به آن دسترسی دارند.

- از احراز هویت چند عاملی (MFA) استفاده کنید. این مکانیزم، یک لایه امنیتی اضافی را فراتر از رمزهای عبور ارائه میدهد.

- سیاستهایی را پیاده سازی کنید که از نصب نرم افزارهای غیرمجاز و تایید نشده جلوگیری میکنند.

- پیش از اعطای دسترسی، هویت ارائه دهندگان پشتیبانی شخص ثالث و قانونی بودن پشتیبانی فنی خارجی میبایست تأیید گردد.

سخن پایانی

DarkGate غالبا از طریق ایمیلهای فیشینگ، تبلیغات مخرب و SEO poisoning توزیع میشود. با این حال، در این مورد، مهاجم از فیشینگ صوتی (vishing) برای فریب قربانی استفاده کرده است. مهم نیست در کجای ساختار سازمانی قرار دارید، مهاجمان ممکن است شما را به عنوان هدف فیشینگ بعدی خود برای نفوذ انتخاب کنند. از این رو، سازمانها با شناخت زودهنگام و به موقع این تهدیدات و تقویت پروتکلهای امنیتی میتوانند خطر قربانی شدن در چنین حملاتی را کاهش دهند.