ترندمیکرو در جولای 2024 طی بررسیهای خود متوجه شد که یک APT چینی به نام Earth Baxia، حملات هدفمندی را علیه کشورهای آسیا و اقیانوسیه (APAC) دنبال میکند. بردار نفوذ این حملات شامل تکنیکهای پیشرفتهای مانند فیشینگ هدفمند و سوء استفاده از یک آسیب پذیری بحرانی (CVE-2024-36401) تازه پچ شده در سرور GeoServer میباشد.

CVE-2024-36401 یک آسیب پذیری اجرای کد از راه دور است که به هکرها امکان دانلود یا کپی کامپوننتهای مخرب در سرور منبع باز GeoServer را میدهد. GeoServer برای اشتراکگذاری دادههای مکانی است.

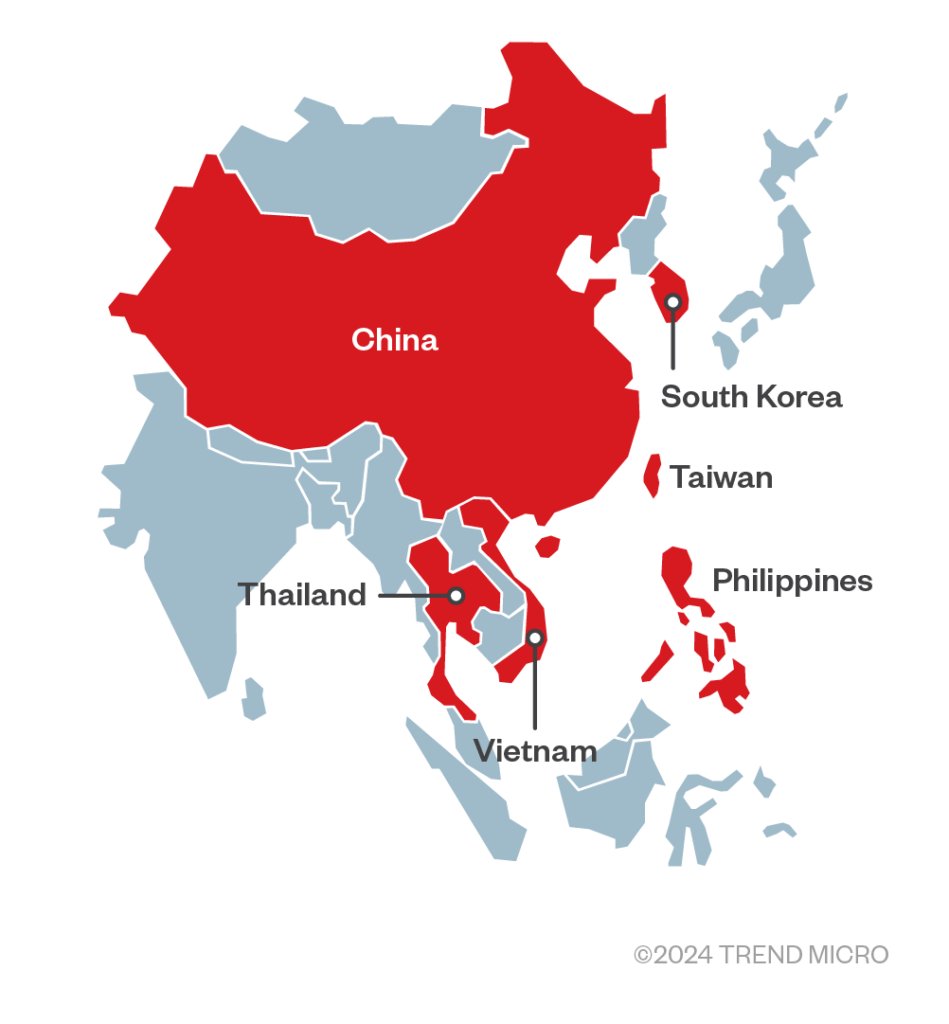

بر اساس ایمیلهای فیشینگ جمعآوری شده، اسناد طعمه و مشاهده رویدادها به نظر میرسد که قربانیان عمدتاً سازمانهای دولتی، مشاغل مخابراتی و صنعت انرژی در فیلیپین، کره جنوبی، ویتنام، تایوان و تایلند میباشند.

کشف اسناد به زبان چینی بیانگر آن است که چین نیز یکی از کشورهای قربانی است، اگرچه این شرکت امنیت سایبری اعلام کرده است که اطلاعات کافی برای تعیین اینکه چه بخشهایی در داخل این کشور مورد هدف قرار گرفتهاند، در دست ندارد.

بررسی زنجیره نفوذ

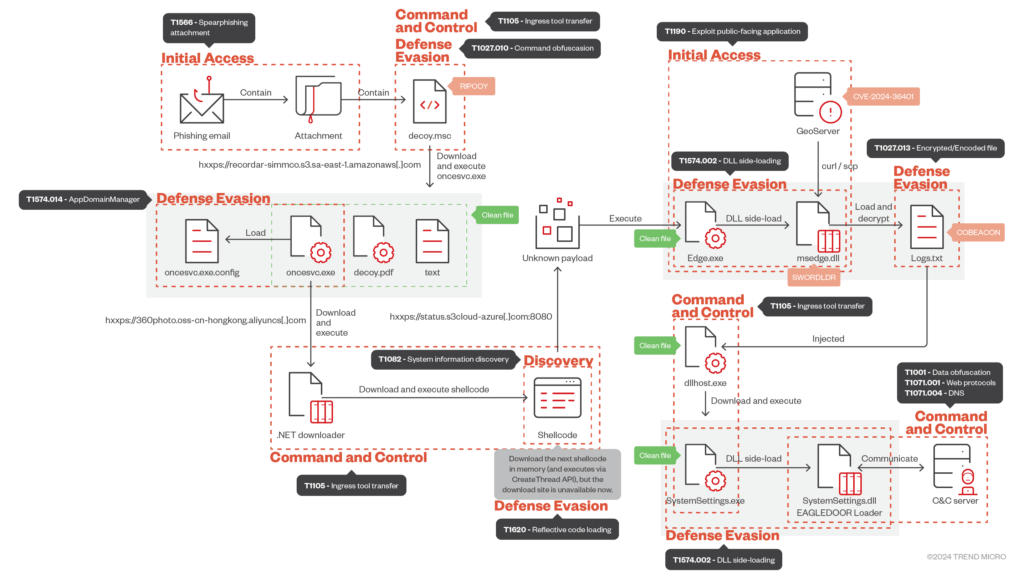

زنجیره نفوذ چند مرحلهای این حمله از دو تکنیک تشکیل شده است؛ اولی بهره گیری از ایمیلهای فیشینگ هدفمند و دیگری سوء استفاده از آسیب پذیری بحرانی CVE-2024-36401 در سرور GeoServer میباشد. این اقدامات در نهایت منجر به تحویل Cobalt Strike و یک بکدور جدید به نام EAGLEDOOR میشوند.

بکدور EAGLEDOOR از پروتکلهای ارتباطی متعدد برای جمع آوری اطلاعات و تحویل پیلودهای بیشتر پشتیبانی میکند.

هکرها از تزریق GrimResource و AppDomainManager برای استقرار پیلودهای بیشتر استفاده میکنند. این متد به منظور دانلود بدافزار مرحله بعدی از طریق یک فایل MSC به نام RIPCOY به کار گرفته میشود که در پیوست آرشیو ZIP قرار دارد.

شایان ذکر است که شرکت امنیت سایبری ژاپنی NTT Security Holdings اخیراً یک خوشه فعالیت با پیوندهایی به APT41 را مورد بررسی قرار داده است که از همان دو تکنیک مذکور برای هدف قرار دادن تایوان، ارتش فیلیپین و سازمانهای انرژی ویتنامی استفاده میکند.

با توجه به همپوشانیهایی که در استفاده از دامنههای سرورهای فرماندهی و کنترل Cobalt Strike وجود دارد، به نظر میرسد که این دو مجموعه نفوذ با یکدیگر مرتبط میباشند.

سرورهای فرماندهی و کنترل Cobalt Strike از سرویسهای وب آمازون، مایکروسافت Azure مانند s3cloud-azure، s2cloud-amazon، s3bucket-azure و s3cloud-azure استفاده میکنند.

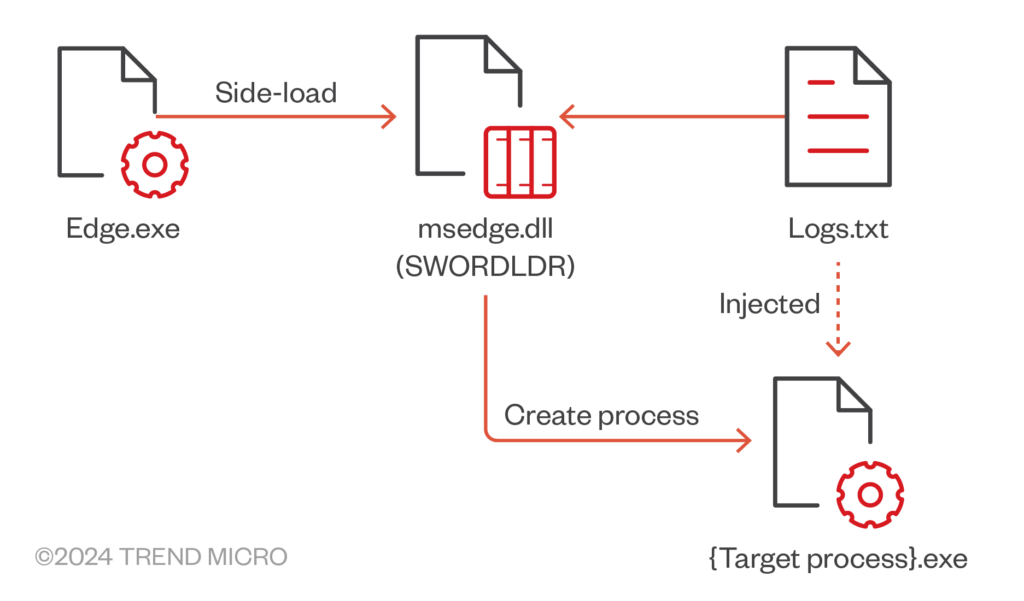

هدف نهایی این حملات، استقرار یک نوع سفارشی از Cobalt Strike است که به عنوان یک سکوی پرتاب برای بکدور EAGLEDOOR (Eagle.dll) از طریق بارگذاری جانبی DLL عمل میکند.

این بدافزار از چهار روش برای برقراری ارتباط با سرور C2 توسط DNS، HTTP، TCP و Telegram پشتیبانی میکند. در حالی که سه پروتکل اول برای انتقال وضعیت قربانی میباشد، عملکرد اصلی بدافزار از طریق API ربات تلگرام برای آپلود و دانلود فایلها و اجرای پیلودهای بیشتر تحقق مییابد. دادههای جمع آوری شده نیز از طریق curl.exe استخراج میشوند.

سخن پایانی

Earth Baxia که احتمالاً در چین مستقر است، یک حمله پیچیده را با هدف قرار دادن بخشهای دولتی و انرژی در کشورهای مختلف آسیا و اقیانوسیه دنبال میکند.

این APT از تکنیکهای پیشرفته و بدافزارهای سفارشی (Cobalt Strike و EAGLEDOOR) برای نفوذ و استخراج داده استفاده میکند. بهره گیری از خدمات ابر عمومی برای میزبانی فایلهای مخرب و پشتیبانی چند پروتکلی بکدور EAGLEDOOR، پیچیدگی این حملات را برجستهتر کرده است.