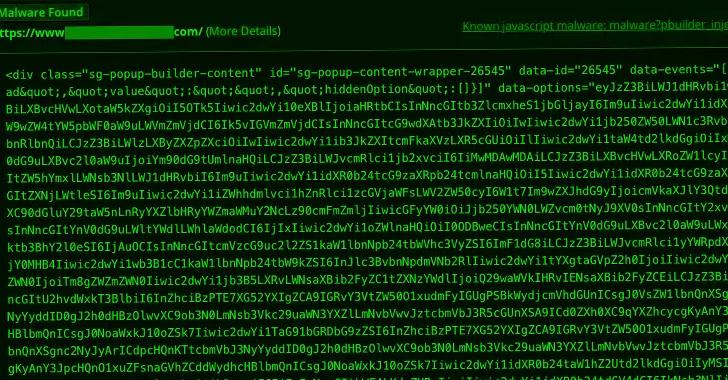

یک کمپین بدافزار جدید از یک نقص امنیتی با شدت بالا در پلاگین Popup Builder وردپرس به منظور تزریق کد مخرب جاوا اسکریپت سوء استفاده کرده است. طبق اظهارات Sucuri، این کمپین در طول سه هفته گذشته به بیش از ۳,۹۰۰ سایت نفوذ کرده است.

پوجا سریواستاوا، محقق امنیتی Sucuri، در گزارشی که هفتم مارس 2024 منتشر شد, اعلام کرد که این حملات از دامنههای که کمتر از یک ماه قدمت دارند، سازماندهی شدهاند و ثبتهای آنها به دوازدهم فوریه 2024 بازمیگردد.

توالی نفوذ شامل بهرهبرداری از CVE-2023-6000 است، یک آسیبپذیری امنیتی در Popup Builder که میتواند برای ایجاد کاربرانadmin مخرب و نصب پلاگینهای دلخواه مورد سوء استفاده قرار گیرد. این نقص به عنوان بخشی از کمپین Balada Injector در اوایل ژانویه امسال مورد سوء استفاده قرار گرفت که کمتر از 7000 سایت را تحت نفوذ قرار داد.

آخرین مجموعه حملات منجر به تزریق کد مخرب شد که در دو نوع مختلف ارائه میگردد و برای هدایت بازدیدکنندگان به سایت های دیگر مانند صفحات فیشینگ و کلاهبرداری طراحی شده است.

به مدیران سایت های وردپرس توصیه میشود، پلاگینهای خود را به روز رسانی و همچنین سایت های خود را برای هر کد یا کاربر مشکوک اسکن کنند و پاکسازی مناسب انجام دهند.

این توسعه زمانی صورت پذیرفت که شرکت امنیتی وردپرس Wordfence یک باگ با شدت بالا را در افزونه دیگری به نام Ultimate Member فاش کرد که میتواند برای تزریق اسکریپتهای مخرب وب مورد استفاده قرار گیرد.

نقص XSS که با شناسه CVE-2024-2123 (امتیاز CVSS: 7.2) دنبال میشود، همه نسخههای پلاگین پیش از 2.8.3 را تحت تأثیر قرار میدهد که در نسخه 2.8.4 طی ششم مارس 2024 منتشر شد، وصله شده است.

این نقص از پاکسازی ناکافی ورودی و خروج خروجی ناشی میشودکه در نتیجه به مهاجمان احراز هویت نشده اجازه میدهد تا اسکریپتهای وب دلخواه را در صفحاتی تزریق کنند که با هر بار بازدید کاربر از آنها، اجرا میشوند.

این واقعیت که آسیبپذیری می تواند توسط مهاجمان بدون هیچ سطح دسترسی در یک سایت آسیبپذیر مورد سوء استفاده قرار گیرد، به معنای آن است که به احتمال زیاد مهاجمان احراز هویت نشده قادر هستند در سایتهایی که نسخه آسیبپذیر پلاگین را اجرا میکنند، در صورت بهرهبرداری موفق، به کاربر admin دست یابند.

شایان ذکر است که پشتیبان نرم افزار پلاگین، نقص مشابهی (CVE-2024-1071، امتیاز CVSS: 9.8) را در نسخه 2.8.3 که در نوزدهم فوریه منتشر شده بود، برطرف ساختند.