یک کاربر جدید مخزن PyPI پایتون در بیست و دوم سپتامبر 2024، با آپلود چندین پکیج مخرب در یک بازه زمانی کوتاه، یک حمله گسترده را ترتیب داد. این حمله، کاربران کیف پولهای Atomic، Trust Wallet، Metamask، Ronin، TronLink، Exodus و دیگر کیف پولهای معروف در اکوسیستم کریپتو (ارز دیجیتال) را مورد هدف قرار داده است.

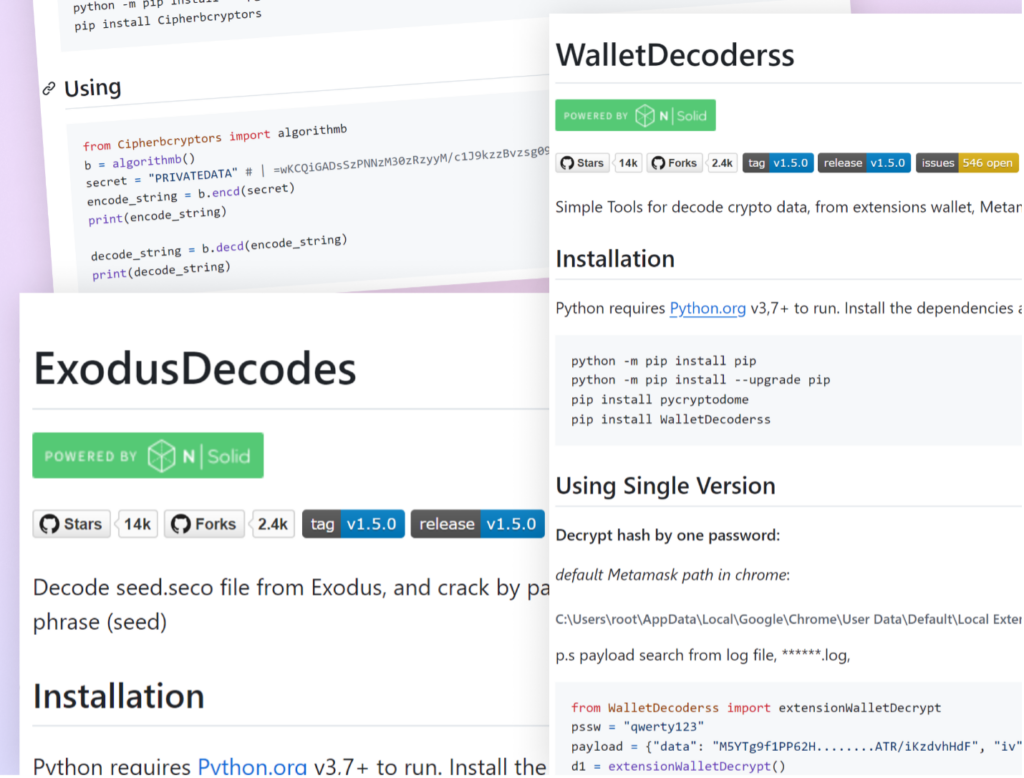

این پکیجها، خود را به عنوان ابزاری برای استخراج عبارات بازیابی، رمزگشایی و مدیریت دادههای کیف پول معرفی میکنند تا به نظر برسد عملکرد ارزشمندی را به کاربران ارز دیجیتال ارائه میدهند اما در واقع دادههای حساس را استخراج و سرقت داراییهای دیجیتال ارزشمند را تسهیل میسازند.

این پکیجها دارای قابلیت سرقت کلیدهای خصوصی، عبارات بازیابی و سایر دادههای حساس مانند تاریخچه تراکنش یا موجودی کیف پول هستند. جالب است که هر یک از این پکیجها تا پیش از حذف، صدها بار دانلود شدهاند.

این پکیجها عبارتند از:

- atomicdecoderss (366 دانلود)

- trondecoderss (240 دانلود)

- phantomdecoderss (449 دانلود)

- trustdecoderss (466 دانلود)

- exodusdecoderss (422 دانلود)

- walletdecoderss (232 دانلود)

- ccl-localstoragerss (335 دانلود)

- exodushcates (415 دانلود)

- cipherbcryptors (450 دانلود)

- ccl_leveldbases (407 دانلود)

این پکیجها به گونهای نامگذاری شدهاند تا توسعهدهندگان اکوسیستم ارز دیجیتال را به خود جلب کنند. پکیجها حتی در تلاش برای مشروعیت بخشیدن به کتابخانههای خود دارای توضیحات و دستورالعملهای نصب و حتی در یک مورد “بهترین روشهای نصب” برای محیطهای مجازی بودند.

متدهای فریب به همین جا ختم نشده است، چرا که هکر توانسته است آمار دانلود جعلی را نمایش دهد تا کاربران تصور کنند که این پکیجها محبوب و قابل اطمینان هستند.

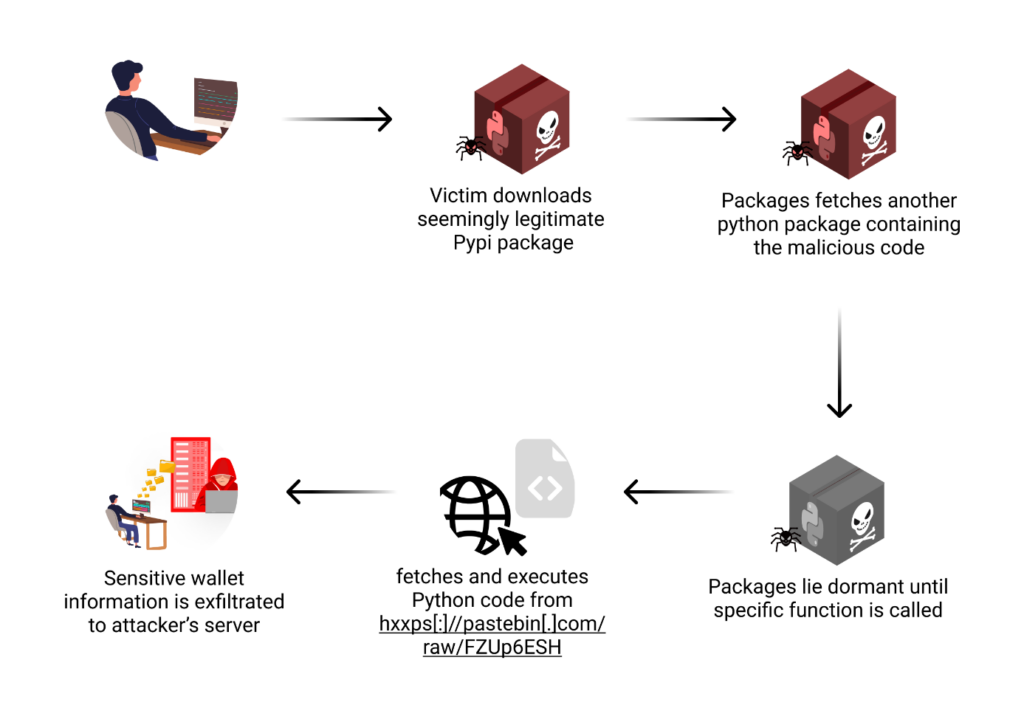

شش مورد از پکیجهای PyPI شناسایی شده شامل یک وابستگی به نام cipherbcryptors برای اجرای عملکرد مخرب بودند، در حالی که تعداد کمی دیگر نیز به یک بسته اضافی به نام ccl_leveldbases برای مبهم سازی عملکرد خود متکی بودند.

یکی از جنبههای قابل توجه پکیجها این است که عملکرد مخرب تنها زمانی فعال میشود که عملکردهای خاصی فراخوانی شوند. دادههای استخراج شده سپس به یک سرور راه دور منتقل خواهند شد.

هکر، آدرس سرور فرماندهی و کنترل خود را در هیچ یک از پکیجها، هاردکد نکرده است اما در مقابل، از منابع خارجی برای بازیابی پویای این اطلاعات استفاده کرده است.

این تکنیک که dead drop resolver نامیده میشود، به هکرها انعطافپذیری بیشتری میدهد تا اطلاعات سرور را بدون نیاز به ارسال آپدیتها به خودِ پکیجها، بهروزرسانی کنند. این تکنیک همچنین در صورت حذف سرورها، فرآیند تغییر به زیرساختهای مختلف را آسان میکند.

پیچیدگی حمله از بسته بندی فریبنده آن گرفته تا قابلیتهای مخرب پویا و استفاده از وابستگیهای مخرب آن، اهمیت اقدامات امنیتی جامع و نظارت مستمر را برجسته میکند.

این توسعه، تازهترین مورد از مجموعه حملات مخربی است که بخش ارز دیجیتال را مورد هدف قرار داده است و هکرها و توسعه دهندگان دائماً به دنبال راههای جدید برای استخراج وجوه از کیف پول قربانیان هستند.