HaxRob یک محقق امنیتی، بدافزار لینوکس جدیدی به نام بکدور GTPDOOR را کشف کرده است که برای عملیات مخفی در شبکههای حامل تلفن همراه طراحی شده است. بکدور GTPDOOR به منظور استقرار در شبکههای مخابراتی که در مجاورت سیستمهای تبادل رومینگ GPRS (GRX) همچون SGSN، GGSN و P-GW قرار دارند، طراحی شده است و میتواند دسترسی مستقیم مهاجمان به شبکه اصلی مخابرات را فراهم آورد.

GRX، کامپوننتی از ارتباطات سیار است که خدمات رومینگ داده را در مناطق و شبکههای جغرافیایی مختلف تسهیل میسازد. SGSN، GGSN و P-GW (4G LTE) نیز اجزایی در زیرساخت شبکه اپراتور تلفن همراه هستند که هر کدام نقش های متفاوتی را در ارتباطات سیار ایفا میکنند.

از آنجایی که شبکههای SGSN، GGSN و P-GW بیشتر در دسترس قرار دارند و محدودههای آدرس IP در اسناد عمومی فهرست شدهاند، محقق معتقد است که آنها هدف احتمالی برای ایجاد دسترسی اولیه به شبکه اپراتور تلفن همراه هستند.

به عقیده HaxRob، بکدور GTPDOOR احتمالاً متعلق به عامل تهدید شناخته شده به نام LightBasin (معروف به UNC1945) است که قبلاً توسط CrowdStrike در بیستم اکتبر 2021 طی ارتباط با یک سری حملات که بخش مخابرات را برای ربودن اطلاعات مشترکین و متادیتاهای تماسها هدف قرار داده بودند، فاش شده است.

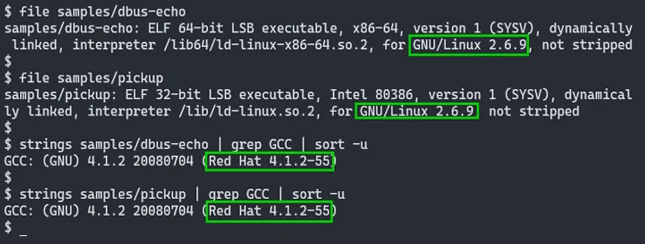

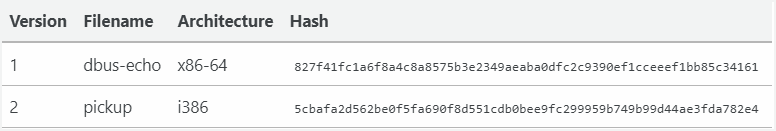

این محقق دو نسخه از بدافزار GTPDOOR آپلود شده در VirusTotal از چین و ایتالیا را در اواخر سال 2023 کشف کرد که هر دو مورد تا حد زیادی توسط موتورهای آنتی ویروس شناسایی نشده بودند. باینریها نسخه بسیار قدیمی لینوکس Red Hat را هدف قرار داده بودند که نشان دهنده یک هدف گیری نسخههای قدیمی، غیر متداول و منسوخ است.

عملیات مخفیانه بکدور GTPDOOR

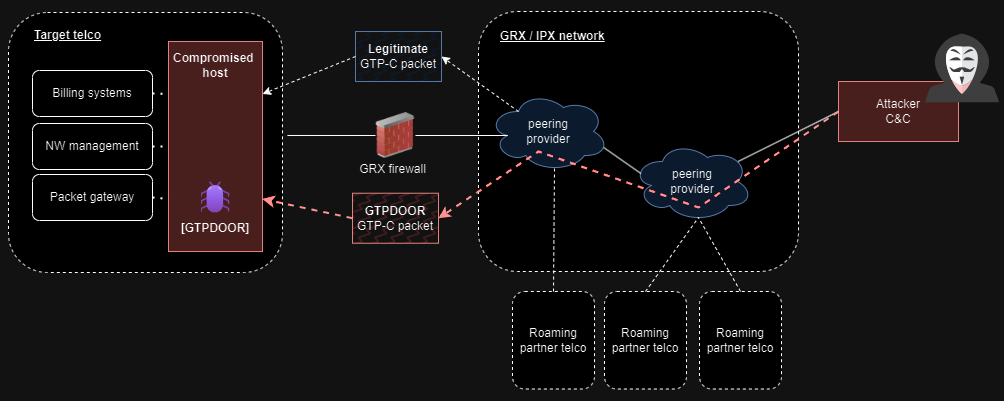

GTPDOOR یک بکدور پیچده میباشد که برای شبکههای مخابراتی طراحی شده است و از صفحه کنترل پروتکل تانلینگ GPRS (GTP-C) برای ارتباطات فرمان و کنترل (C2) مخفی استفاده میکند. این بکدور برای استقرار در سیستمهای مبتنی بر لینوکس در مجاورت GRX طراحی شده است که مسئول مسیریابی و ارسال سیگنالهای مربوط به رومینگ و ترافیک کاربر است.

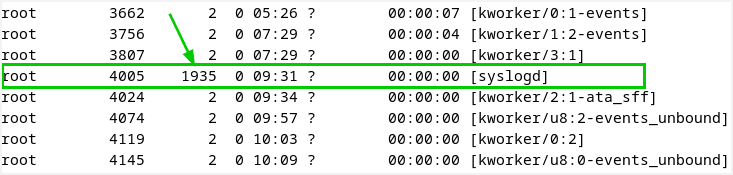

استفاده از GTP-C برای برقراری ارتباط به GTPDOOR اجازه میدهد تا با ترافیک شبکه قانونی ترکیب شود و از پورتهای مجاز استفاده کند که توسط راه حل های امنیتی استاندارد نظارت نمیشوند. بکدور GTPDOOR به منظور مخفی کاری بیشتر، میتواند نام فرآیند خود را برای تقلید از فرآیندهای سیستم قانونی تغییر دهد.

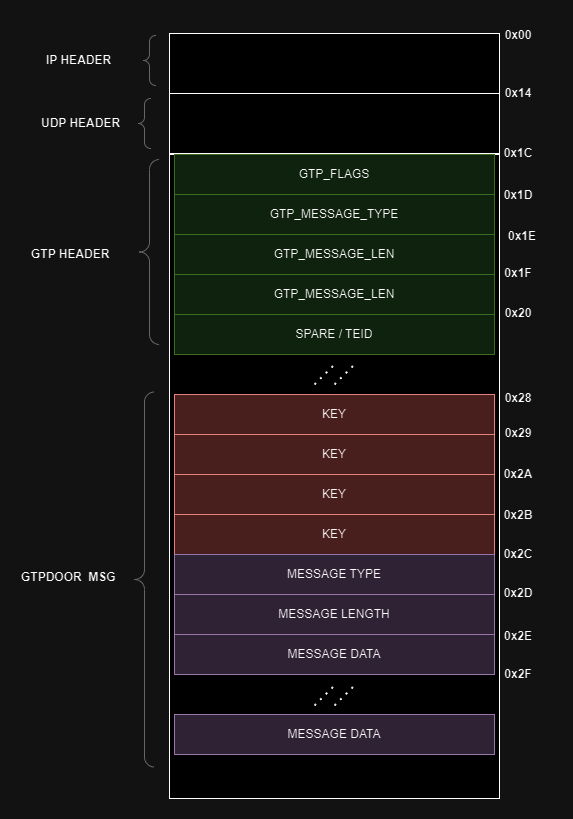

بدافزار به پیامهای درخواست خاص GTP-C (“magic packets “) گوش میدهد تا دستور داده شده را بر روی میزبان اجرا و خروجی را به اپراتورهای خود ارسال کند. ساختار بستههای مخرب به شرح تصویر زیر است:

محتویات بستههای GTP جادویی با استفاده از یک رمز XOR ساده، احراز هویت و رمزگذاری میشوند و تضمین میکنند که فقط اپراتورهای مجاز میتوانند بدافزار را کنترل کنند.

نسخه اول GTPDOOR از عملیات زیر بر روی میزبانهای هک شده و تحت نفوذ پشتیبانی میکند:

- یک کلید رمزگذاری جدید که برای ارتباطات C2 استفاده میشود را تنظیم میکند.

- نوشتن داده دلخواه در یک فایل لوکال به نام “conf “.

- دستورات Shell (شل) دلخواه را اجرا کرده و خروجی را بازمیگرداند.

نسخه دوم GTPDOOR از عملیات فوق به همراه موارد زیر پشتیبانی میکند:

- آدرسهای IP یا زیرشبکههایی را مشخص میکند که مجاز به برقراری ارتباط با میزبان هک شده و تحت نفوذ از طریق مکانیزم لیست کنترل دسترسی (ACL) میباشند.

- لیست ACL را بازیابی میکند تا تنظیمات پویا در مجوزهای شبکه بکدور را به انجام رساند.

- ACL را برای بازنشانی بدافزار پاک میکند.

HaxRob همچنین توانایی این بدافزار برای کاوش مخفیانه از یک شبکه خارجی را برجسته کرده و از طریق یک بسته TCP که از هر پورتی ارسال میشود، پاسخی را ایجاد خواهد کرد. نمای کلی حمله بکدور GTPDOOR در تصویر زیر نشان داده شده است.

تشخیص و دفاع

استراتژیهای تشخیص شامل نظارت بر فعالیتهای سوکت خام غیرمعمول، نام فرآیندهای غیرمنتظره و شاخصهای بدافزار خاص مانند فرآیندهای syslog تکراری است. مراحل تشخیص توصیه شده به شرح زیر میباشد:

- سوکتهای خام باز را با lsof بررسی کنید، که نشاندهنده وجود رخنه احتمالی است.

- از دستور netstat -lp –raw برای یافتن سوکتهای در حال شنود غیر متداول استفاده کنید.

- فرآیندهای تقلید کننده رشتههای کرنل با PPIDهای غیرعادی را شناسایی کنید.

- var/run/daemon.pid/ که یک فایل mutexمیباشد و توسط بکدور GTPDOOR استفاده میشود را جستجو کنید.

- به دنبال یک فایل conf غیرمنتظره باشید که احتمالاً توسط بدافزار ایجاد شده است.

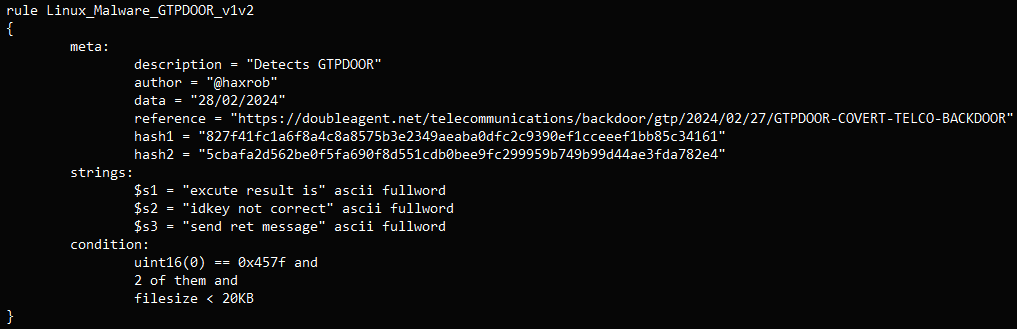

قانون YARA زیر برای شناسایی بکدور GTPDOOR نیز موثر خواهد بود.

https://www.bleepingcomputer.com/news/security/stealthy-gtpdoor-linux-malware-targets-mobile-operator-networks