تیم تحقیقاتی Securonix ، یک دسته حملات مهندسی اجتماعی جدید را با عنوان DEV#POPPER شناسایی کرده است که توسعه دهندگان نرم افزار را از طریق مصاحبههای شغلی جعلی مورد هدف قرار میدهند. مقصود از این حملات، استقرار یک تروجان دسترسی از راه دور (RAT) مبتنی بر پایتون بر روی سیستم قربانیان میباشد. این تروجان، اطلاعات سیستم را جمعآوری کرده و دسترسی از راه دور به میزبان را امکانپذیر میسازد.

مهاجمانِ DEV#POPPER هنوز شناسایی نشدهاند، اما تاکتیکهای استفاده شده و شواهد حاکی از آن هستند که این حملات احتمالاً با گروه های سایبری کره شمالی مرتبط میباشند.

مهاجمان به منظور عادی جلوه دادن فرآیند نفوذ و تحویل بدافزار، از توسعه دهندگان درخواست میکنند تا تسکهای ظاهراً مرتبط با مصاحبه مانند دانلود و اجرای کد از GitHub را به انجام رسانند. فایل دانلود شده، یک آرشیو ZIP حاوی یک پکیج NPM میباشد که دارای یک فایل README.md و همچنین دایرکتوری های frontend و backend است.

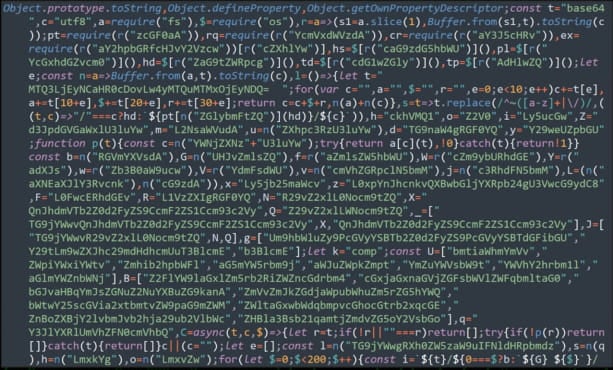

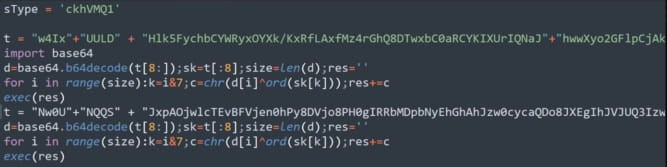

هنگامی که توسعه دهنده، پکیج NPM را اجرا میکند، یک فایل جاوا اسکریپت مبهمِ (imageDetails.js) پنهان در دایرکتوری backend فعال میشود و دستورات ” curl” را از طریق فرآیند Node.js برای دانلود یک آرشیو اضافی به نام ” p.zi” از یک سرور خارجی اجرا میکند.

این فایل آرشیو، حاوی یک اسکریپت پایتون مبهم (npl) است که به عنوان RAT عمل میکند.

هنگامی که RAT در سیستم قربانی فعال میشود، اطلاعات اولیه سیستم از جمله نوع سیستم عامل، نام میزبان و داده های شبکه را جمع آوری کرده و به سرور فرماندهی و کنترل (C2) ارسال خواهد کرد. این RAT از قابلیت های زیر پشتیبانی میکند:

- ایجاد اتصالات TCP پایدار

- رمزگذاری داده ها از طریق یک اتصال TCP ایجاد شده

- اجرای دستورات از راه دور برای بهره برداری های بیشتر و یا استقرار بدافزار

- استخراج مستقیم داده های FTP از فولدرهایی چون Documents و Downloads

- استخراج محتویات کلیپ بورد و ثبت کلیدهای فشرده شده کیبورد

- تعامل با فایل سیستم که شامل توابعی برای پیمایش دایرکتوری ها و فیلتر کردن فایل ها بر اساس پسوندها و دایرکتوری های خاص است

هنگامی که صحبت از حملات مهندسی اجتماعی میشود، موضوع امنیت و حفظ حریم خصوصی به ویژه در موقعیتهای بحرانی، استرسزا و آسیب پذیر مانند مصاحبههای شغلی بسیار حائز اهمیت خواهد بود. متد حمله DEV#POPPER، از مشارکت توسعه دهندگان و اعتماد آنها در فرآیند مصاحبه سوء استفاده کرده است، جایی که امتناع از انجام درخواستهای مصاحبه کننده میتواند فرصت شغلی را به خطر اندازد.