محققان تیم امنیت سایبری QiAnXin XLab، بدافزار جدیدی به نام بات نت Zergeca را کشف کردهاند که میتواند حملات انکار سرویس توزیع شده ([1]DDoS) را به انجام رساند.

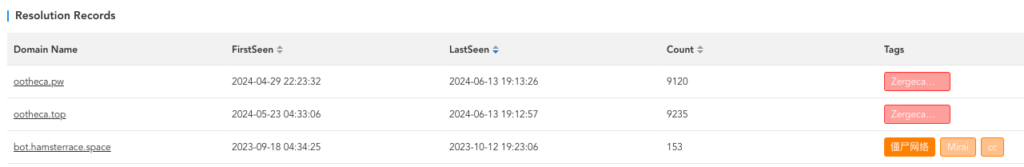

این بات نت که در Golang نوشته شده است، به دلیل ارجاع به رشتهای به نام “ootheca” در سرورهای فرمان و کنترل “ootheca[.]pw” و “ootheca[.]top”، به این نام، نامگذاری شده است.

Zergeca از لحاظ عملکردی، فقط یک بات نت DDoS معمولی نیست، بلکه علاوه بر پشتیبانی از شش روش مختلف حمله، قابلیتهایی برای پروکسی، اسکن، به روزرسانی خود، ایجاد تداوم دسترسی، انتقال فایل، shell معکوس و جمعآوری اطلاعات حساس دستگاه دارد.

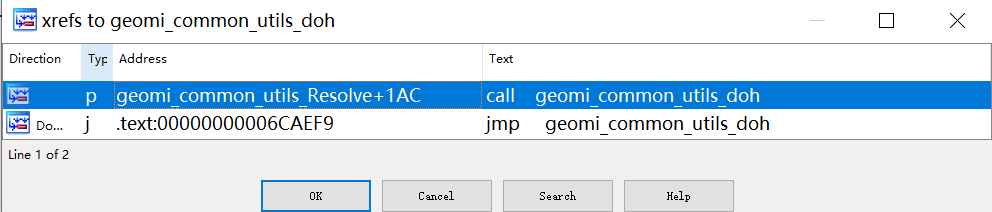

با نت Zergeca همچنین به دلیل استفاده از DNS بر روی پروتکل HTTPS (یا DoH[2]) و استفاده از یک کتابخانه کمتر شناخته شده به نام Smux برای ارتباطات C2، حائز اهمیت و قابل توجه میباشد.

این پروتکل (DoH) به منظور ارائه نتیجه DNS از طریق HTTPS طراحی شده است. یکی از اهداف این روش، افزایش سطح امنیت و حریم خصوصی کاربران به وسیله جلوگیری از استراق سمع و دستکاری دادههای DNS توسط حملات [3]MITM میباشد.

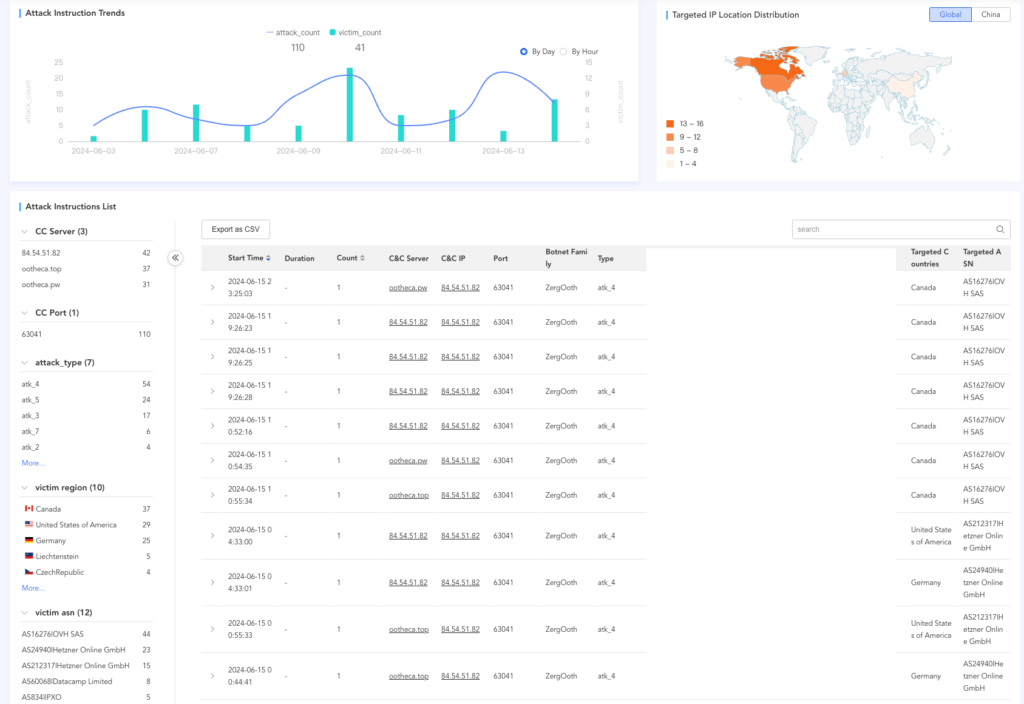

شواهدی وجود دارد که نشان میدهد که بات نت Zergeca به طور فعال در حال توسعه و به روز رسانی خود برای پشتیبانی از دستورات جدید است. علاوه بر این، آدرس آی پی 84.54.51.82 (سرور C2) قبلاً در حدود سپتامبر 2023، برای توزیع بات نت Mirai استفاده شده است.

از سوی دیگر مشاهده شده است که از 29 آوریل 202۴، از همان آدرس IP به عنوان یک سرور C2 برای بات نت Zergeca استفاده شده است و این احتمال را افزایش میدهد که مهاجمان سایبری پیش از طراحی Zergeca، تجربه کار با بات نت Mirai را داشتهاند.

حملات راه اندازی شده توسط Zergeca خصوصا حملات ACK flood DDoS، کانادا، آلمان و ایالات متحده را از اوایل تا اواسط ژوئن 2024 مورد هدف قرار داده است.

ویژگیهای بات نت Zergeca شامل چهار ماژول مجزا برای راهاندازی تداوم دسترسی با افزودن یک سرویس سیستم، پیادهسازی پروکسی، حذف ماینرها و بکدورهای دیگر مهاجمان و به دست آوردن کنترل انحصاری بر روی دستگاههایی است که معماری پردازنده ۳۲ و ۶۴ بیتی را اجرا و عملکرد اصلی بات نت را مدیریت میکنند.

ماژول زامبی، یکی از ماژولهای Zergeca، مسئول گزارش اطلاعات حساس از دستگاه قربانی به سرور C2 میباشد و منتظر دستورات سرور میماند و از شش نوع حمله DDoS، اسکن، shell معکوس و سایر عملکردها پشتیبانی میکند.

تکنیکهایی مانند بستهبندی اصلاح شده UPX، رمزگذاری XOR برای رشتههای حساس، و استفاده از DoH برای پنهان کردن C2، درک قوی از تاکتیکهای به کار گرفته شده را نشان میدهد. پیاده سازی پروتکل شبکه توسط Smux نیز مهارتهای نویسندگان و توسعه دهندگان بدافزار را به نمایش میگذارد.

[1] distributed denial-of-service

[2] DNS-over-HTTPS

[3] man-in-the-middle