آزمایشگاه تحقیقاتی Black Lotus با دنبال کردن یک رویداد سایبری، بات نت Pumpkin Eclipse را شناسایی کرد. این بات نت در سال 2023 بیش از ششصد هزار روتر اداری/ خانگی (SOHO[1]) متعلق به یک ارائه دهنده سرویس اینترنتی (ISP) را در ایالات متحده مورد نفوذ قرار داد و دسترسی مشتریان آن به اینترنت را مختل ساخت.

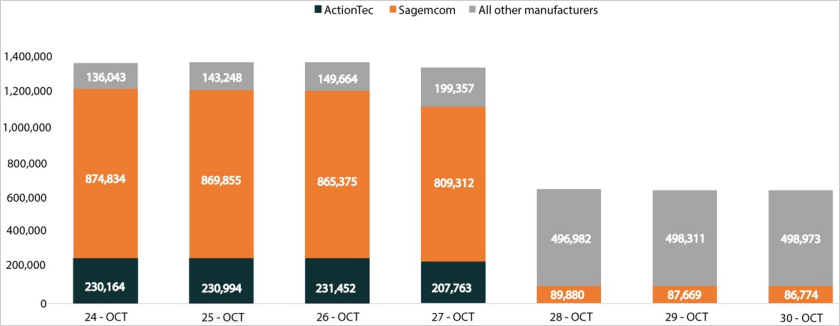

این رویداد طی یک دوره 72 ساعته بین 25 تا 27 اکتبر رخ داد و دستگاههای آلوده را برای همیشه از کار انداخت. از این رو، صاحبان دستگاه راهی جز تعویض روترها نداشتند.

اگرچه تعداد روترهای آلوده، زیاد و مقیاس حمله گسترده میباشد اما تأثیر این حمله تنها بر یک ISP و سه مدل روتر (ActionTec T3200s، ActionTec T3260s و Sagemcom F5380) این شرکت بوده است.

در حالی که Black Lotus اشارهای به نام ISP نکرده است اما شواهد موجود حاکی از آن است که احتمالا قربانی مورد نظر، شرکت ارائه دهنده سرویس اینترنتی Windstream میباشد که در همان بازه زمانی دچار قطعی و اختلال در اینترنت شده است. مشتریان این ISP از بیست و پنجم اکتبر 2023، در Reddit گزارش دادند که روترهای آنها از کار افتاده است.

محققان نتوانستند آسیب پذیری مورد استفاده برای دسترسی اولیه را پیدا کنند. از این رو، گمان میرود که مهاجمان یا از یک نقص ناشناخته روز صفر و یا از گواهیهای اعتبار ضعیف در ترکیب با یک اینترفیس admin هک شده، سوء استفاده کردهاند.

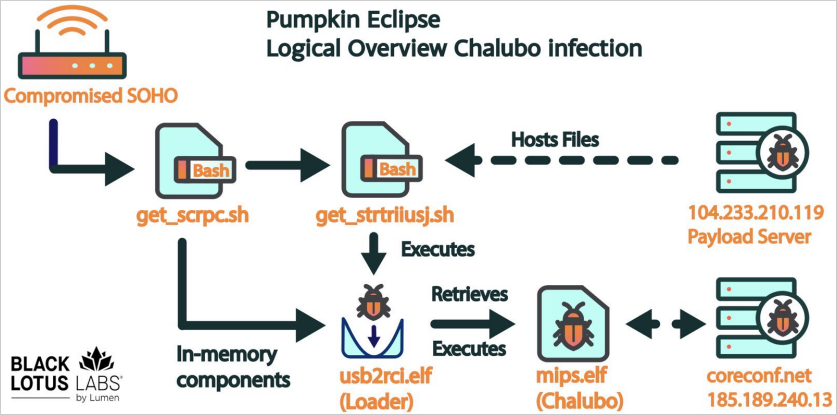

پیلود مرحله اول، یک اسکریپت bash به نام ” get_scrpc” است که برای دریافت اسکریپت دوم به نام “get_strtriiush” اجرا میشود. این اسکریپت (get_strtriiush) مسئول بازیابی و اجرای پیلود اصلی ربات، یعنی Chalubo” (“mips.elf”)” میباشد. Chalubo در واقع یک تروجان دسترسی از راه دور است که اولین بار توسط Sophos در اکتبر 2018 به ثبت رسید.

Chalubo دارای پیلودهایی است که برای تمام کرنلهای اصلی SOHO/IoT طراحی شدهاند و همچنین از قابلیتهایی برای انجام حملات انکار سرویس توزیع شده (DDoS[2]) برخوردار است که نشان دهنده اهداف عملیاتی Pumpkin Eclipse میباشد. محققان آزمایشگاه Black Lotus با این حال، هیچگونه حمله DDoS را از این بات نت شناسایی نکرده است.

مهاجم میتواند دستورات را از طریق اسکریپتهای Lua به ربات ارسال کند که امکان استخراج دادهها، دانلود ماژولهای بیشتر یا بازیابی پیلودهای جدید بر روی دستگاه آلوده را فراهم میکند. Chalubo میتواند هر اسکریپت Lua ارسال شده به ربات را اجرا کند.

Chalubo به منظور فرار از تشخیص و شناسایی، از حافظه برای اجرا استفاده میکند و همچنین از رمزگذاری ChaCha20 هنگام برقراری ارتباط با سرورهای فرمان و کنترل ([3]C2) به منظور محافظت از کانال ارتباطی استفاده مینماید. Chalubo تمام فایلها را از دیسک پاک میکند و نام فرآیند را پس از اجرا تغییر میدهد.

بات نت پس از اجرا دارای یک تأخیر 30 دقیقهای برای فرار از سندباکس است و اطلاعات مبتنی بر میزبان مانند آدرس MAC، شناسه دستگاه، نوع و نسخه دستگاه و آدرس IP لوکال را جمعآوری میکند. Chalubo فاقد مکانیزم تداوم دسترسی است. از این رو، راه اندازی مجدد روتر آلوده، عملکرد ربات را مختل خواهد کرد.

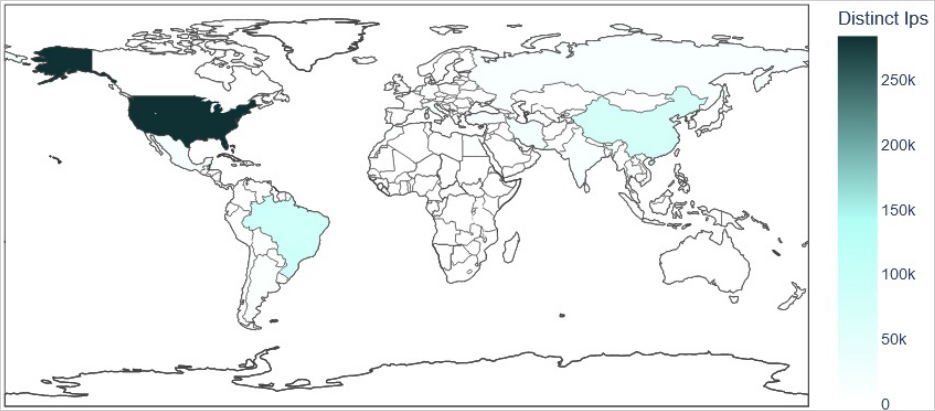

دادههای تله متری آزمایشگاه Black Lotus نشان میدهد که Chalubo از سوم اکتبر تا سوم نوامبر، دارای 45 پنل بدافزار بوده و از بیش از ۶۵۰,۰۰۰ آدرس IP منحصربهفرد در این بازه زمانی برای برقراری ارتباط استفاده کرده است و اکثر این IPها در ایالات متحده مستقر میباشند.

تنها یکی از این پنلها برای حمله مخرب مورد استفاده قرار گرفته و حمله بر روی یک ISP خاص آمریکایی متمرکز بوده است. به نظر میرسد که مهاجم، این پنل را به منظور استقرار پیلود بر روی روترها، خریداری کرده است.

یکی از جنبههای قابل توجه این حمله، نفوذ به تنها یک ASN است. حملات گذشته، معمولاً فقط یک مدل روتر خاص و یا آسیب پذیری رایج را مورد هدف قرار میدادند. از این رو، احتمال آن که این حمله بصورت عامدانه و تنها برای یک ISP طراحی شده باشد، بسیار زیاد است. این رویداد سایبری، به دلیل اینکه موجب تعویض بیش از ششصد هزار دستگاه روتر گردید، بیسابقه میباشد.

[1] small office/home office

[2] Distributed Denial-of-Service

[3] Command and control