محققان امنیت سایبری نوعی جدیدی از یک تروجان دسترسی از راه دور (RAT) به نام بدافزار BIFROSE (معروف به Bifrost) مختص لینوکس را کشف کردهاند که از یک دامنه فریبنده به عنوان بخشی از VMware استفاده میکند.

Bifrost که اولین بار بیست سال پیش شناسایی شد، یکی از قدیمیترین تهدیدات RAT در حال جریان است. این بدافزار، کاربران را از طریق پیوستهای ایمیل مخرب یا سایتهای بارگذاری آلوده ساخته و سپس اطلاعات حساس را از میزبان جمعآوری میکند.

Anmol Maurya و Siddharth Sharma، محققان واحد 42 شبکه های پالو آلتو، اعلام کردند که نسخه اخیر بدافزار Bifrost با هدف دور زدن مکانیزمهای امنیتی و نفوذ به سیستم های هدفمند طراحی شده است.

تاکتیک های جدید Bitfrost

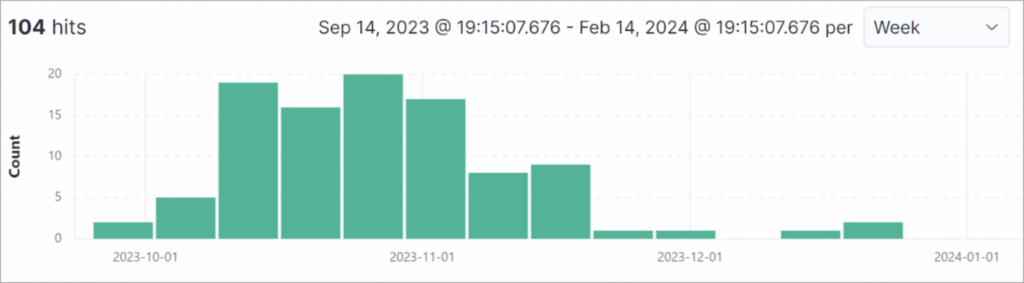

تجزیه و تحلیل آخرین نمونه های بدافزار Bitfrost توسط محققان واحد 42 چندین به روز رسانی جالب را نشان داده است که قابلیت های عملیاتی را افزایش میدهد. سرور فرمان و کنترل (C2) که بدافزار به آن متصل میشود، از دامنه” download.vmfare[.]com” استفاده میکند، که به نظر میرسد شبیه به یک دامنه قانونی VMware است و به راحتی در حین بررسی نادیده گرفته میشود.

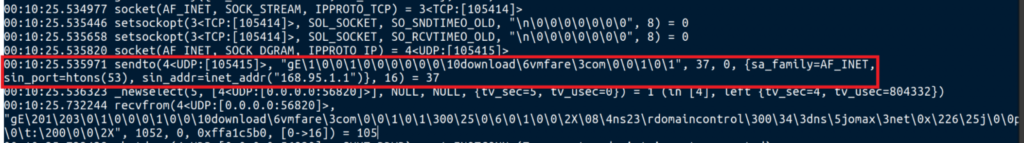

دامنه جعلی با تماس با یکDNS resolver عمومی مستقر در تایوان تحلیل میشود، که ردیابی و مسدود کردن را سختتر میکند.

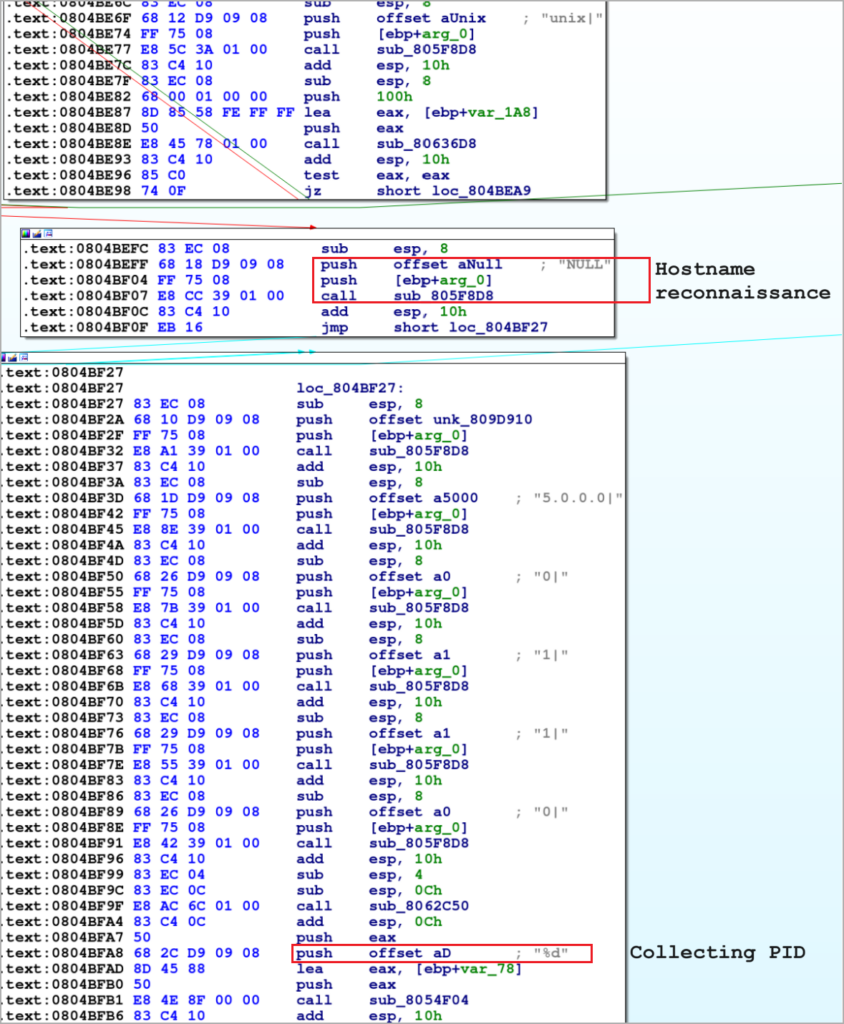

در جنبه فنی بدافزار، باینری بدون هیچ گونه اطلاعات دیباگ یا جدول نمادها کامپایل می شود که تجزیه و تحلیل آن را سخت تر می کند.

Bitfrost نام میزبان، آدرس IP و شناسههای پردازش قربانی را جمعآوری میکند، سپس از رمزگذاری RC4 برای ایمن نمودن آن قبل از انتقال استفاده مینماید، و سپس آن را از طریق یک سوکت TCP جدید ایجاد شده به C2 استخراج میکند.

یکی دیگر از یافته های جدید که در گزارش Unit 42 برجسته شده بود، نسخه ARM Bitfrost است که عملکردی مشابه نمونه های x86 تجزیه و تحلیل شده دارد.

ظهور این ساختها نشان میدهد که مهاجمان قصد دارند دامنه هدفگیری خود را به معماریهای مبتنی بر ARM که اکنون به طور فزایندهای در محیطهای مختلف رایج شدهاند، گسترش دهند.

توسعه دهندگان پشت این RAT به وضوح قصد دارند آن را به یک تهدید مخفیتر تبدیل کنند که بتواند طیف وسیعتری از معماری سیستم را هدف قرار دهد.

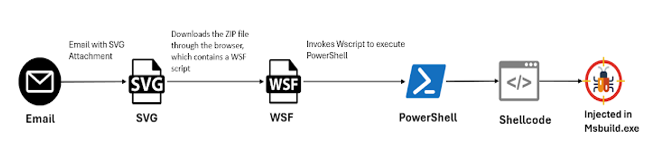

این توسعه زمانی صورت پذیرفت که آزمایشگاههای McAfee یک کمپین جدید GuLoader را تشریح کرد که بدافزار را از طریق پیوستهای فایل SVG مخرب در پیامهای ایمیل منتشر کرد. این بدافزار همچنین توسط اسکریپت های VBS به عنوان بخشی از تحویل پیلود چند مرحله ای توزیع می گردد.

حملات بدافزار Bifrost و GuLoader همزمان با انتشار نسخه جدیدی از Warzone RAT می باشد که اخیراً دو اپراتور آن دستگیر و زیرساخت آن توسط دولت ایالات متحده برچیده شده است.