گروه جاسوسی TIDRONE، یک گروه سایبری جدید و احتمالاً مرتبط با چین است که در سال ۲۰۲۴ علاقه قابل توجهی به زنجیرههای نفوذ صنعتی مرتبط با ارتش، به ویژه تولیدکنندگان بخش هواپیماهای بدون سرنشین (پهپاد) در تایوان نشان داده است.

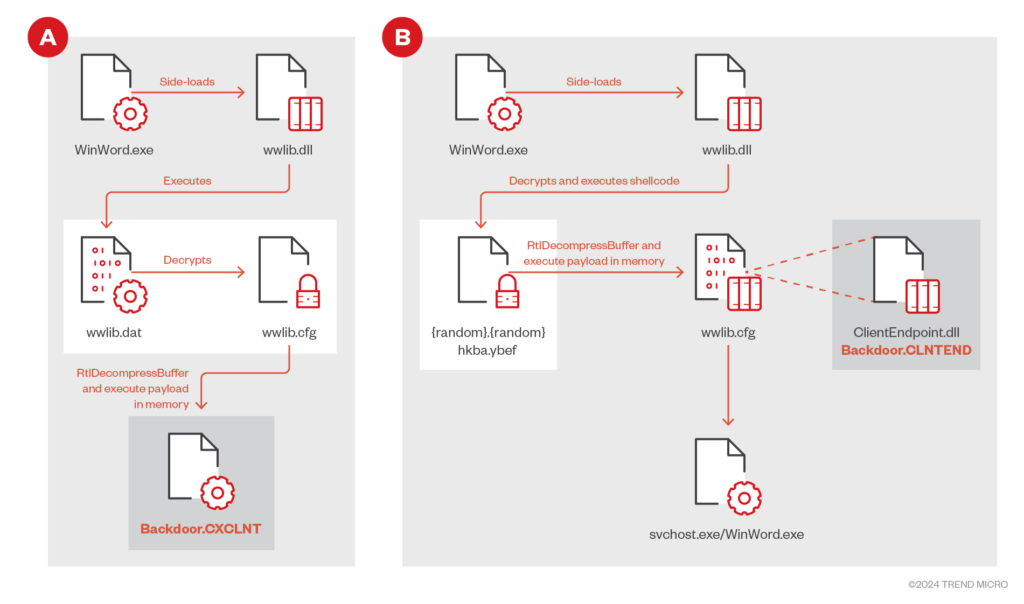

یک اشتراک جالب که در میان قربانیان مختلف این گروه مشاهده شده است، وجود یک نرم افزار برنامه ریزی منابع سازمانی (ERP) است که احتمال حمله زنجیره تامین را افزایش میدهد. این ERP برای استقرار مجموعه ابزارهای بدافزار پیشرفته مانند CXCLNT و CLNTEND استفاده میشود که در ادامه به آنها پرداخته شده است.

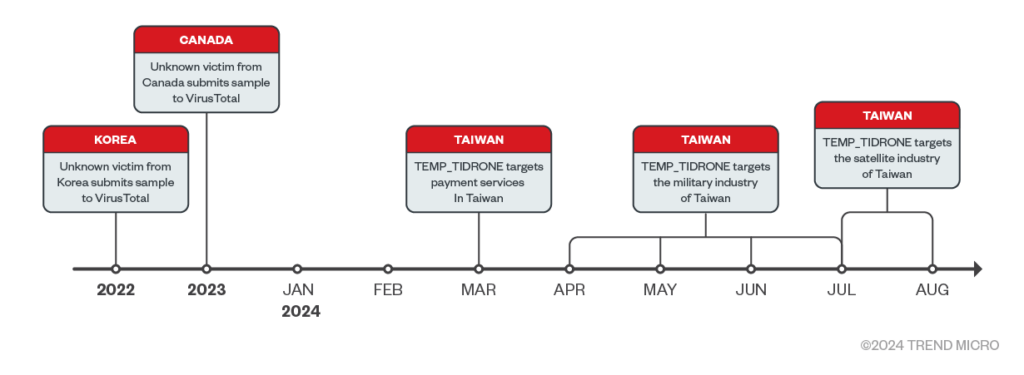

جدول زمانی حملات راه اندازی شده توسط گروه جاسوسی TIDRONE

ترندمیکرو از ابتدای سال 2024 تاکنون، پروندههای واکنش به رخدادهای زیادی را از تایوان دریافت کرده است که یکی از آنها، TIDRONE میباشد. دادههای VirusTotal نشان میدهند که کشورهای هدف این گروه جاسوسی سایبری متنوع هستند. از این رو، همه کشورها میبایست مراقب این تهدید باشند.

گزارش پیش رو، آخرین TTPها و تکامل ابزارهایی مانند CXCLNT و CLNTEND را بررسی میکند و زنجیره حمله را برای نشان دادن رفتار هکرها در سیستم قربانیان ارائه میدهد. TTPها تأیید میکنند که هکرها به طور مداوم در حال به روزرسانی مکانیزمهای خود هستند و زنجیره حمله را بهینه میکنند.

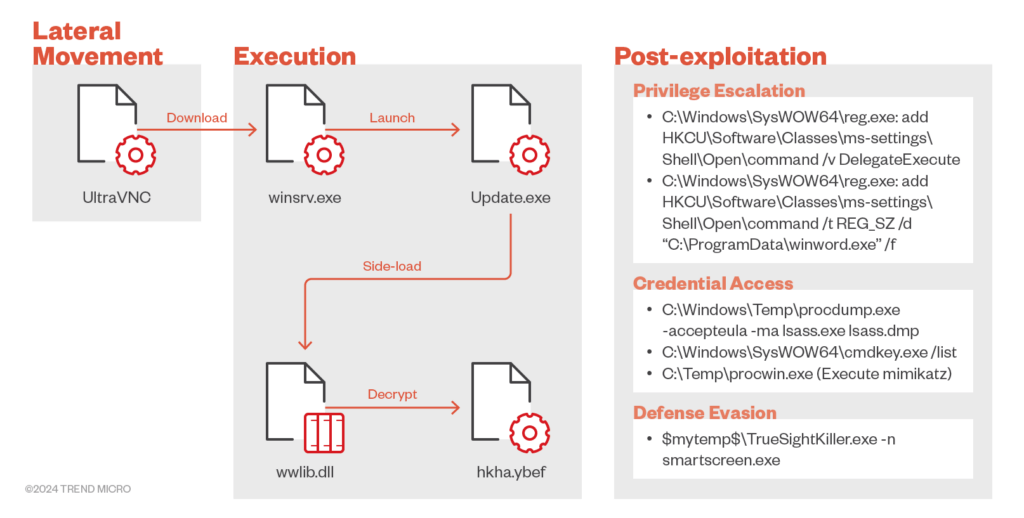

جریان اجرای حملات گروه جاسوسی TIDRONE

بر اساس نحوه استقرارِ مجموعه بدافزار در محیط قربانی، میتوان نتیجه گرفت که گروه جاسوسی TIDRONE احتمالاً مدتی قبل، از ابزارهای دیگری برای نفوذ به سیستم قربانیان استفاده کرده و اکنون به مرحله حرکت جانبی رفته است.

ترند میکرو در این مطالعه موردی، CXCLNT/CLNTEND و کامپوننتهای مرتبط با آنها، از جمله لانچر و یک فایل اجرایی قانونی را برای بارگذاری جانبی، که از طریق UltraVNC دانلود شدهاند، بررسی کرده است، برنامهای که به کاربران اجازه میدهد با استفاده از ماوس و کیبورد، رایانه سرور را از راه دور کنترل کنند.

پس از اجرای winsrv.exe، بدافزار توکن را از Winlogon.exe کپی میکند تا سطح دسترسی را افزایش دهد و فعالیتهای مخرب را به انجام رساند. سپس نسخه اصلی Update.exe که در یک پوشه انتخاب شده قرار دارد با یکی از دایرکتوریهای ارائه شده توسط هکر جایگزین میشود.

گزارشهای تله متری ترند میکرو در طول مرحله پس از بهره برداری، استفاده از تکنیکهای دور زدن UAC، استخراج دادههای لاگین و دستوراتی به منظور غیرفعال سازی محصولات آنتی ویروس را نشان دادهاند.

تحلیل فنی گروه جاسوسی TIDRONE

گروه جاسوسی TIDRONE از مجموعه ابزارهایی مانند بدافزار CXCLNT و CLNTEND در عملیات خود استفاده میکند.

- CXCLNT دارای قابلیت آپلود و دانلود فایل، همراه با ویژگیهایی برای پاک کردن ردپاها، جمعآوری اطلاعات قربانی مانند فهرست فایلها و نام رایانه و دانلود فایلهای انتقال پذیر (PE) اضافی برای اجرا است.

- CLNTENDنیز یک ابزار دسترسی از راه دور (RAT) است که به تازگی کشف شده و در آوریل امسال مورد استفاده قرار گرفته است و از طیف وسیعتری از پروتکلهای شبکه مانند TCP، HTTP، HTTPS، TLS و SMB (پورت 445) برای ارتباطات پشتیبانی میکند.

شواهد گردآوری شده حاکی از آن است که عملیات گروه جاسوسی TIDRONE با سایر فعالیتهای جاسوسی مرتبط با گروههای چینی مطابقت دارد. از این رو، ارزیابی میشود که این حملات احتمالاً توسط یک گروه تهدید کننده چینی زبان ناشناس انجام و هدایت میشود.