یک آسیب پذیری بحرانی در FortiClient EMS که چند ماه قبل پچ شده بود اکنون توسط هکرها برای استقرار نرم افزارهای دسترسی از راه دور مانند AnyDesk و ScreenConnectبر روی سیستم قربانیان مورد سوء استفاده قرار گرفته است.

این نقص امنیتی که با شناسه CVE-2023-48788 (امتیاز CVSS: 9.3)، دنبال میشود، یک آسیب پذیری SQL injection است که به مهاجمان اجازه میدهد تا کد یا دستورات غیرمجاز را با ارسال بستههای داده ساخته شده خاص اجرا کنند. CVE-2023-48788، نسخههای FortiClient EMS زیر را تحت تاثیر قرار داده است:

- FortiClientEMS 7.2.0 تا 7.2.2 (به روز رسانی به نسخه2.3 یا بالاتر)

- FortiClientEMS 7.0.1 تا 7.0.10 (به روز رسانی به نسخه0.11 یا بالاتر)

این نقص امنیتی به مهاجمان احراز هویت نشده اجازه میدهد تا اجرای کد از راه دور را با سطح دسترسی SYSTEM بر روی سرورهای آسیب پذیر و بدون نیاز به تعامل با کاربر به انجام رسانند.

شرکت امنیت سایبری روسی کسپرسکی اذعان داشت که یک حمله سایبری در اکتبر 2024، سرور ویندوز متصل به اینترنت یک شرکت ناشناس را مورد هدف قرار داده است. این سرور دارای دو پورت باز مرتبط با FortiClient EMS بوده است.

نتایج تحلیلها و بررسیهای بیشتر حاکی از آن بود که هکرها از CVE-2023-48788 به عنوان یک بردار دسترسی اولیه برای نفوذ به سرور استفاده کرده و به دنبال آن فایل اجرایی ScreenConnect را روی سرور نصب کردهاند!

هکرها پس از دسترسی اولیه به سیستم قربانی، پیلودهای بیشتری را به منظور حرکت جانبی در شبکه، شمارش منابع شبکه، جمع آوری دادههای لاگین، پیاده سازی تکنیکهای فرار دفاعی (فرار از شناسایی و دور زدن مکانیزمهای امنیتی) و ایجاد تداوم دسترسی توسط AnyDesk مستقر کردند.

برخی از ابزارهای قابل توجه دیگری که در طول حمله بر روی سیستم قربانی نصب شدهاند، به شرح زیر میباشد:

- webbrowserpassview.exe، ابزار بازیابی رمز عبور است که رمزهای عبور ذخیره شده در مرورگرهای اینترنت اکسپلورر (نسخه ۴.۰ – ۱۱.۰)، موزیلا فایرفاکس (همه نسخه ها)، گوگل کروم، سافاری و اپرا را جمع آوری میکند.

- Mimikatz، یک ابزار استخراج اطلاعات حساس مانند رمز عبور و توکنهای احراز هویت از ویندوز میباشد.

- netpass64.exe، یک ابزار بازیابی رمز عبور است.

- netscan.exe، یک اسکنر شبکه میباشد.

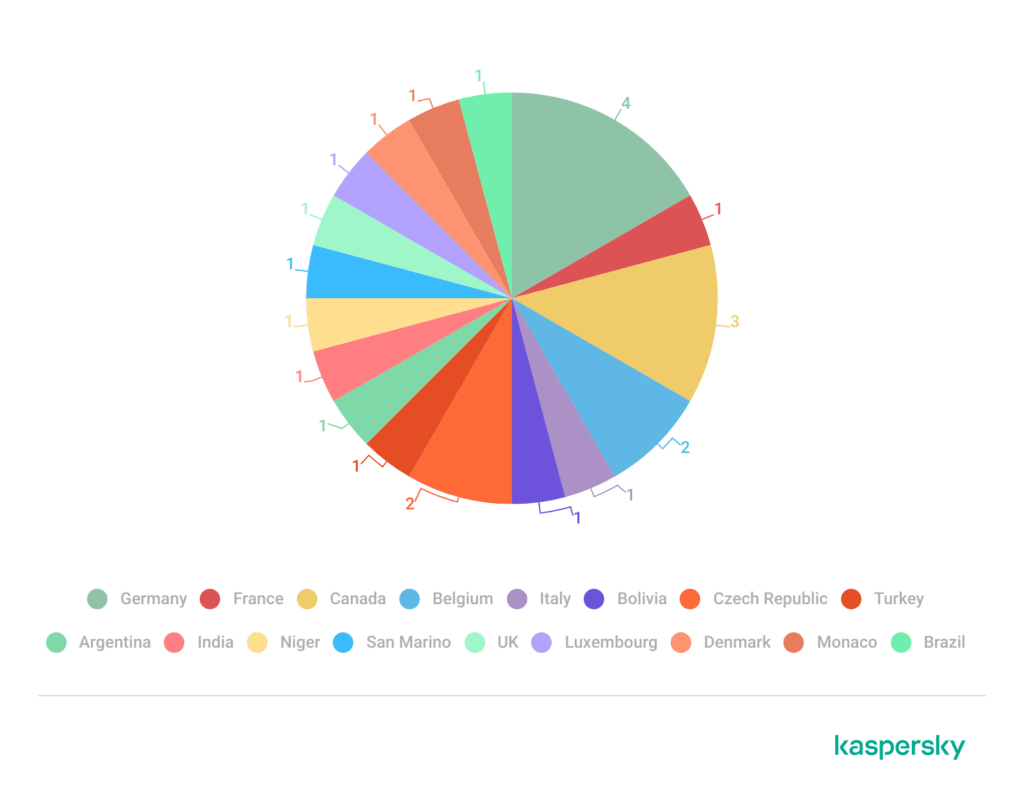

به نظر میرسد که هکرهایی که در پشت این حمله سایبری قرار دارند، شرکتهای مختلفی را در برزیل، کرواسی، فرانسه، هند، اندونزی، مغولستان، نامیبیا، پرو، اسپانیا، سوئیس، ترکیه و امارات متحده عربی با استفاده از subdomainهای مختلف ScreenConnect (مانند infinity.screenconnect[.]com) مورد هدف قرار دادهاند.

مشابه این حمله در مارس 2024 نیز اتفاق افتاده است! محققان امنیت سایبری در ماه آوریل، دسته حملات جدیدی را کشف کردند که از آسیب پذیری CVE-2023-48788 در دستگاههای FortiClient EMS برای استقرار برنامههای ScreenConnect و Metasploit Powerfun سوء استفاده میکردند!

این نفوذ، یک شرکت رسانهای ناشناس را مورد هدف قرار داده بود که سرور آسیب پذیر FortiClient EMS خود را به اینترنت متصل کرده بود. این حمله مدت کوتاهی پس از انتشار یک PoC برای آسیب پذیری CVE-2023-48788 در بیست و یکم مارس 2024 رخ داد.

راهکارهای پیشنهادی برای کاهش این تهدید و تهدیدات مشابه

بهروزرسانی منظم Fortinet EMS:

- حتماً سرور EMS خود را به آخرین نسخه منتشرشده توسط فورتینت ارتقا دهید.

کنترل دسترسی به سرور Fortinet EMS:

- دسترسی به سرور EMS را به کاربران و دستگاههای مجاز محدود کنید.

- استفاده از VPN برای دسترسی به سرور EMS توصیه میشود.

مانیتورینگ و شناسایی فعالیتهای مشکوک:

- استفاده از ابزارهای مانیتورینگ شبکه و سیستمهای SIEM (مانند Splunk یا QRadar) برای شناسایی ناهنجاریها و رفتارهای غیرعادی توصیه میشود.

- توجه ویژه به ارتباطات خارجی مشکوک که میتواند نشاندهنده حضور ابزارهای RAT باشد، ضروری است.

تقویت احراز هویت:

- استفاده از احراز هویت چندعاملی (MFA) برای کاربران EMS.

- محدود کردن تعداد کاربران با دسترسی مدیریتی به EMS.

مستحکمسازی (Hardening):

- پورتهای غیرضروری باز بر روی سرور EMS بسته شوند.

- تنظیمات پیشفرض سرویسها بایستی بازبینی شده و تغییر داده شوند.

آموزش کارکنان امنیت سایبری:

- تیمهای امنیت سایبری باید با روشهای اکسپلویت، نشانههای نفوذ، و روشهای شناسایی RAT آشنا باشند.

اسکن امنیتی منظم:

- از ابزارهای اسکن امنیتی برای شناسایی آسیب پذیریهای موجود در شبکه استفاده شود.

آسیب پذیریهای فورتینت (Fortinet ) به طور منظم برای نفوذ به شبکههای شرکتی در حملات باجافزار و کمپینهای جاسوسی سایبری (روز صفر) مورد سوء استفاده قرار میگیرند. به عنوان مثال، Fortinet در ماه فوریه فاش کرد که گروه هک چینی Volt Typhoon از دو نقص FortiOS SSL VPN (یعنی CVE-2022-42475 و CVE-2023-27997) برای استقرار تروجان دسترسی از راه دور Coathanger استفاده کرده است که قبلاً برای ایجاد بکدور در شبکه نظامی وزارت دفاع هلند استفاده شده بود.

تاکتیکها، تکنیکها و رویهها:

جدول زیر TTPهای شناسایی شده از این حمله را ارائه کرده است:

تاکتیک | تکنیک | ID | جزئیات |

Initial Access (دسترسی اولیه) | سوء استفاده از اپلیکیشن | سوء استفاده از FortiClient EMS به منظور ایجاد دسترسی اولیه. | |

Defense Evasion, Persistence, Privilege Escalation (فرار دفاعی، تداوم دسترسی، افزایش سطح دسترسی) | اکانتهای معتبر: اکانتهای دامنه | استفاده از اکانتهای دارای دسترسی admin برای دسترسی از طریق نشست از راه دور، حرکت جانبی و اجرای برنامه. | |

Defense Evasion (فرار دفاعی یا فرار از شناسایی و دور زدن مکانیزمهای امنیتی) | تغییر در برنامههای دفاعی یا غیرفعال سازی آنها | اپلیکیشنهای امنیتی مختلف در طول نشستهای تعاملی دستکاری شدند. | |

Execution (اجرا) | مترجم دستورات و اسکریپت: PowerShell | از PowerShell برای اجرای دستورات دانلود و نصب ConnectWise استفاده شده است. | |

Lateral Movement (حرکت جانبی) | سرویس های راه دور | حرکات جانبی از طریق RDP. | |

Command and Control (فرماندهی و کنترل) | انتقال ابزار | انتقال فایل ها از مهاجم به محیط از طریق اپلیکیشنهای قانونی. | |

Lateral Movement (حرکت جانبی) | انتقال ابزار جانبی | انتقال اپلیکیشنهای مورد نظر به سیستم های دیگر در شبکه از طریق سرویس شبکه قانونی و کاربران هک شده. | |

Credential Access (دسترسی به دادههای لاگین و توکنهای احراز هویت) | پسوردهای ذخیره شده | استفاده از Mimikatz برای استخراج دادههای لاگین و توکنهای احراز هویت. |

منابع

مقالات پیشنهادی:

نفوذ بکدور GhostSpider به شرکتهای مخابراتی بیش از ۱۲ کشور!

هشدار Fortinet نسبت به آسیب پذیری بحرانی SQLi در نرم افزار FortiClientEMS

سوء استفاده هکرها از نقص FortiClientEMS، استقرار ScreenConnect و Metasploit در حملات جدید

هشدارهای CISA در مورد بهره برداری فعال از نقصهای امنیتی در محصولات Fortinet، Ivanti و Nice