فضای دارک وب مدام در حال تحول است و چالشها و تهدیدات جدید و مختص خود را دارد. سال ۲۰۲۵ نیز مانند سالهای قبل، دستاوردها و چالشهای خود را خواهد داشت. ما در این مقاله با استناد به گزارش کسپرسکی به بررسی تهدیدات دارک وب در سال ۲۰۲۴ و پیش بینی این بازار (مارکت) در سال ۲۰۲۵ خواهیم پرداخت.

بررسی پیش بینیهای سال گذشته

۱. افزایش تعداد سرویسهای دور زدن نرم افزارهای آنتی ویروس برای بدافزارها

وضعیت: این پیش بینی محقق شد.

محققان آزمایشگاه کسپرسکی به طور مداوم بازارهای زیرزمینی را برای شناسایی رمزگذارهای جدید رصد میکنند که برای مخفی سازی کد در نمونههای بدافزار طراحی شدهاند. هدف اصلی چنین ابزارهایی، پنهان سازی کدهای مخرب از شناسایی توسط مکانیزمهای امنیتی است.

کارشناسان کسپرسکی برای سال ۲۰۲۴ پیش بینی کرده بودند که تبلیغات رمزگذارها در دارک نت افزایش قابل توجهی خواهد داشت. این پیش بینی محقق شد. توسعه دهندگان این نرم افزار به طور فعال در حال معرفی متدهای جدید برای دور زدن سیستمهای امنیتی و افزودن آنها به لیست قابلیت مکانیزمهای تجاری خود هستند. قیمت چنین ابزارهایی از ۱۰۰ دلار در ماه تا ۲۰ هزار دلار برای اشتراکهای پریمیوم متغیر است.

۲. لودرهای بدافزاری به تکامل خود ادامه خواهند داد

وضعیت: این پیش بینی محقق شد.

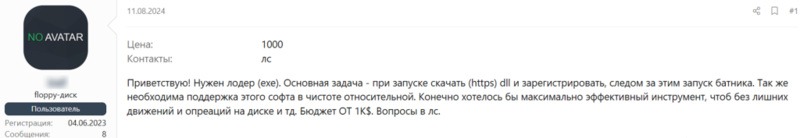

همانطور که پیش بینی میشد، لودرها (Loader) به طور فعال در سال ۲۰۲۴ توزیع شدند. فضای دارک وب در سال ۲۰۲۴ پر بود از لودرهایی با عملکردهای متفاوت از جمله لودرهای توزیع انبوه و ارزان تا لودرهای بسیار تخصصی که برای نیازهای شخصی توسعه یافته بودند و قیمتی در حدود چند هزار دلار داشتند.

هکرها اغلب از چندین زبان برنامه نویسی استفاده میکنند. به عنوان مثال کامپوننت کلاینت بدافزار ممکن است در C++ توسعه یافته باشد، در حالی که پنل admin سمت سرور در Go نوشته شده است. علاوه بر این، انواع پیشنهادات سفارشی سازی لودر در این مارکت برای راه اندازی یک زنجیره نفوذ مشاهده شد.

۳. تعداد سرویسهای بدافزار برای ربودن داراییهای ارز دیجیتال در بازارهای دارک وب افزایش خواهد یافت

وضعیت: این پیش بینی محقق شد.

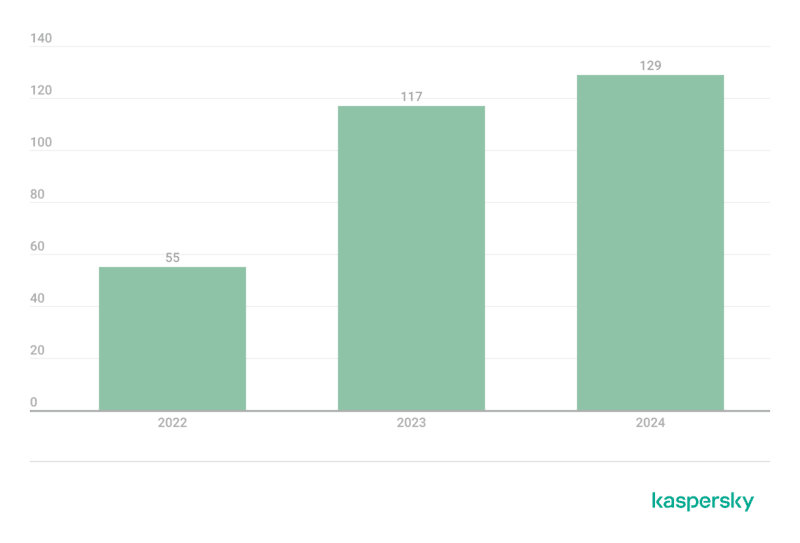

محققان آزمایشگاه کسپرسکی معتقد بودند که در سال ۲۰۲۴، فعالیت دراینرها (تخلیه کنندههای کیف پول) افزایش خواهد یافت. دراینرها ابزارهای مخربی برای سرقت داراییهای ارز دیجیتال مانند توکنها یا NFTها در دارک وب هستند. دراینرهای جدیدی در طول سالهای اخبر ایجاد شدهاند که به طور فعال در پلتفرمهای مختلف دارک وب تبلیغ میشوند.

همچنین شایان ذکر است که تعداد threadهای منحصربه فرد مربوط به دراینرها در بازارهای زیرزمینی از ۵۵ مورد در سال ۲۰۲۲ به ۱۲۹ مورد در سال ۲۰۲۴ افزایش یافته است. اغلب این پستها کاربران را به کانالهای تلگرامی هدایت میکنند.

درحقیقت،کانالهای تلگرام در سال ۲۰۲۴ به مرکز مهم فعالیتهای مرتبط با دراینرها تبدیل شدهاند.

توسعه دهندگان دراینرها به طور فزایندهای بر خدمات رسانی به مشتریان بلند مدت خود متمرکز شدهاند و بخش عمدهای از فعالیت آنها از طریق کانالهای تلگرام صرفا بصورت دعوتی انجام میشود. دراینرها از نظر عملکرد، دستخوش تغییرات اندکی شدهاند که عمدتا از انواع جدیدی از داراییهای کریپتو،کُوینها،توکنها و NFTها پشتیبانی میکنند. علاوه براین، اولین دراینر موبایل در سال ۲۰۲۴ کشف شده است.

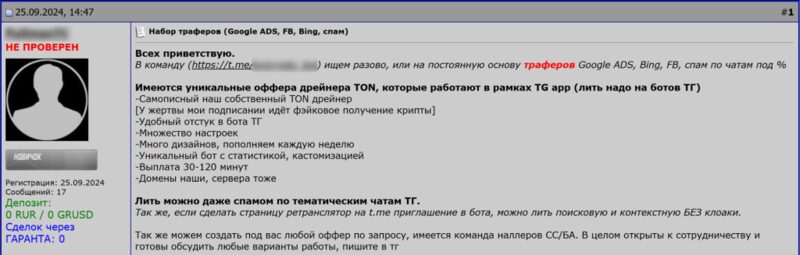

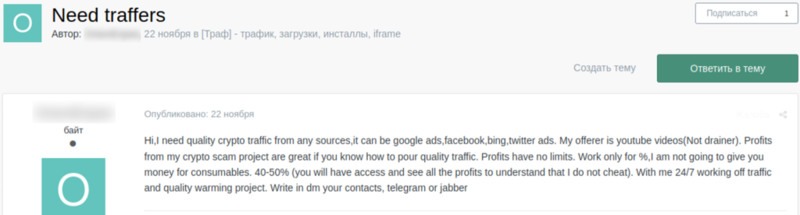

۴. طرحهای ترافیک سیاه (Black traffic) در بازارهای زیرزمینی بسیار محبوب خواهند شد

وضعیت: پیش بینی تا حدی محقق شد.

Black traffic در حوزه سایبری به ترافیک اینترنتی اطلاق میشود که به صورت غیرقانونی یا مخرب به وبسایتها، سرورها یا سیستمها هدایت میشود. این نوع ترافیک جعلی معمولاً از جانب هکرها یا منابع غیرقابل اطمینان مانند رباتها و حملات DDoS ایجاد میشوند.

طرح فروش ترافیک سیاه در بازارهای زیرزمینی در سال ۲۰۲۴ محبوبیت خود را حفظ کرد. فروشندگان ترافیک سیاه به تبلیغ لندینگ پیج از طریق تبلیغات فریبنده ادامه دادند. چنین خدماتی به طور فعال در بازارهای زیرزمینی فروخته میشوند و بر اثربخشی تقاضای پایدار ِتوزیع بدافزار از طریق پلتفرمهای تبلیغاتی محبوب تاکید میکنند. این روش همچنان بهترین راه برای دسترسی مهاجمان به مخاطبان گستردهتر بوده و تهدیدی دائمی برای کاربران آنلاین میباشد.

۵. تکامل و پویایی بازار میکسرها و خدمات پاکسازی بیت کوین

وضعیت: پیش بینی محقق نشد.

در سال ۲۰۲۴، هیچ افزایش قابل توجهی در تعداد خدمات تبلیغاتی راه حلهای “پاکسازی یا cleaning ” ارزهای دیجیتال مشاهده نشد. خدمات پاکسازی بیت کوین به فرآیندهایی اطلاق میشود که برای پنهان کردن منبع و مقصد واقعی بیت کوینها از آنها استفاده میشود. هدف این خدمات معمولاً این است که تراکنشهای بیت کوین در شبکه به صورت غیرقابل پیگیری باقی بمانند تا فعالیتهای مالی به راحتی قابل شناسایی و ردیابی نباشند.

این خدمات معمولاً برای مخفی کردن هویت کاربران یا فعالیتهای غیرقانونی نظیر پولشویی، تأمین مالی تروریسم، یا معاملات مخفی استفاده میشوند. اکثر خدمات شناخته شده و محبوب با تغییر اندکی در فضای رقابتی، حضور خود را در بازار ۲۰۲۴ حفظ کردند.

پیش بینیهای کسپرسکی برای سال ۲۰۲۵

۱. افشای اطلاعات از طریق پیمانکاران و ارتباطات و رابطهای قابل اطمینان

مهاجمان هنگام سوء استفاده از روابط شرکت-پیمانکار (حملات روابط قابل اعتماد)، ابتدا به سیستمهای تامین کننده نفوذ کرده و سپس به زیرساختها یا دادههای سازمان هدف دسترسی پیدا میکنند.

گاهی چنین حملاتی منجر به افشای دادههای مهم میشود، همانطور که در مورد Ticketmaster این موضوع رخ داد. مهاجمان با هک کردن سیستمهای پیمانکار شخص ثالث به اکانت ابری Snowflake دسترسی یافتند.

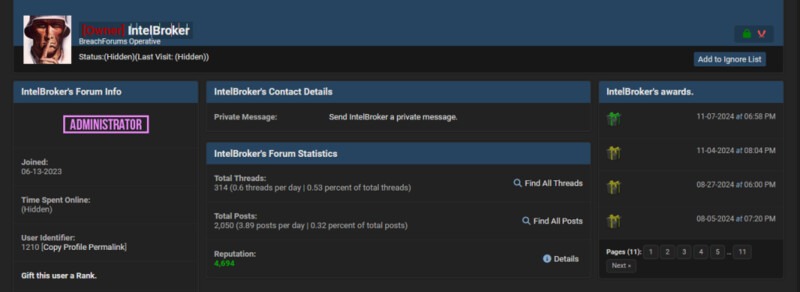

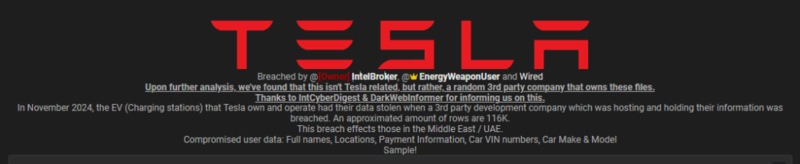

یکی دیگر از تهدید کنندههای برجستهای که از این تاکتیک استفاده کرد، IntelBroker بود. IntelBroker و گروههای مرتبط با آن از طریق پیمانکاران به دادههای شرکتهایی مانند نوکیا، فورد، تعدادی از مشتریان سیسکو از جمله مایکروسافت و غیره دست یافتند.

پیش بینی میشود در سال ۲۰۲۵ حملات از طریق پیمانکاران که منجر به افشای داده میشوند، افزایش یابد. پلتفرمهای ابری و سرویسهای فناوری اطلاعات اغلب دادههای چندین سازمان را ذخیره میکنند. از این رو، افشای دادههای یک شرکت میتواند امنیت شرکتهای دیگر را هم تهدید کند.

توجه به این نکته ضروری است که انتشار داده الزاما نباید بر داراییهای مهم تاثیر بگذارد تا مخرب لحاظ گردد. هرگونه تبلیغات در خصوص افشای داده در فضای دارک وب که حتی میتواند واقعی هم نباشد، اثرات منفی و مخرب بجای خواهد گذاشت.

به عنوان مثال، پایگاههای اطلاعاتی خاصی ممکن است دادههای در دسترس عموم یا قبلاً فاش شده را ترکیب کرده و آنها را بهعنوان اخبار فوری و جدید ارائه دهند، یا صرفاً ادعا کنند که دادههای یک برند معروف هک شده است. مجرمان سایبری با ایجاد هیاهو در مورد دادههای واقعی اما نامرتبط میتوانند تبلیغات پر سر و صدایی ایجاد کنند و به اعتبار تامینکننده و مشتریان آن آسیب برسانند.

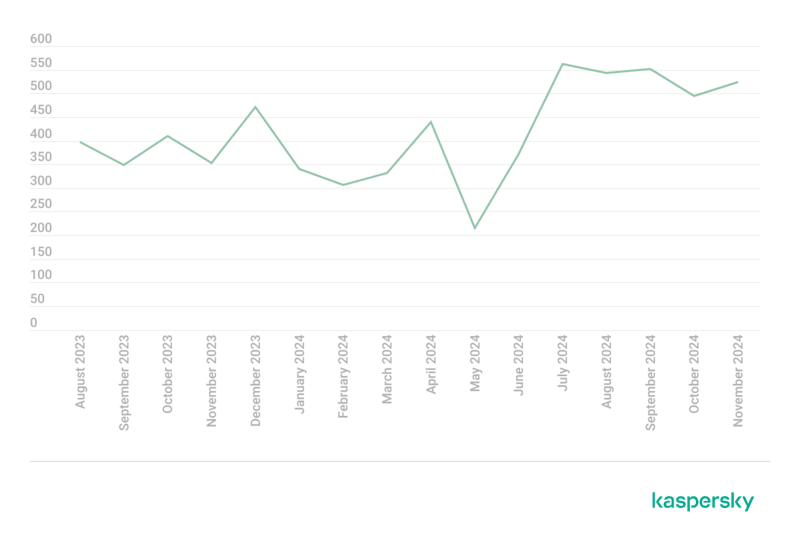

به طور کلی، ما شاهد افزایش فراوانی تبلیغات پایگاه داده شرکتها در دارک وب هستیم. به عنوان مثال، در یک انجمن محبوب، تعداد متناظر پستها در آگوست تا نوامبر ۲۰۲۴ در مقایسه با مدت مشابه سال گذشته، ۴۰ درصد افزایش یافته و چندین بار به اوج خود رسیده است.

این روند صعودی ممکن است به دلیل افشای دادههای جدید، قدیمی و حتی جعلی باشد. از این رو، ما در سال ۲۰۲۵ نه تنها شاهد افزایش هک شدن و افشای دادههای شرکتها از طریق پیمانکاران خواهیم بود بلکه شاهد افزایش کلی انتشار اطلاعات نیز هستیم.

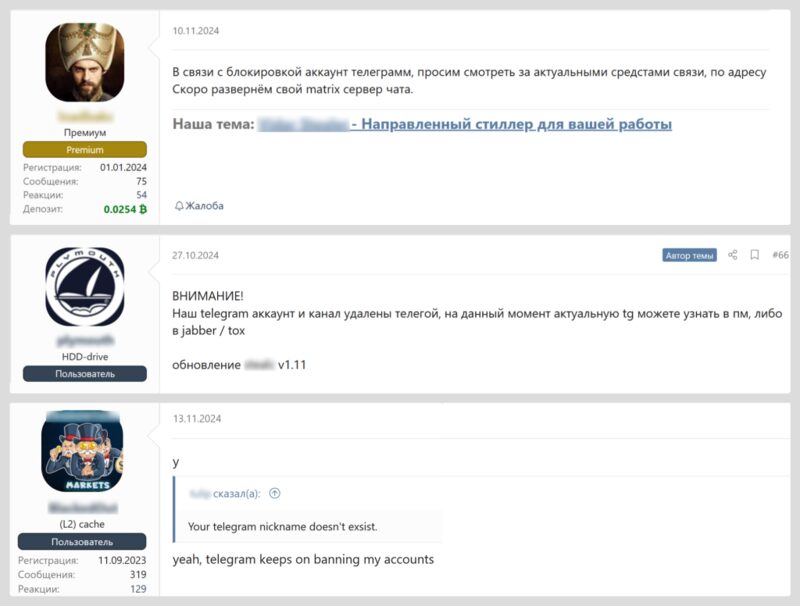

۲. مهاجرت فعالیتهای جرایم سایبری از تلگرام به انجمنهای دارک وب

پیش بینی میشود، با توجه افزایش فعالیت مهاجمان در تلگرام درسال ۲۰۲۴، آنها به تدریج به انجمنهای دارک نت بازگردند. ادمینهای کانالهای تلگرامی Shadow به طور فزایندهای از مسدود شدن آنها خبر میدهند.

انتظار میرود، بازگشت یا هجوم مهاجمان به انجمنهای دارک نت، رقابت بین سایتها را افزایش دهد. صاحبان انجمنها احتمالا با معرفی ویژگیهای نوین برای جذب مخاطبان جدید، محیط تجارت داده خود را بهبود خواهند بخشید.

۳. انجام عملیات قانونی علیه گروههای جرایم سایبری در مقیاس بزرگ

سال ۲۰۲۴، سال مهمی در مبارزه جهانی با جرایم سایبری بود. جهان شاهد عملیاتهای موفقیت آمیز بسیاری مانند Cronos علیه LockBit، توقیف انجمن هک BreachForums، دستگیری اعضای WWH Club، ابتکارات موفقی مانند Magnus در برابر RedLine و رباینده اطلاعات Meta و Endgameدر برابر TrickBot، IcedIDو SmokeLoader و موارد دیگر بوده است.

پیش بینی میشود سال ۲۰۲۵ نیز شاهد افزایش دستگیریها، حذف زیرساختها و انجمنهای جرایم سایبری معروف باشد. با این حال، هکرها هم احتمالا در پاسخ به عملیات موفق سال ۲۰۲۴، تاکتیکهای خود را تغییر داده و به لایههای عمیقتر و ناشناستر در دارک وب خواهند رفت.

همچنین، پیش بینی میشود که شاهد ظهور انجمنهای خصوصی و افزایش مدلهای دسترسی مبتنی بر دعوت باشیم.

۴. سرویسهای توزیع ربایندههای اطلاعات و دراینرها در دارک نت محبوبتر خواهند شد

ارز دیجیتال سالهاست که به یکی از اهداف اصلی مجرمان سایبری تبدیل شده است. مهاجمان، کاربران کریپتو را به سمت سایتهای کلاهبرداری وجعلی و رباتهای تلگرامی فریب میدهند و قابلیت سرقت کریپتو را به بدافزارهای رباینده اطلاعات و تروجانهای بانکی اضافه میکنند.

از آنجایی که قیمت بیت کوین به رکوردشکنی خود ادامه میدهد، محبوبیت دراینرهایی که برای سرقت توکنها از کیف پولهای ارز دیجیتال طراحی شدهاند، تا سال آینده همچنان افزایش خواهد یافت.

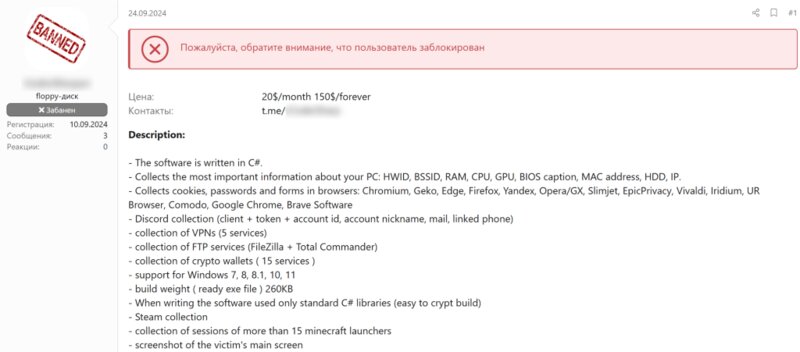

رباینده اطلاعات یا Infostealerها، نوع دیگری از بدافزارها هستند که اطلاعات حساس از جمله کلیدهای خصوصی کیف پولهای ارز دیجیتال، رمزهای عبور، کوکیهای مرورگر و سایر دادههای حساس را از دستگاه کاربران جمع آوری میکنند. به گفته محققان در سالهای اخیر، میزان افشای دادههای لاگین ناشی از این بدافزار به شدت افزایش یافته است و پیش بینی میشود که این روند ادامه یابد.

از این رو احتمال میرود که در سال ۲۰۲۵ شاهد ظهور خانوادههای جدیدی از بدافزارهای رباینده اطلاعات و افزایش فعالیت خانوادههای موجود باشیم. هم ربایندههای اطلاعات و هم دراینرها احتملا به طور فزایندهای به عنوان سرویس در دارک وب تبلیغ خواهند شد.

بدافزار به عنوان یک سرویس (MaaS) یا اشتراک، یک مدل کسب و کار در دارک وب است که شامل اجاره نرم افزار برای انجام حملات سایبری میباشد. غالبا یک اکانت شخصی به مشتریان چنین خدماتی ارائه میشود که از طریق آن میتوانند حمله را انجام دهند. این امر سطح دانش فنی مورد نیاز مجرمان سایبری را کاهش میدهد.

علاوه بر تبلیغات برای ربایندههای اطلاعات و دراینرها در دارک وب، آگهیهایی برای جستجوی افراد خاصی مشاهده میشود. این افراد به مجرمان سایبری در توزیع و تبلیغ بدافزارهای رباینده اطلاعات، دراینرها و یا پیجهای کلاهبرداری و فیشینگ کمک میکنند.

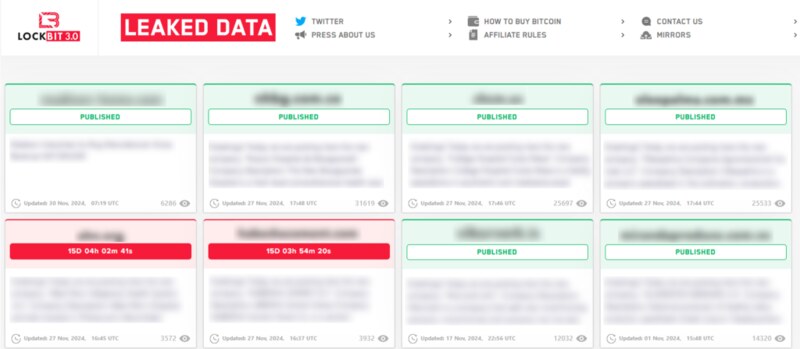

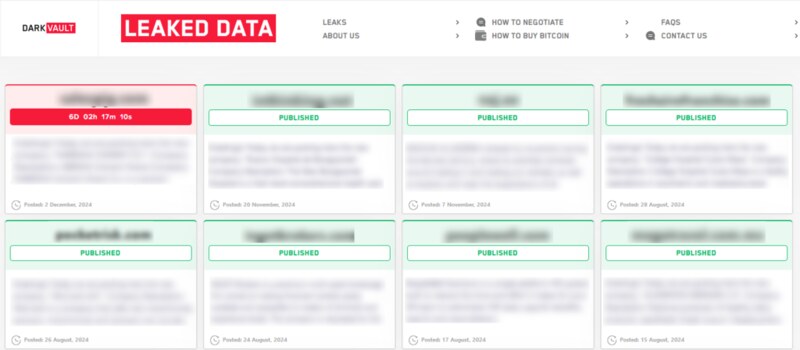

۵. تجزیه و پراکندگی گروههای باج افزار

طبق پیش بینی محققان کسپرسکی، ممکن است سال ۲۰۲۵ شاهد تجزیه گروههای باج افزار و پراکنده شدن اعضای آنها به نهادهای مستقل و کوچکتر باشیم. این موضوع، ردیابی آنها را دشوارتر میکند و سطح انعطاف پذیری و مخفی کاری آنها را افزایش میدهد.

بر اساس اطلاعات کسپرسکی، تعداد سایتهای اختصاصی افشای اطلاعات (DLS) در سال ۲۰۲۴ نسبت به سال ۲۰۲۳، حدودا ۱.۵ برابر افزایش یافته است اما علیرغم این روند افزایشی، میانگین تعداد پستهای منحصربه فرد ماهانه در سال ۲۰۲۴، مانند سال ۲۰۲۳ بوده است.

اپراتورهای باج افزار احتمالا به استفاده از کدهای منبع فاش شده از سازندگان بدافزارهای مختلف برای ایجاد نسخههای سفارشی خود ادامه میدهند. این رویکرد به طور قابل توجهی موانع ورود گروههای جدید را کاهش میدهد. این امر در مورد پورتالهای اختصاصی افشای داده نیز صدق میکند. مهاجمان تازه کار میتوانند از کد منبع افشا شده DLS وبلاگ گروههای معروف برای ایجاد نسخههای جدید استفاده کنند.

زیرساخت بکدور HZ Rat

در زمان مطالعه، چهار سرور فرماندهی و کنترل (C2) فعال بودند که دستورات مخرب را ارسال میکرند. در برخی موارد، در بین IP های مشخص شده، آدرسهای خصوصی نیز وجود داشتند. چنین نمونههایی احتمالاً برای کنترل دستگاه قربانی که قبلاً آلوده شده است و به عنوان یک پروکسی برای تغییر مسیر اتصال به سرور C2 استفاده میشوند.

این شرایط به طور معمول، به پنهان کردن وجود بدافزار در شبکه کمک میکند، چرا که فقط دستگاه دارای پروکسی میتوانند با C2 ارتباط برقرار کنند.

برخی از آدرسهای IP شناسایی شده قبلاً در حملات بدافزاری که دستگاههای ویندوز را مورد هدف قرار داده بودند، مشاهده شدند. پیدایش آنها به سال 2022 باز میگردد.

تقریباً تمام سرورهای C2 متعلق به بکدور HZ Rat، در چین قرار دارند. دو مورد نیز در ایالات متحده و هلند واقع شدهاند.

۶. تشدید تهدیدات سایبری در خاورمیانه، افزایش هکتویسم و باج افزار

براساس اطلاعات کسپرسکی، فعالیتهای هکتیویستی در نیمه اول سال ۲۰۲۴، به یکی از مهمترین تهدیدات امنیت سایبری مرتبط با دارک نت در خاورمیانه تبدیل شد. این منطقه با توجه به وضعیت ژئوپلیتیک کنونی خود، شاهد افزایش فعالیت هکتیویسمها بوده است و در صورت عدم کاهش تنشها احتمالا وضعیت بدتری را تجربه خواهد کرد.

محققان کسپرسکی بیش از ۱۱ جنبش و گروه هکتیویسم را در سراسر خاورمیانه شناسایی کردهاند. هکتیویسمها در میان بی ثباتی ژئوپلیتیکی فعلی از حملات انکار سرویس توزیع شده (DDoS) و دیفیس کردن وب سایتها به حملات جدیتر با هدف ربودن داده و هک سازمانها تغییر رویکرد دادهاند.

باج افزار تهدید دیگری است که احتمالا در این منطقه باقی خواهد ماند. طبق دادههای کسپرسکی طی دو سال گذشته، تعداد قربانیان حملات باج افزاری به طور قابل توجهی در خاورمیانه افزایش یافته است. این تعداد از میانگین ۲۸ نفر در هر نیم سال در سالهای ۲۰۲۲ الی ۲۰۲۳ به ۴۵ نفر افزایش یافته و همچنین در نیمه اول سال ۲۰۲۴ افزایش چشم گیری داشته است. این روند صعودی احتمالا در سال 2025 هم ادامه خواهد داشت.