سازمانها اغلب بر استراتژی دفاعی لایهای متکی هستند اما همچنان نفوذها و حملات سایبری با درصد موفقیت بالایی رخ میدهند. اینجاست که ارزیابی نفوذ با هدف کاهش ریسک بایستی صورت پذیرد. اسکن تمام endpointها، تجزیه و تحلیل لاگها و اطلاعات تهدید همچون جستجو در دارک نت و واکنش اولیه به رخداد برای مهار تهدیدهای کشف شده از جمله اقداماتی هستند که در ارزیابی نفوذ مورد توجه قرار میگیرند.

ما در این مقاله با استناد به گزارش کسپرسکی قصد داریم عوامل متداول و رایج در نفوذ به سازمانها با وجود کنترلهای امنیتی متعدد را مورد بررسی قرار دهیم.

۱. مشکلات مدیریت پچ

اصلاح آسیب پذیری (از زمان انتشار واقعی پچ تا شناسایی داراییهای آسیب پذیر و اصلاح آنها) معمولاً به دلایل مختلف فرآیندی زمانبر است. عوامل متعددی مانند عدم توانایی در راه اندازی مجدد سرور و الزامات سازمانی وجود دارد که ممکن است این فرآیند را به تاخیر بیاندازد.

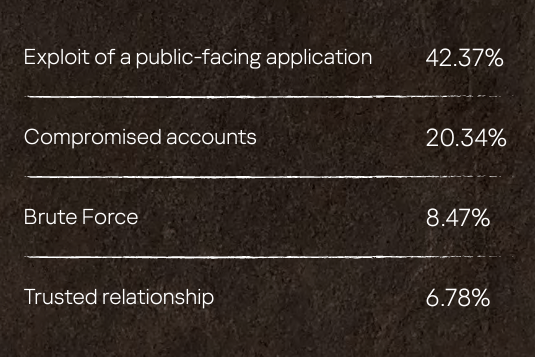

به همین دلیل است که فرآیندهای ناکارآمد مدیریت پچ در سمت کلاینت یکی از رایجترین علل اصلی رخدادهای هک و نفوذ است. علاوه بر این مورد، سوء استفاده از یک اپلیکیشن در دسترس عموم در ۴۲.۳۷ درصد مواردی که توسط تیم GERT کسپرسکی در سال 2023 بررسی شده است، یکی از دلایل اصلی نفوذ به سازمانها میباشد.

کارشناسان در طول بررسی یک مورد، متوجه شدند که وب سرور سازمان یک ماه پس از نفوذ مهاجم به شبکه پچ شده است. این اهمال و تأخیر، یک فرصت طلایی برای هکرها بوده است تا با ایجاد دسترسی به شبکه، اطلاعات و دادههای مورد نیاز خود را استخراج کنند و فعالیت قربانی را به منظور جاسوسی سایبری تحت نظر داشته باشند.

۲. نقض خط مشی و سیاستهای سازمان توسط کارکنان

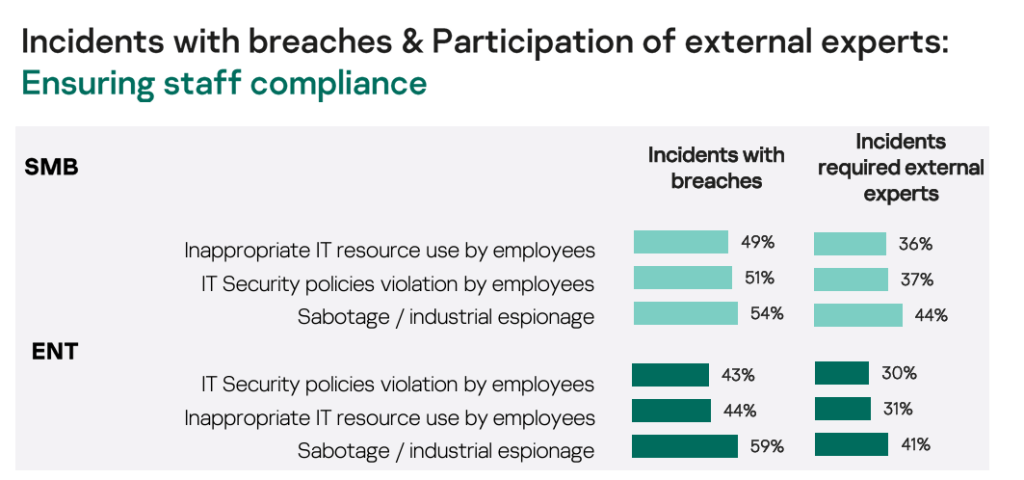

اغلب سازمانها متمرکز بر تهدیدات خارجی هستند در حالی که نقض خط مشیهای سازمان یکی از بزرگ تهدیدات داخلی است، به طوری که 51٪ از هکهای SMB و 43٪ از رخدادهای سازمانی مربوط به نقض خط مشی امنیت فناوری اطلاعات ناشی از کارمندان میباشد. «کارمند» در اینجا هر شخصی است که سطح دسترسی کارمند عادی به سیستمهای سازمان را دارد.

کارمندان و هر شخص ثالثی که به شبکه دسترسی دارد میبایست از سیاستها پیروی میکنند. متاسفانه گفتن این موضوع آسان است اما گاهی اوقات در عمل پیچیده میشود و نیاز به زمان، تلاش و دانش فنی عمیق دارد.

۳. مسائل MSP/MSSP

یک ارائه دهنده خدمات امنیتی مدیریت شده (MSSP) نظارت و مدیریت برون سپاری دستگاهها و سیستمهای امنیتی را فراهم میآورد. خدمات رایج شامل فایروال مدیریت شده، تشخیص نفوذ، شبکه خصوصی مجازی، اسکن آسیب پذیری و خدمات آنتی ویروس است. MSSPها اغلب بر نظارت و هشدار مستمر متمرکز هستند و شناسایی شکافهای تشخیص و بهبودهای دید را نادیده میگیرند.

به عنوان مثال، هدر X-Forwarded-For HTTP اغلب در سرورهای وب فعال نمیشود؛ در نتیجه SOC نمیتواند IP اصلی متصل شده را ببیند و منبع حمله را تعیین کند. از این رو، بررسی نفوذ پیچیده میشود.

نظارت و تأیید کیفیت سرویسهای MSP[1] یا [2]MSSP اغلب چالش برانگیز است. MSPها ممکن است آگاهی کافی از امنیت سایبری نداشته باشند، که این خود یک چالش دیگر است چرا که احتمال دارد به طور ناخواسته شبکه را در معرض تهدیدات امنیت سایبری با پیکربندی اشتباه قرار دهند.

۴. پاسخ به رخداد ناقص

ریشه کن کردن یک تهدید کننده پس از نفوذ مستلزم اقدامات متعدد برای اطمینان از حذف کامل مهاجم از شبکه یا سیستمها است، از جمله:

- حذف بدافزارها، اسکریپتها، ابزارها و بکدورهای نصب شده توسط مهاجم.

- تغییر گذرواژههای اکانتهای هک شده و مورد سوء استفاده قرار گرفته و حذف هر گونه حساب سرویس غیرمجاز که مهاجمان ممکن است ایجاد کرده باشند.

- بازگرداندن تنظیمات سیستم که ممکن است سطح حمله را افزایش دهند یا آسیب پذیریهای جدیدی را به همراه داشته باشد.

جالب است بدانید که حتی پس از حذف بدافزار، برخی از آرتیفکتها و ابزارها در سیستم قربانی باقی میمانند. به عنوان مثال، هر گونه تغییر در ویژگی AllowReversiblePasswordEncryption هر یک از اکانتهای اکتیو دایرکتوری (AD)، باعث میشود کنترلکنندههای دامنه رمزهای عبور را به شکل قابل رمزگشایی (بدون استفاده از تابع هش یک طرفه) ذخیره کنند. این پیکربندی مهاجم را قادر میسازد تا از طریق حملاتی مانند DCSync، دادههای لاگین را بصورت متن ساده دریافت کند.

۵. احساس امنیت کاذب

بسیار مهم است که به یاد داشته باشید اثربخشی محصولات و راهکارهای امنیتی حتی محصولات سطح بالا زمانی به بهترین حالت خود خواهد رسید که به درستی نصب، پیکربندی و یکپارچه سازی شده باشند. بدون پیکربندی مناسب، سازمانها نمیتوانند به طور کامل از پتانسیل راه حل و محصولات امنیت سایبری خود استفاده کنند، که این خود مانع از توانایی آنها برای ایجاد یک دفاع امنیتی قوی میشود.

سخن پایانی

ارزیابی نفوذ ثابت کرده است که یک جزء ضروری در استراتژی امنیت سایبری سازمانها است. مواردی که در این گزارش مورد بررسی قرار گرفتند، تایید میکنند که هیچ اقدام امنیتی هر چند پیشرفته کاملاً امن و بیخطر نیست. از نقض خطمشی داخلی سازمان گرفته تا مشکلات در مدیریت پچها و تنظیمات نادرست، همگی باعث میشوند تا راه برای نفوذ هکرها باز باشد.

با ادغام ارزیابی نفوذ در چارچوبهای امنیتی، میتوان این تهدیدات پنهان را کشف و آسیب پذیریهای مربوطه را برطرف کرد.

در دنیایی که تهدیدات سایبری به طور مداوم در حال تکامل هستند، شناسایی پیشگیرانه و کاهش خطرات احتمالی نه تنها توصیه میشود، بلکه امری ضروری است. این رویکرد تضمین میکند که سازمانها نه تنها به نفوذها و تهیدیدات واکنش نشان میدهند، بلکه به طور مداوم اثربخشی مکانیزمهای دفاعی خود را بهبود میبخشند که پیرو آن خطر نفوذهای کشف نشده کاهش مییابد.

[1] managed service providers

[2] managed security service provider