کارشناسان آزمایشگاه کسپرسکی، بدافزار جدیدی به نام تروجان SteelFox را شناسایی کردهاند که در قالب برنامههای محبوبی مانند Foxit PDF Editor و AutoCAD توزیع میشود و از قدرت و توان ماشینهای آلوده به بدافزار برای استخراج ارز دیجیتال استفاده میکند.

تروجان SteelFox از یک بدافزار رباینده برای استخراج دادههای کارتهای بانکی قربانیان و همچنین اطلاعات مربوط به دستگاه آلوده استفاده میکند و پستهای انجمنها (فرومها)، ردیابهای تورنت و وبلاگها را به عنوان بستر توزیع برنامه آلوده به بدافزار انتخاب کرده است.

این تروجان متمرکز بر سیستمعاملهای ویندوز است و توسط تکنیک BYOVD(درایور آسیب پذیر خود را بیاورید)، سطح دسترسی SYSTEM را در دستگاههای ویندوز بدست میآورد.

جزئیات فنی تروجان SteelFox

متخصصان آزمایشگاه کسپرسکی در آگوست 2024، زنجیره نفوذ یک پکیج ناشناخته متشکل از بدافزارهای ماینر و رباینده اطلاعات را کشف کردند. رباینده از آن زمان تاکنون تغییر قابل توجهای نداشته است، اما مهاجمان به تدریج برای جلوگیری از شناسایی اندکی آن را تغییر دادهاند.

نفوذ اولیه تروجان SteelFox

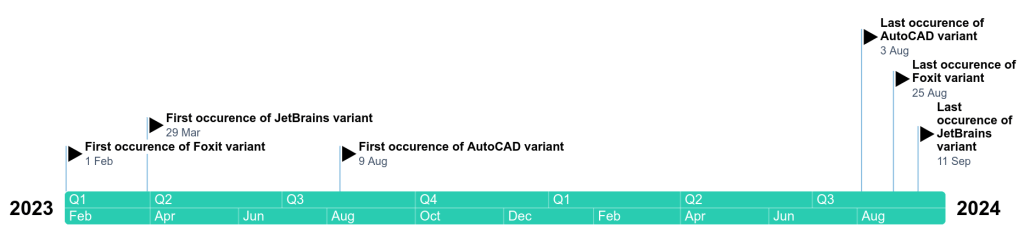

متخصصان کسپرسکی تروجان SteelFox را در ماه آگوست کشف کردند، اما میگویند که این بدافزار از فوریه 2023 وجود داشته و اخیراً با استفاده از کانالهای متعدد مانند تورنت، وبلاگها و پست انجمنها تحت عنوان فعال کننده (activatorها) و کرک برای برنامههای مختلف محبوب توزیع شده است.

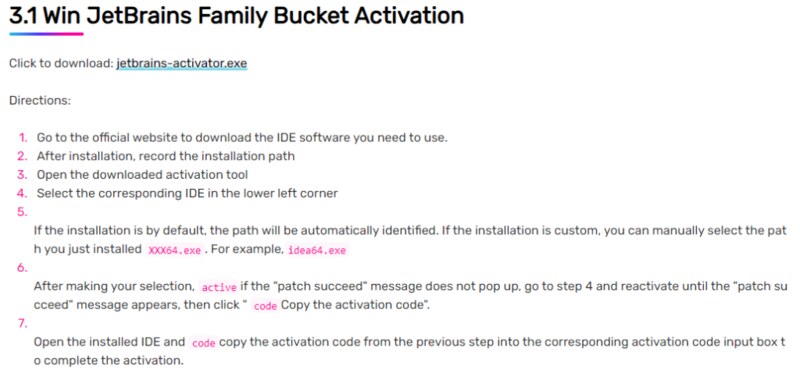

پستهای مخربی که نرم افزارهای آلوده به بدافزار SteelFox را تبلیغ میکنند، دستورالعملهای کاملی درباره نحوه فعالسازی غیرقانونی نرم افزار را ارائه میدهند. در زیر نمونهای از چنین پستی وجود دارد که دستورالعملهایی را در مورد نحوه فعال سازی JetBrains ارائه داده است:

کارشناسان در تحقیقات خود، یک نصب کننده بدافزار (دراپر) SteelFox را یافتند که به عنوان کرک برای Foxit PDF Editor، JetBrains و AutoCADتبلیغ شده بود. دانلود این نرم افزارها موجب تحویل تروجان به دستگاه قربانی میشود.

دراپر SteelFox

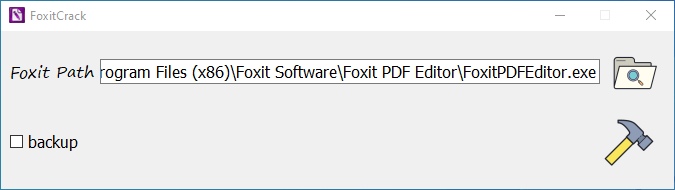

ما در اینجا با استناد به گزارش کسپرسکی، نمونه کرک آلوده برای Foxit PDF Editor را مورد بررسی قرار میدهیم. مرحله اولیه نفوذ تروجان SteelFox شامل یک فایل اجرایی به نام foxitcrack.exe است که دارای rdata میباشد.

با اجرای این برنامه، یک اینترفیس گرافیکی(GUI) مشاهده میشود که از کابر میخواهد مسیر نصب Foxit PDF Editor را مشخص کند.

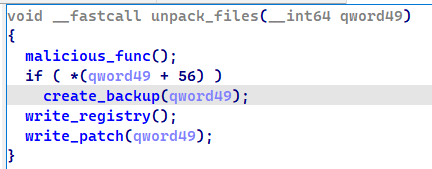

از آنجایی که دایرکتوری نصب Foxit در فولدر Program Files قرار دارد، FoxitCrackدسترسی admin را درخواست میکند که بعدا برای اهداف مخرب استفاده خواهد شد. زنجیره نفوذ شامل یک تابع مخرب است که پیش از یک تابع قانونی درج شده و مسئول ارائه کد مخرب بر روی سیستم کاربر قربانی است.

اکنون پیلود مرحله دوم (کد مخرب تحویل داده شده) با استفاده از الگوریتم AES-128 رمزگشایی میشود. پیلود که یک فایل اجرایی PE64 میباشد، برای جلوگیری از شناسایی اصلاح میگردد. PE نهایی در یکی از سه مسیر زیر نوشته میشود (مسیر دقیق به نمونه دراپر بستگی دارد):

C:\Program Files\Foxit Software\Foxit PDF Editor\plugins\FoxitPDFEditorUpdateService.exe

C:\Program Files (x86)\Common Files\Adobe\AdobeGCClient\AGSService.exe

C:\Program Files\Autodesk\AdODIS\V1\Setup\lpsad.exe

سپس بوت لودر مرحله دوم، سرویسی را ایجاد میکند که به startup دستگاه افزوده میشود و به آن اجازه میدهد جای پایی در سیستم به دست آورد و پس از راه اندازی مجدد همچنان فعال باقی بماند.

SteelFox با سطح دسترسی admin، سرویسی را ایجاد میکند که WinRing0.sys را اجرا کرده و از آسیب پذیریهای نسبتا قدیمی CVE-2020-14979 و CVE-2021-41285 در درایور ویندوز سوء استفاده میکند.

اکسپلویت این آسیب پذیریها میتواند موجب افزایش سطح دسترسی از admin به NT/SYSTEM شود. این دسترسیها در یک سیستم لوکال، بالاتر از سطح دسترسی admin هستند و اجازه دسترسی نامحدود به تمام منابع و فرآیندها را میدهند.

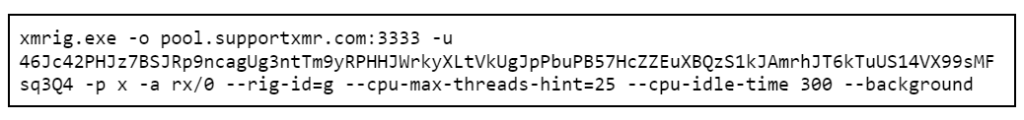

درایور WinRing0.sys همچنین برای استخراج ارز دیجیتال استفاده میشود چرا که بخشی از برنامه XMRig برای استخراج ارز دیجیتال Monero است. به گفته محققان کسپرسکی، هکرها از نسخه اصلاح شده ماینر اجرایی استفاده میکنند که با گواهی اعتبار هاردکد شده به mining pool متصل میشود.

اپراتورهای بدافزار SteelFox نیز برای استخراج ارز دیجیتال، از نسخه اصلاح شده ماینر منبع باز XMRig استفاده میکنند که یکی از کامپوننتهای SteelFox است. مهاجمان از قدرت دستگاههای آلوده برای استخراج ارز دیجیتال (به احتمال زیاد مونرو) بهره میگیرند.

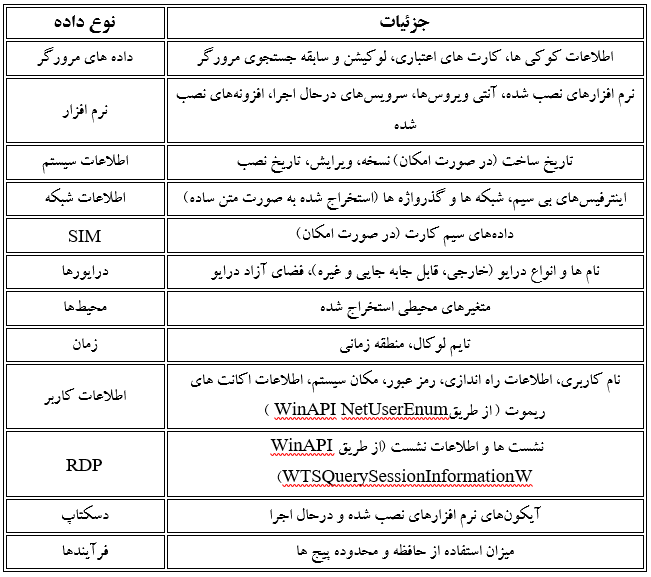

یکی دیگر از کامپوننتهای SteelFox، یک stealer است که قادر میباشد دادههای زیادی را از رایانه قربانی جمع آوری و برای اپراتورهای خود ارسال کند. این بدافزار، دادههایی همچون سابقه سایتهای بازدید شده، اطلاعات حسابها و کارتهای بانکی و کوکیها را از مرورگرها جمع آوری کرده و همچنین اطلاعات مربوط به نرمافزارهای نصب شده روی سیستم و نرم افزارهای آنتی ویروس را میرباید. تروجان همچنین میتواند رمزهای عبور شبکههای Wi-Fi، اطلاعات مربوط به سیستم، منطقه زمانی و دیگر موارد را جمع آوری کند.

لیست کامل دادههای جمع آوری و استخراج شده به شرح زیر است:

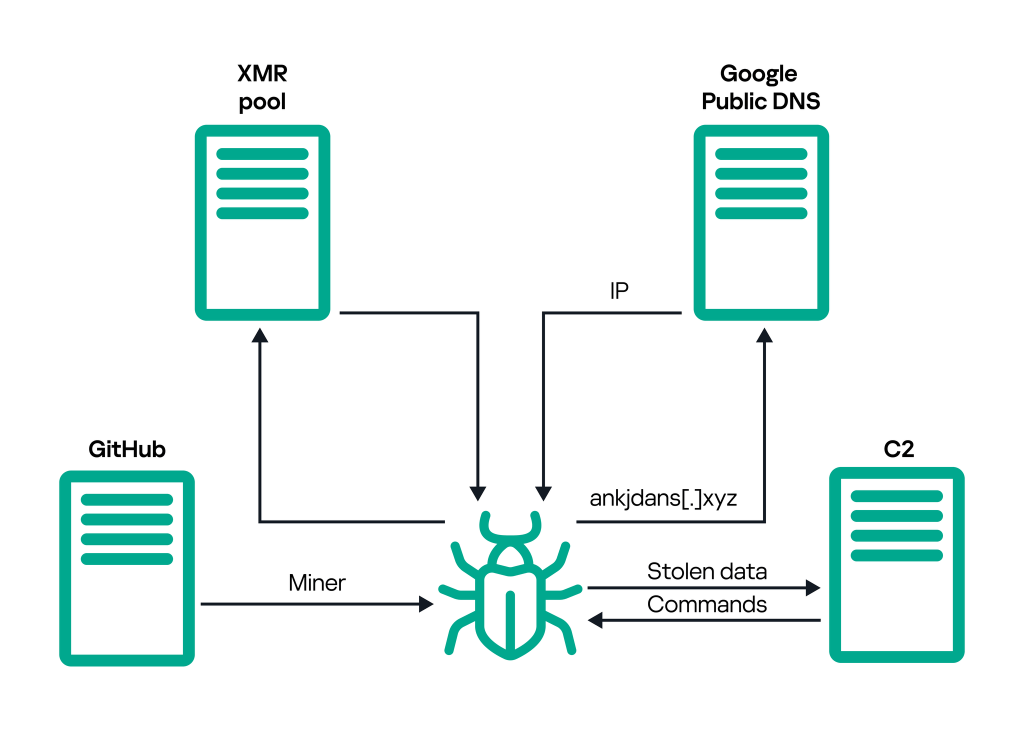

دادهها سپس در یک JSON بزرگ ترکیب شده و به سرور فرماندهی و کنترل (C2) ارسال میشوند. نمودار ارتباطی به شرح زیر است:

اگرچه دامنه C2 مورد استفاده توسط SteelFox بصورت هاردکد شده است اما هکرها با تغییر آدرسهای IP خود و resolve آنها از طریق Google Public DNS و DNS از طریق HTTPS (DoH) آنها را مخفی میکنند.

ارتباط با سرور فرماندهی و کنترل با استفاده از مکانیزم پین کردن گواهی SSL یا SSL pinning و TLS 1.3، با استفاده از دامنهای با آدرس IP پویا و کتابخانه Boost.Asio انجام میشود.

قربانیان ترجان SteelFox

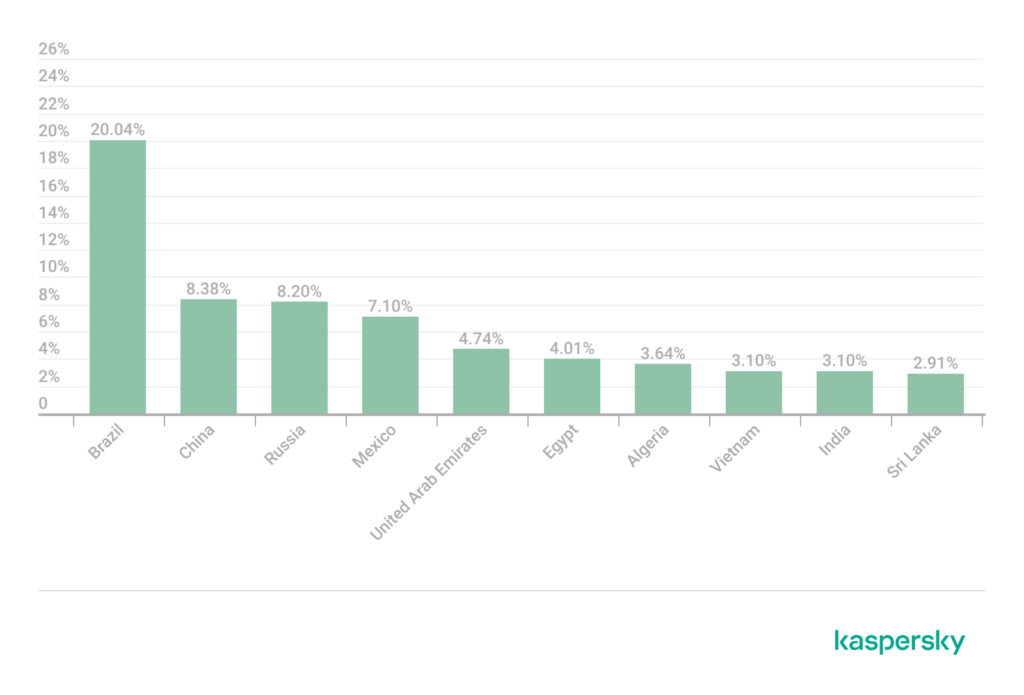

حملات SteelFox اهداف خاصی ندارند و در مقیاس وسیعی عمل می کنند اما به نظر میرسد که بر روی کاربران AutoCAD، JetBrains و Foxit PDF Editor متمرکز شده است. این تروجان، اغلب سیستمهای واقع در برزیل، چین، روسیه، مکزیک، امارات متحده عربی، مصر، الجزایر، ویتنام، هند و سریلانکا را مورد نفوذ قرار میدهد. مهاجمان میتوانند تمام اطلاعات جمع آوری شده توسط SteelFox را در دارک نت به فروش برسانند.

جمع بندی

تروجان SteelFox که اخیرا شناسایی شده است یک پکیج باندل جرمافزار (crimeware bundle) کاملا کاربردی است که قادر به ربودن دادههای مختلف کاربران میباشد. استفاده ماهرانه از زبان ++C مدرن همراه با کتابخانههای شخص ثالث به این بدافزار قدرت فوق العادهای میبخشد. از این رو توصیه میشود:

- برنامههای مورد نیاز را فقط از منابع رسمی دانلود کنید.

- سیستم و برنامههای خود را بهطور منظم به روزرسانی نمایید تا پچهای ضروری را دریافت کنند.

- از مکانیزمهای امنیتی قابل اطمینان و معتبر برای جلوگیری از دانلود برنامههای آلوده استفاده نمایید.

- فعالیت سیستم خود را مرتب زیر نظر داشته باشید تا به هنگام دریافت هشدار، از هرگونه فعالیت مخرب مطلع شوید.

IOCها

هش فایل، پیلود

لودر

lpsad.exe | |

AGSService.exe | |

FoxitPDFEditorUpdateService.exe | |

دراپر

jetbrains-activator.exe | |

autocad-patch.exe | |

FoxitPatch.exe |

مسیرهای فایل

C:\Program Files (x86)\Foxit Software\Foxit PDF

Editor\plugins\FoxitPDFEditorUpdateService.exe

C:\Program Files (x86)\Common Files\Adobe\AdobeGCClient\AGSService.exe

C:\Program Files\Autodesk\AdODIS\V1\Setup\lpsad.exe

مسیرهای فایل PDB

d:\hotproject\winring0\source\dll\sys\lib\amd64\WinRing0.pdb

دامنه و آدرس IP

URLهای مخرب

hxxps://github[.]com/DavidNguyen67/CrackJetbrains

hxxps://github[.]com/TrungGa123/Active-all-app-Jetbrains/

hxxps://github[.]com/tranquanghuy-09/activate-intellij-idea-ultimate/

hxxps://github[.]com/TaronSargsyan123/ScaraSimulation

hxxps://raw.githubusercontent[.]com/tranquanghuy-09/activate-intellij-idea-ultimate/main/jetbrains-activator.exe

hxxps://raw.githubusercontent[.]com/TaronSargsyan123/ScaraSimulation/main/jetbrains-activator.exe

hxxps://raw.githubusercontent[.]com/TrungGa123/Active-all-app-Jetbrains/main/jetbrains-activator.exe

hxxps://raw.githubusercontent[.]com/DavidNguyen67/CrackJetbrains/main/jetbrains-activator.exe

hxxps://www.cloudstaymoon[.]com/2024/05/06/tools-1

hxxps://squarecircle[.]ru/Intelij/jetbrains-activator.exe

hxxps://drive.google[.]com/file/d/1bhDBVMywFg2551oMmPO3_5VaeYnj7pe5/view?usp=sharing

hxxps://github[.]com/cppdev-123

دستورات ویندوز که توسط مهاجم استفاده میشوند: