سال ۲۰۲۴، سهم بسزایی در حملات سایبری داشت و شرکتهای بزرگی همچون Dell و TicketMaster قربانی نقض و افشای داده و حمله به زیرساخت شدند. انتظار میرود که چشم انداز امنیت سایبری در سال ۲۰۲۵ نیز تحت سلطه چندین تهدید بدافزاری مهم باشد. ما در اینجا با استناد به یافتههای ANY.RUN، پنج تهدید برتر بدافزاری که سازمانها باید خود را برای مقابله با آنها آماده کنند، ارائه کردهایم:

Lumma

Lumma یک بدافزار رباینده اطلاعات است که به منظور سرقت اطلاعات حساس طراحی شده است. این بدافزار از سال ۲۰۲۲ به طور آشکار در دارک فروخته میشود. Lumma میتواند به طور مؤثر دادههایی همچون دادههای لاگین، اطلاعات مالی و شخصی قربانیان را از برنامههای مورد نظر جمعآوری و استخراج کند.

توسعه دهندگان Lumma به منظور افزایش قابلیت این بدافزار رباینده، آن را به طور مرتب به روزرسانی میکنند. Lumma قادر است اطلاعات دقیق سیستمهای آلوده به بدافزار مانند تاریخچه مرورگر و دادههای کیف پولهای ارز دیجیتال را استخراج کند. همچنین میتوان از این بدافزار برای نصب دیگر نرم افزارهای مخرب روی دستگاههای آلوده استفاده کرد.

Lumma در سال ۲۰۲۴ از طریق متدهای مختلف از جمله پیجهای جعلی کپچا، تورنتها و ایمیلهای فیشینگ هدفمند توزیع شده است.

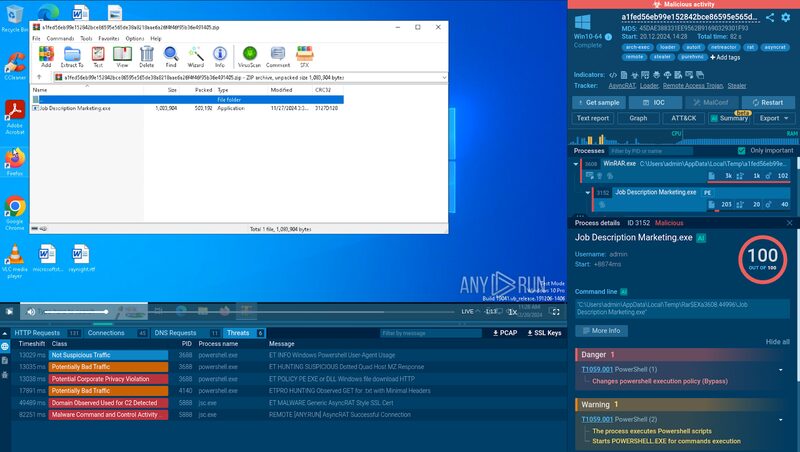

آنالیز یکی از حملات Lumma

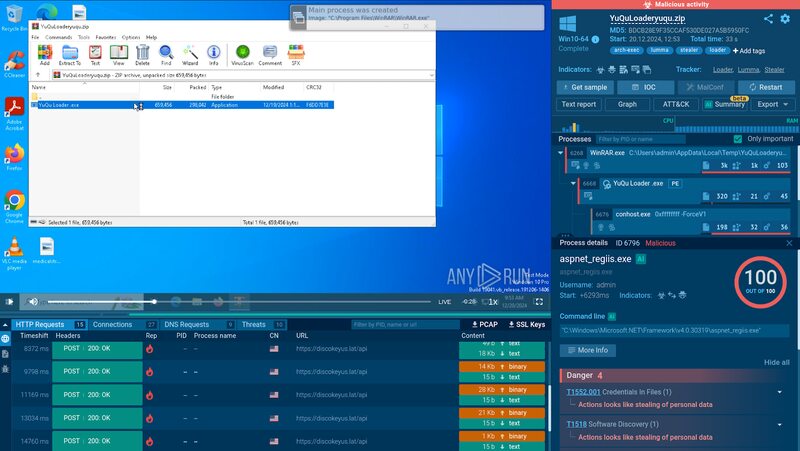

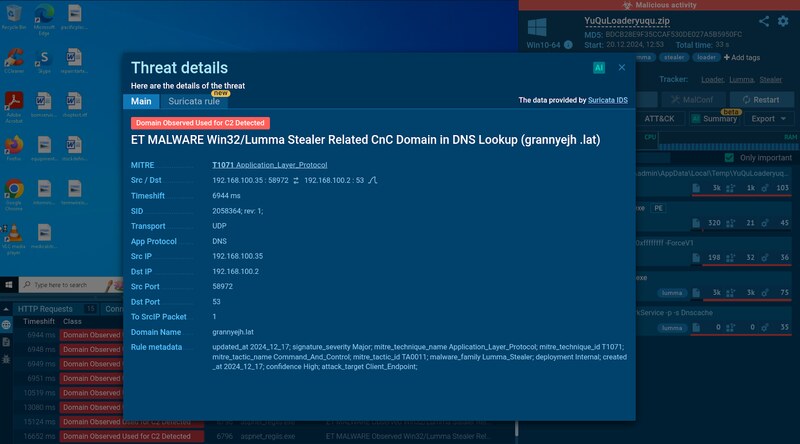

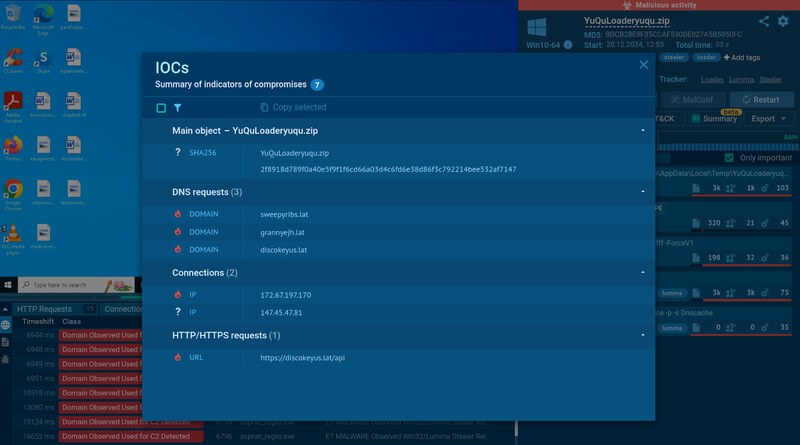

تجزیه و تحلیل پیشگیرانه فایلها و URLهای مشکوک در محیط سندباکس میتواند به طور موثر به شما در جلوگیری از نفوذ Lumma کمک کند. بیاید بررسی کنیم چگونه میتوان با استفاده از سندباکس مبتنی بر اَبر ANY.RUN این کار را انجام داد. این کار نه تنها وضعیت قطعی درمورد بدافزار و فیشینگ همراه با شاخصهای عملی را ارائه کرده، بلکه امکان تعامل بلادرنگ با تهدید و سیستم را نیز فراهم میکند. به آنالیز حمله بدافزار Lumma زیر توجه کنید:

این آنالیز با آرشیوی که حاوی یک فایل اجرایی است آغاز میشود. سند باکس به طور خودکار هنگام راه اندازی فایل .exe، تمام فرآیندها و فعالیت ای شبکه را ثبت کرده و عملکرد Lumma را نمایش میدهد.

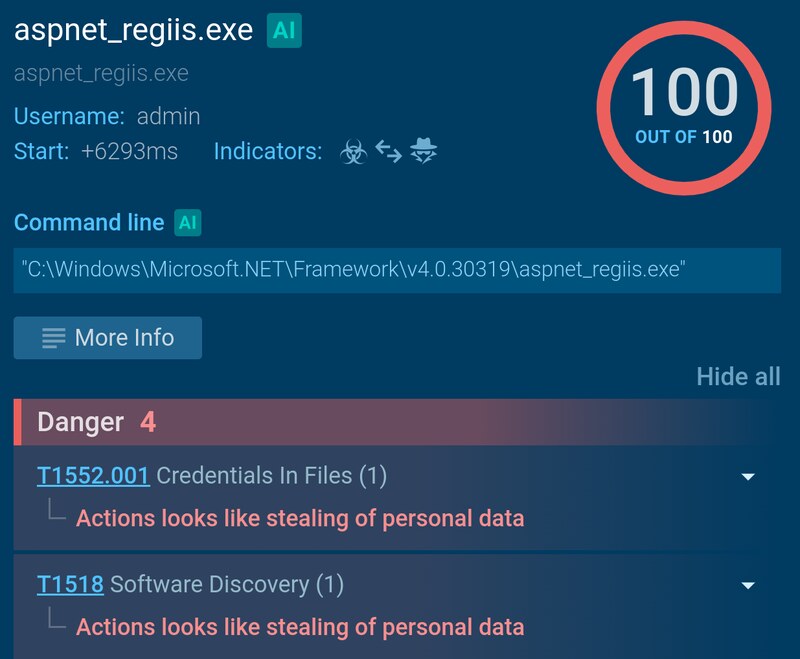

Lumma به سرور فرماندهی و کنترل (C2) خود متصل میشود.

بدافزار Lumma سپس شروع به جمع آوری و استخراج دادهها از سیستم میکند.

XWorm

XWorm یک برنامه مخرب است که امکان کنترل رایانههای آلوده را از راه دور برای هکرها فراهم میآورد. این برنامه مخرب اولین بار درجولای سال ۲۰۲۲ ظاهر شد و میتواند طیف گستردهای از اطلاعات حساس از جمله جزئیات مالی، تاریخچه مرورگر، رمزهای عبور ذخیره شده و دادههای کیف پولهای ارز دیجیتال را جمع آوری کند.

XWorm به مهاجمان اجازه میدهد تا فعالیتهای قربانیان را با ثبت کلیدهای فشرده شده کیبورد، ضبط تصاویر وب کم، گوش دادن به ورودیهای صوتی، اسکن اتصالات شبکه و مشاهده پنجرههای باز ویندوز نظارت کنند. این بدافزار همچنین میتواند به کلیپ بورد رایانه دسترسی پیدا کند و آنها را دستکاری کرده و به طور بالقوه اعتبار کیف پولهای ارز دیجیتال را برباید.

XWorm در سال ۲۰۲۴ در بسیاری از حملات مقیاس بزرگ از جمله حملاتی که از تونلهای CloudFlare و گواهیهای دیجیتال قانونی سوءاستفاده میکردند، شرکت داشته است.

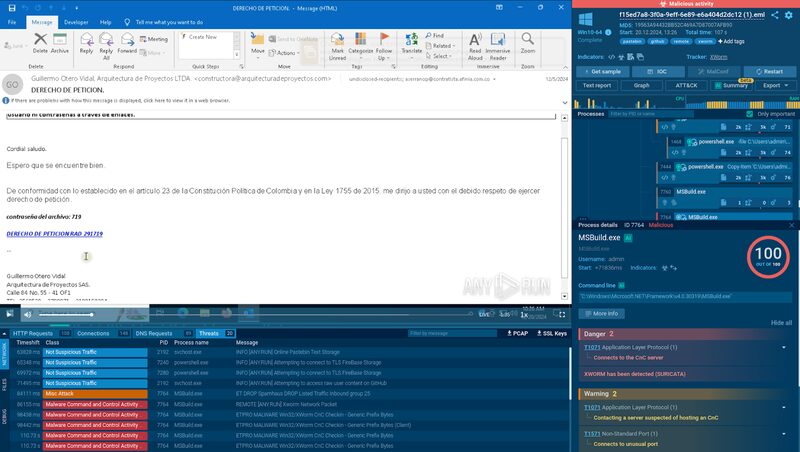

آنالیز یکی از حملات XWorm

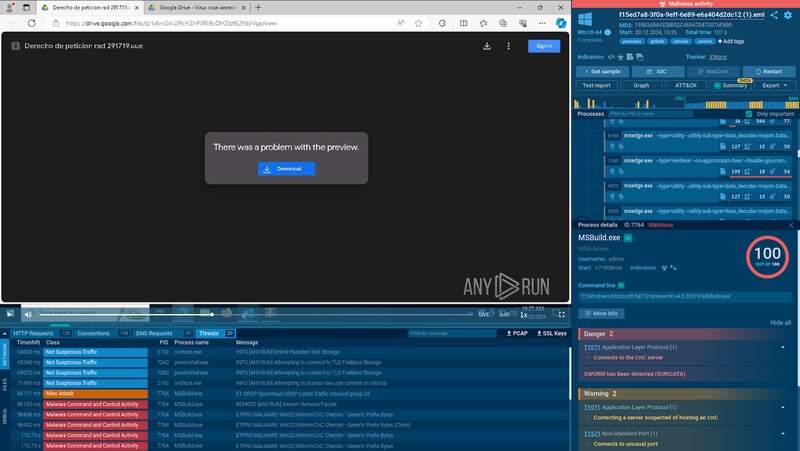

در این حمله، ایمیل اصلی فیشینگ مشاهده میشود که دارای لینکی به گوگل درایور است.

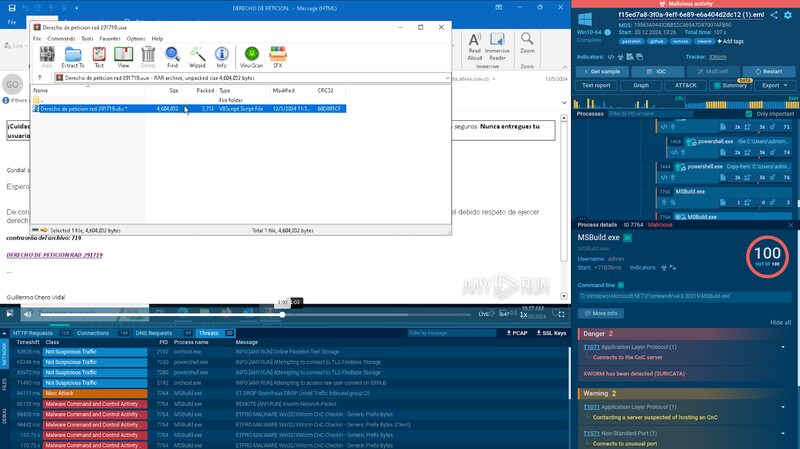

این لینک از کاربر درخواست میکند تا فایل آرشیوی را که با رمز عبور محافظت میشود، دانلود کند.

رمز عبور در ایمیل قابل مشاهده است. پس از وارد کردن آن میتوان به اسکریپت vbs درون فایل zip دسترسی یافت.

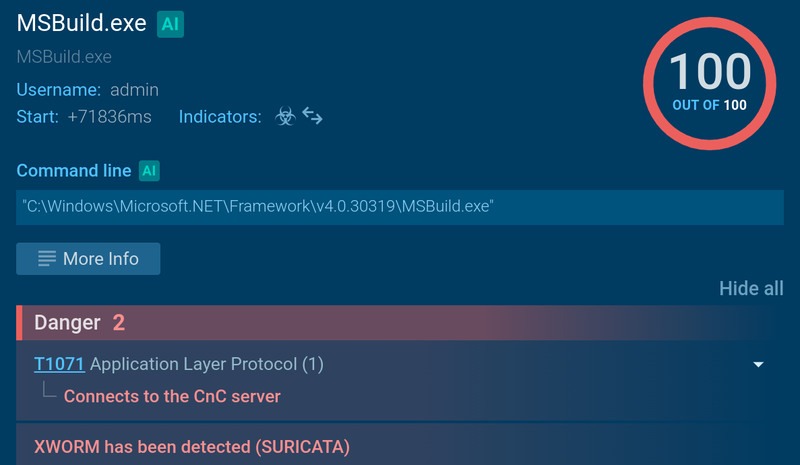

سندباکس به محض راه اندازی اسکریپت، فعالیتهای مخرب را شناسایی میکند که در نهایت منجربه استقرار XWorm روی دستگاه میشود.

AsyncRAT

AsyncRAT یکی دیگر از تروجانهای دسترسی از راه دور این لیست است که اولین بار در سال ۲۰۱۹ مشاهده شد. این تروجان در ابتدا از طریق ایمیلهای اسپم منتشر گردید و اغلب از همه گیری COVID-19 برای فریب قربانیان استفاده میکرد. این بدافزار از آن زمان محبوبیت پیدا کرد و درحملات سایبری مختلف مورد استفاده قرار گرفت.

AsyncRAT در طول زمان تکامل یافت و طیف گستردهای از قابلیتهای مخرب را شامل گردید. این بدافزار میتواند به طور مخفیانه فعالیتهای صفحه نمایش را ضبط و کلیدهای فشرده شده کیبورد را ثبت کند، به نصب بدافزارهای اضافی بپردازد، فایلها را برباید، تداوم دسترسی خود را در سیستمهای آلوده تضمین کند، نرم افزار امنیتی را غیر فعال کرده و حملاتی را انجام دهد که وب سایتهای هدف را تحت تاثیر قرار میدهند.

AsyncRAT در سال ۲۰۲۴ به یک تهدید جدی تبدیل شد و اغلب به دنبال ربودن اطلاعات بود. همچنین یکی از اولین خانوادههای بدافزار بود که به عنوان بخشی از حملات پیچیده شامل اسکریپتهای تولید شده توسط هوش مصنوعی توزیع گردید.

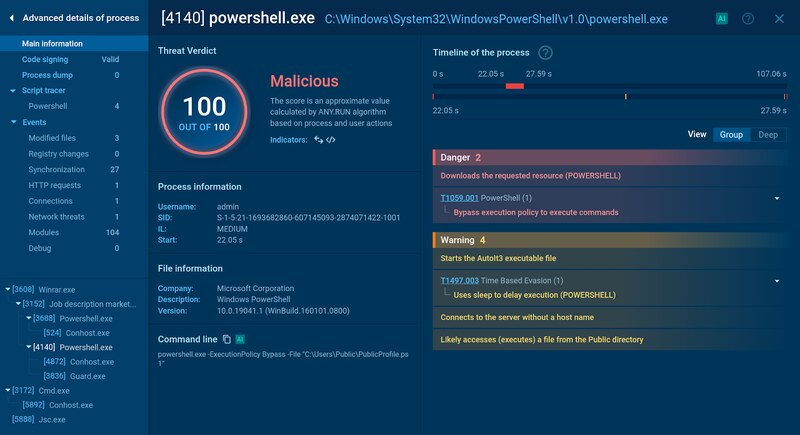

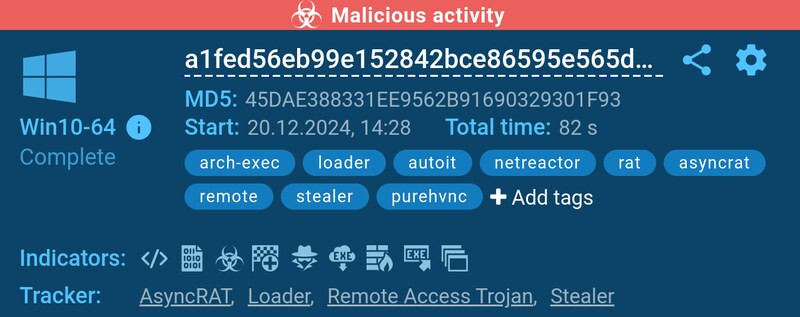

آنالیز یکی از حملات AsyncRAT

در این تجزیه و تحلیل، آرشیو دیگری را با یک فایل اجرایی مخرب داخلی مشاهده میکنیم.

زنجیره اجرای XWorm با دانلود یک قایل مخرب آغاز میشود که شامل اسکریپتهای پاورشل به منظور دانلود فایلهای اضافی مورد نیاز برای تسهیل نفوذ است. هنگامی که تجزیه و تحلیل به پایان رسید، سندباکس حکم نهایی را بر روی نمونه نمایش می دهد.

Remcos

Remcos یک ابزار دسترسی از راه دور (RAT) است که در ابتدا به عنوان یک نرمافزار قانونی برای کنترل و مدیریت از راه دور طراحی شده بود، اما به دلیل قابلیتهای گستردهای که دارد، توسط هکرها و مجرمان سایبری برای اهداف مخرب مورد سوءاستفاده قرار میگیرد. این بدافزار اغلب برای جاسوسی، سرقت اطلاعات، و کنترل کامل سیستمهای آلوده استفاده میشود.

Remcos از زمان ارائه در سال ۲۰۱۹ در حملات متعددی برای انجام طیف گستردهای از فعالیتهای مخرب از جمله سرقت اطلاعات حساس، کنترل سیستم از راه دور، ثبت کلیدهای فشرده شده کیبورد، ضبط فعالیتهای پیج و غیره استفاده شده است.

کمپینهایی که در سال ۲۰۲۴ به دنبال توزیع Remcos بودند، از تکنیکهایی مانند حملات مبتنی بر اسکریپت استفاده کردند که اغلب با یک VBScript آغاز می شدند. این کمپینها یک اسکریپت پاورشل را برای استقرار بدافزار راه اندازی کرده و از اسکریپتهایی مانند CVE-2017-11882 با استفاده از فایلهای مخرب XML سوءاستفاده میکردند.

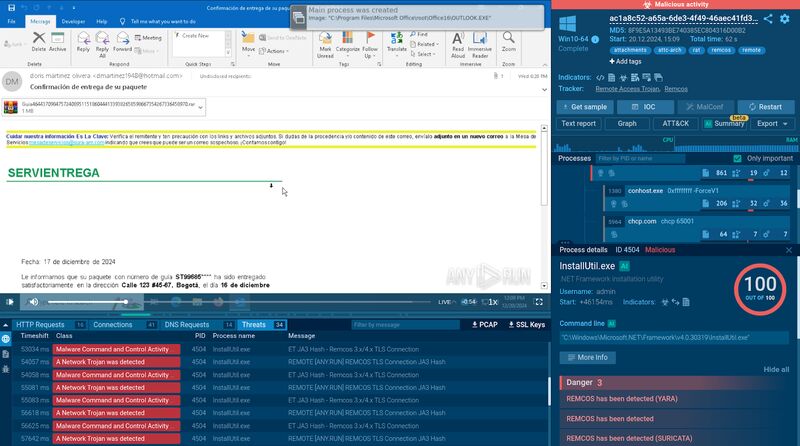

آنالیز یکی از حملات Remcos

در این مثال ایمیل فیشینگ دیگری مشاهده میشود که دارای پیوست zip و رمز عبور برای آن است.

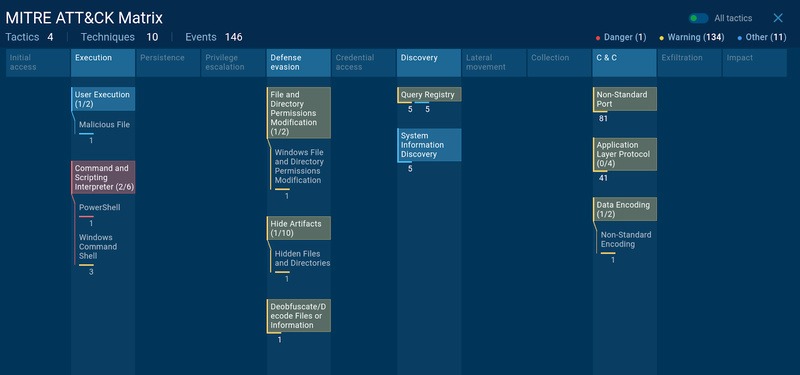

پیلود نهایی از cmd و فرآیندهای سیستم ویندوز برای بارگیری و اجرای Remcos استفاده میکند. سندباکس ANY.RUN برای راحتی، کل زنجیره حمله را در ماتریس MITRE ATT&CK نمایش داده است.

LockBit

LockBit یکی از خطرناکترین و پیشرفتهترین خانوادههای باجافزار است که برای اولین بار در سپتامبر ۲۰۱۹ شناسایی شد. این باج افزار بهعنوان یکی از تهدیدات کلیدی در دنیای سایبری شناخته میشود و بهصورت ویژه زیرساختهای سازمانها و شرکتها را هدف قرار میدهد. LockBit اغلب بهعنوان بخشی از یک مدل RaaS یا باج افزار به عنوان یک سرویس فعالیت میکند، به این معنا که توسعهدهندگان آن، این بدافزار را به مجرمان سایبری دیگر اجاره میدهند.

ماهیت غیر متمرکز گروه LockBit به آنها اجازه داده است تا سازمانهای معروف متعددی را در سراسر جهان از جمله شرکت پستی رویال میل (Royal Mail) بریتانیا و آزمایشگاههای ملی هوافضای هند (در سال ۲۰۲۴) مورد نفوذ قرار دهند.

سازمانهای مجری قانون تاکنون اقداماتی را برای مبارزه با گروه LockBit انجام دادهاند که منجر به دستگیری چندین توسعه دهنده و شرکای آنها شده است. این گروه علی رغم این اقدامات همچنان به فعالیت خود ادامه میدهد و قصد دارد نسخه جدید LockBit 4.0 را در سال ۲۰۲۵ منتشر کند.

آنالیز یکی از حملات LockBit

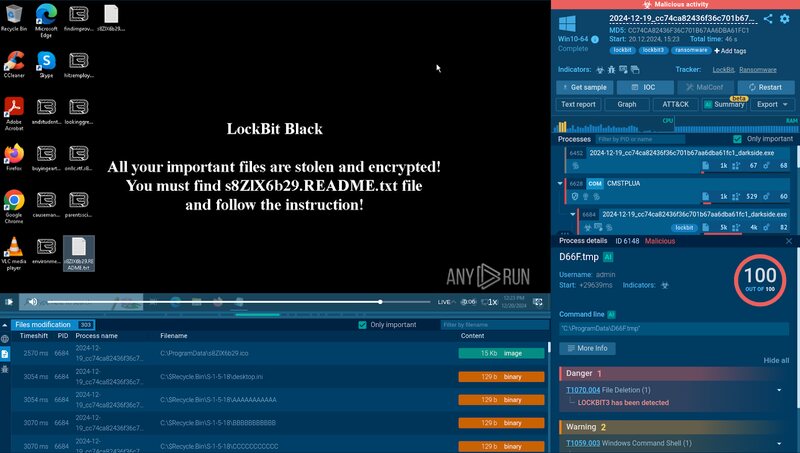

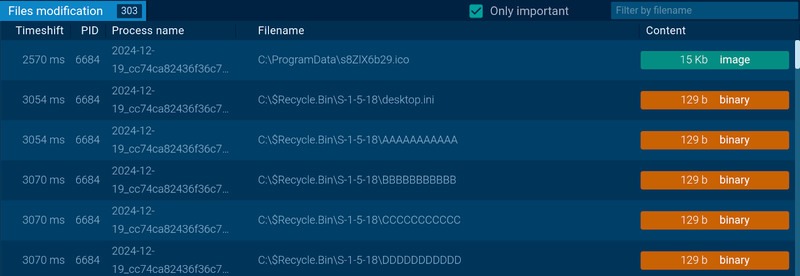

با بررسی این مثال سندباکس متوجه میشوید که LockBit با چه سرعتی فایلها را در یک سیستم آلوده، رمزگذاری میکند.

با ردیابی تغییرات فایل سیستم میتوانیم شاهد تغییر 300 فایل در کمتر از یک دقیقه باشیم.

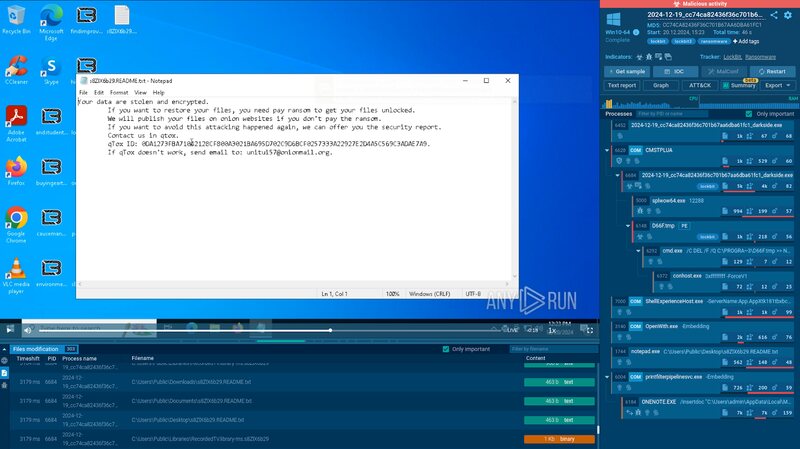

همچنین این بدافزار یک یادداشت اخاذی و درخواست باج روی سیستم قربانی قرار میدهد که شامل دستورالعملهای پرداخت باج و بازگردانی دادهها است.

سخن پایانی

تجزیه و تحلیل پیشگیرانه تهدیدات سایبری بهترین اقدامی است که هر شرکت و کسب و کاری میتواند به منظور جلوگیری از حملات سایبری انجام دهد. استفاده از یک سندباکس مانند سندباکس تعاملی ANY.RUN میتواند تمامی فایلها و لینکهای مشکوک را در یک محیط مجازی امن بررسی کند و محتوای مخرب را به راحتی شناسایی و کار را آسان نماید.

سازمانها میبایست در سال ۲۰۲۵، اقدامات امنیت سایبری خود را برای مبارزه موثر با این تهدیدات در حال تحول افزایش دهند. نظارت مستمر برای فعالیتهای مشکوک و آموزش کارکنان در مورد خطرات احتمالی در کاهش این تهدیدات بدافزاری بسیار مهم و تاثیرگذار است.

منبع

مقالات پیشنهادی:

انتشار ۷۰۰۰ کلید رمزگشایی باج افزار LockBit توسط FBI

توزیع باج افزار LockBit Black توسط میلیون ها ایمیل فیشینگ

تهدیدات دارک وب و پیش بینیهای کسپرسکی برای سال ۲۰۲۵

پیش بینی جرم افزارها و تهدیدات سایبری مالی برای سال ۲۰۲۵

باج افزارهای LockBit 3.0 و Babuk در چنگال گروه Crypt Ghouls

تاکتیکهای اتخاذ شده توسط کمپینهای فیشینگ و بدافزار در دسامبر 2024

بخش کامنت GitHub برای انتشار Remcos RAT مورد سوء استفاده قرار گرفت

بخش کامنت GitHub برای انتشار Lumma Stealer مورد سوء استفاده قرار گرفت

LockBit توقیف شد – انتشار کلیدهای رمزگشایی و دستگیری دو نفر از عوامل این گروه

نفوذ بدافزارهای رباینده اطلاعات AMOS و Lumma به برنامههای هوش مصنوعی جعلی

هوش مصنوعی میتواند ۱۰,۰۰۰ نوع بدافزار تولید کند که در 88 درصد موارد شناسایی نمیشوند!

Remcos RAT از طریق بازیهای مختص گروه سنی بزرگسالان در موج حمله جدید توزیع میشود