یک گروه هک APT به نام GoldenJackal با استفاده از دو مجموعه ابزار سفارشی که قادر به نفوذ به سیستمهای دارای air-gap هستند، حملاتی را علیه یک سازمان دولتی در اروپا به انجام رسانده است. این حملات به منظور سرقت دادههای حساس مانند ایمیلها، کلیدهای رمزگذاری، تصاویر، بایگانیها و اسناد انجام شده است.

air-gap یک اقدام امنیتی است که به منظور ایزوله کردن یک کامپیوتر یا شبکه و جلوگیری از برقراری ارتباط خارجی با آن صورت میپذیرد. یک کامپیوتر دارای air-gap از نظر فیزیکی جدا شده و قادر به اتصال بیسیم یا فیزیکی با سایر رایانهها یا دستگاههای شبکه نیست.

GoldenJackal حداقل از سال 2019 فعال میباشد و نهادهای دولتی و دیپلماتیک در اروپا، خاورمیانه و جنوب آسیا را مورد هدف قرار میدهد. مجموعه ابزار شناخته شده این گروه شامل چندین ایمپلنت مانند JackalControl، JackalSteal، JackalWorm، JackalPerInfo، و JackalScreenWatcher میباشد که به زبان سی شارپ نوشته شدهاند و تمامی آنها برای اهداف جاسوسی استفاده میشوند.

بر اساس گزارش ESET، گروه GoldenJackal از آگوست 2019 تا کنون از یک مجموعه ابزار سفارشی برای نفوذ به سیستمهای دارای air-gap سفارتخانه یک کشور آسیای جنوبی در بلاروس استفاده میکند و حمله دیگری را نیز علیه یک سازمان دولتی اروپایی بین می 2022 تا مارس 2024 به انجام رسانده است.

کسپرسکی در ماه می 2023، در مورد فعالیتهای GoldenJackal هشدار داد و خاطر نشان کرد که این گروه برای اهداف جاسوسی بر روی نهادهای دولتی و دیپلماتیک متمرکز شده است.

یکی از ویژگیهای مهم نفوذها استفاده از یک کرم رایانهای به نام JackalWorm میباشد که میتواند درایوهای USB متصل شده را آلوده کند و یک تروجان به نام JackalControl را ارائه دهد.

گفته میشود در حمله به سفارتخانه مذکور علاوه بر JackalControl، JackalSteal و JackalWorm از سه خانواده بدافزار مختلف نیز استفاده شده است که به شرح زیر میباشند:

- GoldenDealer، این کامپوننت به منظور ارائه فایلهای اجرایی به سیستم دارای air-gap از طریق درایوهای USB آسیب پذیر استفاده میشود.

- GoldenHowl، یک بکدور ماژولار با قابلیت سرقت فایل، ایجاد تسکهای زمان بندی شده، آپلود/دانلود فایلها به/ از یک سرور راه دور، و ایجاد یک تونل SSH میباشد.

- GoldenRobo، یک ابزار جمعآوری فایل و استخراج داده است.

ورود از طریق air-gap

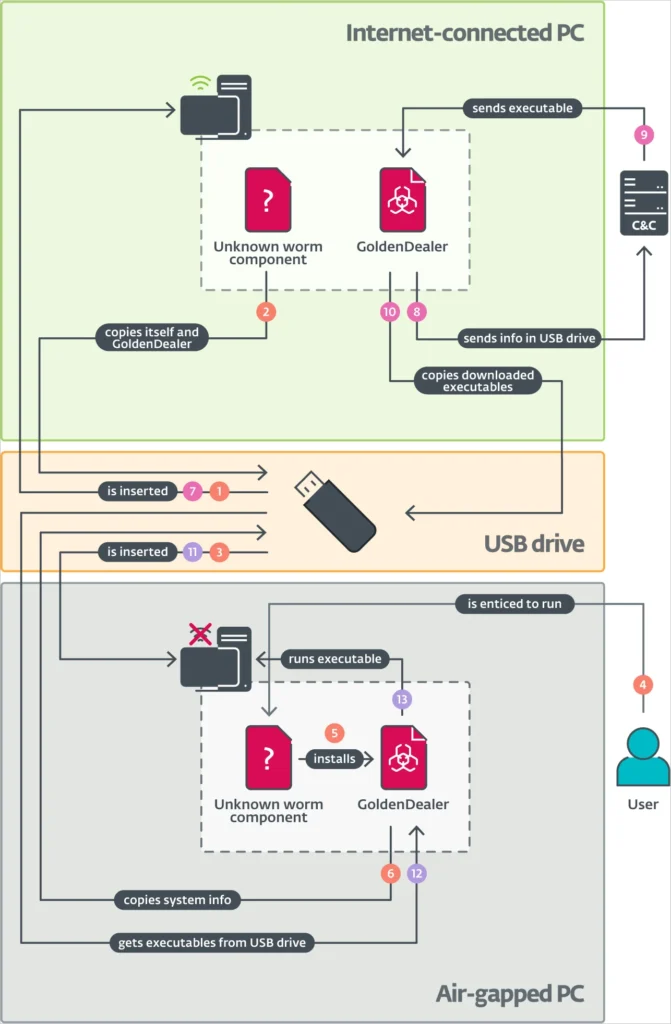

حملات قدیمیتری که توسط ESET مشاهده شدند، با آلوده کردن سیستمهای متصل به اینترنت، احتمالاً با استفاده از نرم افزارهای تروجانیزه شده یا اسناد مخرب، توسط بدافزاری به نام GoldenDealer آغاز شدهاند.

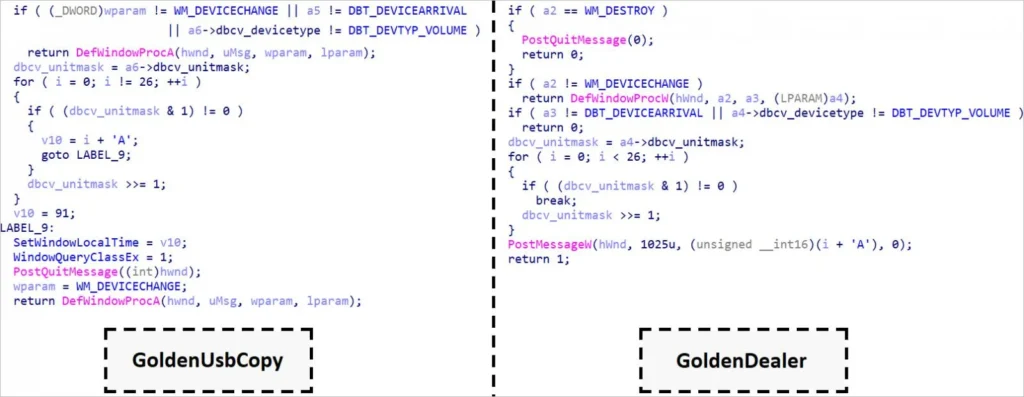

GoldenDealer که از قبل در رایانه متصل به اینترنت وجود دارد و از طریق مکانیزم همچنان نامشخص توزیع شده است، با وارد کردن یک درایو USB وارد عمل شده و باعث میشود خودش به همراه یک کامپوننت کرم مانند ناشناخته در USB کپی شوند.

در نهایت، همان درایو USB در یک کامپیوتر دارای air-gap قرار میگیرد و به GoldenDealer اجازه میدهد بکدور GoldenHowl و GoldenRobo بر روی این سیستمهای ایزوله نصب شود.

GoldenRobo در این مرحله، سیستم را برای اسناد، تصاویر، گواهیها، کلیدهای رمزگذاری، بایگانیها، فایلهای پیکربندی OpenVPN و سایر اطلاعات ارزشمند اسکن میکند و آنها را در یک پوشه مخفی در درایو USB ذخیره میکند.

هنگامی که درایو USB از رایانه دارای air-gap جدا میشود و دوباره به سیستم اصلی دارای اینترنت متصل میگردد، GoldenDealer به طور خودکار دادههای ربوده شده و ذخیره شده در درایو USB را به سرور فرماندهی و کنترل (C2) گروه تهدید کننده ارسال میکند.

GoldenHowl یک بکدور پایتون چند منظوره است که میتواند فایلها را برباید، تداوم دسترسی را تسهیل سازد، آسیب پذیریها را اسکن و مستقیماً با سرور C2 ارتباط برقرار کند. به گفته ESET، بکدور GoldenHowl احتمالا برای اجرا در ماشینهای متصل به اینترنت طراحی شده است.

مجموعه ابزارهای ماژولار جدید

GoldenJackal در سال 2022، شروع به استفاده از یک مجموعه ابزار ماژولار مبتنی بر Go کرد که فعالیتهای مشابهی را با آنچه در بخش قبل توضیح داده شد انجام میداد. هکرها میتوانستند ماشینهای مختلف را با نقشهای مجزا مشخص کنند.

به عنوان مثال، برخی از ماشینها برای استخراج فایل مورد استفاده قرار میگرفتند در حالی که برخی دیگر به عنوان توزیع کننده فایل پیکربندی عمل میکردند.

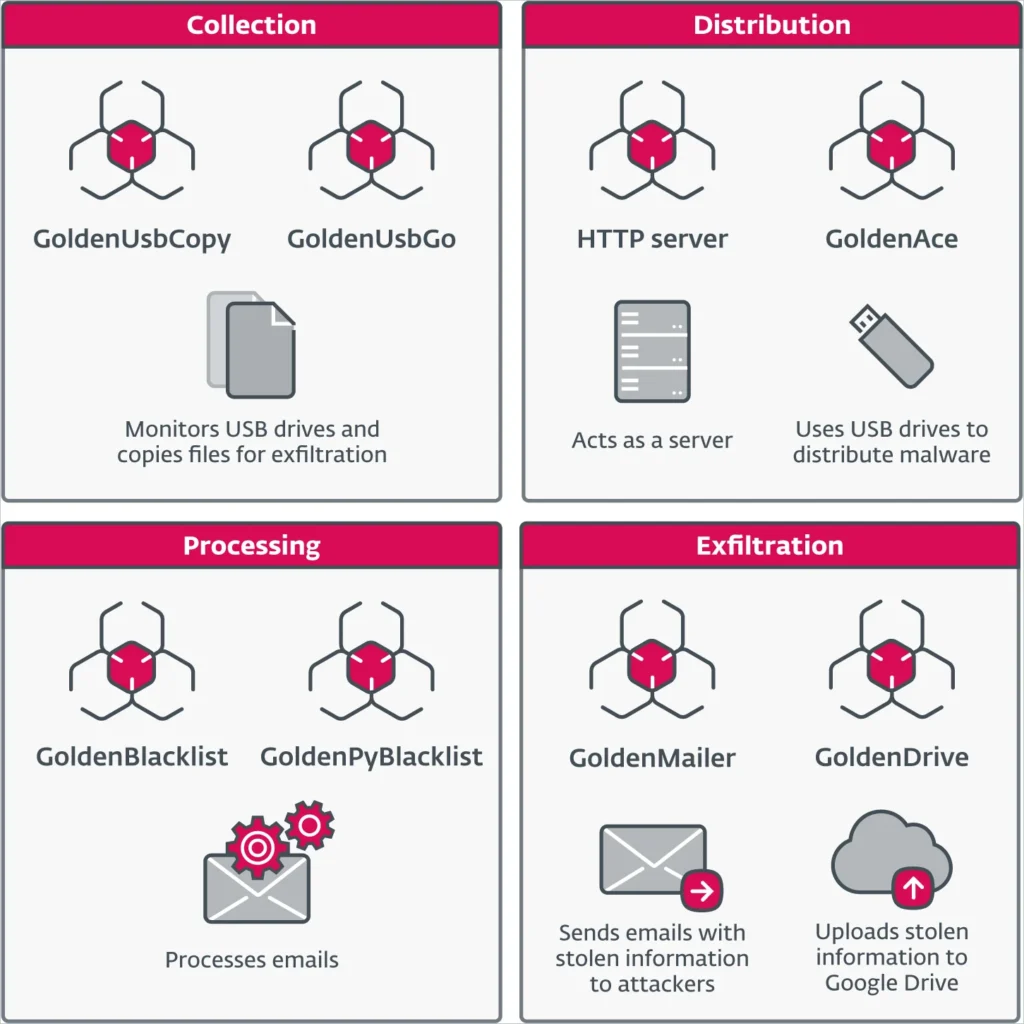

بدافزار جدیدی که برای نفوذ به USB استفاده میشود GoldenAce نام دارد و ابزارهایی که فایلها را میربایند و آنها را برای مهاجمان ارسال میکنند، GoldenUsbCopy و GoldenUsbGo میباشند. ابزار GoldenUsbGo نسبت به GoldenUsbCopy جدیدتر است.

GoldenUsbGo، فایلها را بر اساس دستورالعملهای هاردکد شده استخراج میکند، از جمله فایلهای اصلاح شده اخیر (تا ۱۴ روز) که کوچکتر از ۲۰ مگابایت هستند و با انواع خاصی از محتوا (کلمات کلیدی مانند ” pass”، ” login”، یا ” key”) یا انواع فایلهای خاص (مانند pdf.، doc./docx.، sh. و bat.) مطابقت دارند.

یکی دیگر از کامپوننتهای جالب بدافزار، GoldenBlacklist (و پیادهسازی مبتنی بر پایتون آن یعنی GoldenPyBlacklist) میباشد که پیامهای ایمیل خاصی را از سیستمهای آلوده به بدافزار استخراج، فیلتر و بایگانی میکند.

در نهایت، GoldenMailer اطلاعات ربوده شده را برای مهاجمان ایمیل میکند و GoldenDrive نیز دادهها را در Google Drive آپلود خواهد کرد.

سخن پایانی

ما در این مقاله، دو مجموعه ابزار جدید را که توسط گروه GoldenJackal APT برای نفوذ به سیستمهای دارای air-gap سازمانهای دولتی، از جمله سازمانهای اروپایی، استفاده شده بودند، مورد بررسی قرار دادیم. مدیریت استقرار دو مجموعه ابزار مجزا برای نفوذ به شبکههای دارای air-gap در تنها پنج سال نشان میدهد که GoldenJackal یک گروه APT پیچیده میباشد که از تقسیمبندی شبکه مورد استفاده توسط اهدافش آگاه است.

به منظور دریافت فهرست کاملی از IoCهای مرتبط با ابزارها، میتوانید به اینجا مراجعه کنید.