یک نوع جدید لینوکسی بدافزار FASTCash توسط HaxRob، محقق امنیتی doubleagent کشف شده است که به گروههای هک تحت حمایت کره شمالی نسبت داده میشود. این بدافزار، موسسات مالی را با دستکاری سیستمهای پرداخت برای تسهیل برداشتهای غیرمجاز از ATM هدف قرار میدهد.

انواع قبلی بدافزار FASTCash، سیستمهای ویندوز و IBM AIX (یونیکس) را هدف قرار میدادند، اما گزارش HaxRob حاکی از یک نسخه لینوکسی جدید است که بر روی توزیعهای Ubuntu 22.04 LTS متمرکز میباشد. این بدافزار برای سوء استفاده از سوئیچهای پرداخت در شبکههای بانکی طراحی شده است.

FASTCash یک بدافزار پیچیده میباشد که توسط هکرهای کره شمالی استفاده میگردد و عمدتاً به گروه Lazarus (لازاروس) و زیر گروههای آن مانند APT38 و BeagleBoyz نسبت داده میشود.

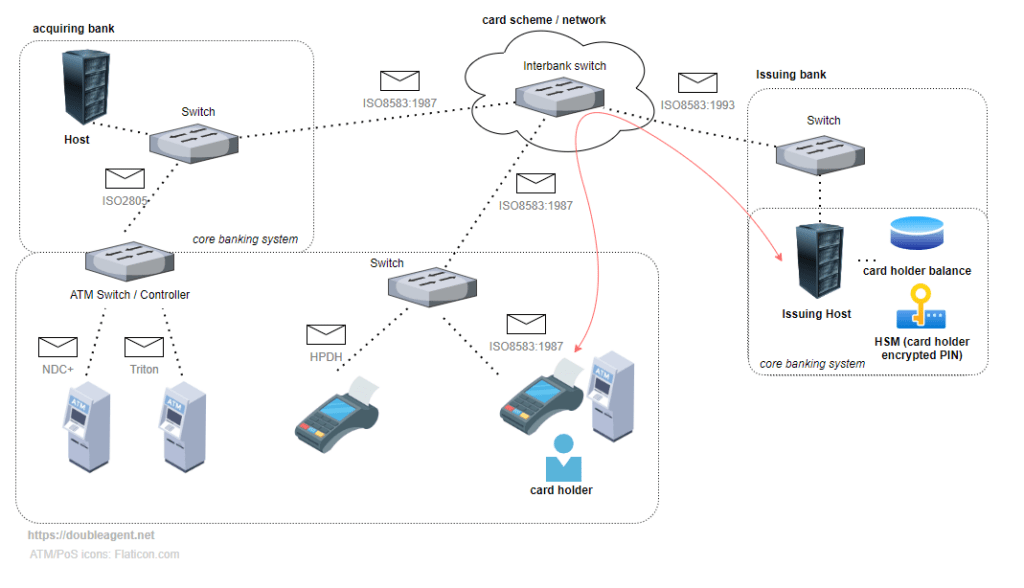

بدافزار FASTCash هکرها را قادر میسازد تا با نفوذ به سوئیچهای پرداخت داخلی مورد استفاده بانکها، تأییدیههای برداشت جعلی را صادر کنند. این سوئیچها مسئول پردازش تراکنشهای بین دستگاههای خودپرداز (ATM/PoS) و سیستمهای مرکزی بانک هستند که درخواستها و پاسخهای تراکنش را مسیریابی میکنند.

به گفته HaxRob، این بدافزار یک آسیب پذیری کلیدی در سیستم پردازش پرداخت را هدف قرار میدهد. FASTCash به عنوان یک کتابخانه مشترک پیادهسازی میشود که با استفاده از ptrace به فرآیند در حال اجرا موجود تزریق میگردد.

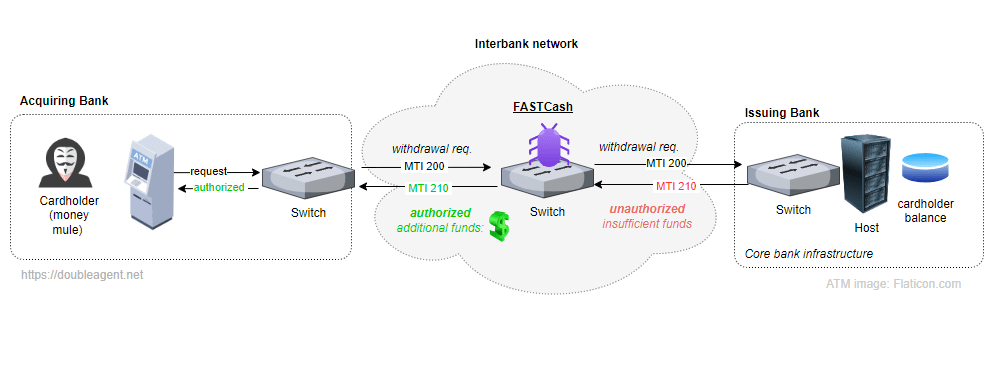

بدافزار FASTCash پیامهای تراکنش را در نقطهای از شبکه تغییر میدهد که در آن دستکاری باعث رد کردن پیام توسط سیستمهای بالادستی یا پاییندستی نمیشود. این دستکاری به بدافزار اجازه میدهد تا تراکنشهای جعلی خودپرداز را بدون ایجاد هشدار تأیید کند.

در حالی که نسخههای قبلی FASTCash سیستمهای IBM AIX و ویندوز را هدف قرار میدادند، کشف نوع لینوکسی آن نشان دهنده گسترش تطبیق پذیری بدافزار است. نوع لینوکسی تازه شناسایی شده، عملکردهای کلیدی خود مانند رهگیری پیامهای تراکنشهای رد شده برای فهرست از پیش تعریف شدهای از شماره حسابها و سپس مجاز کردن تراکنش با مبلغ تصادفی به واحد پول ترکیه یعنی لیر را حفظ کرده است.

این رهگیری به بدافزار اجازه میدهد تا با وجود کمبود وجه در حسابهای قربانیان، تراکنشهای جعلی را مجاز کند. مقدار تصادفی لیر ترکیه بهطور متقلبانه به پیامهای پاسخ اضافه میشود و بدافزار FASTCash، فرآیندهای اعتبارسنجی تراکنشهای عادی را دور میزند.

این نشان میدهد که چگونه هکرها به طور مداوم تاکتیکهای خود را برای نفوذ به طیف گستردهتری از سیستمها تطبیق میدهند.

نسخه لینوکسی بدافزار FASTCash احتمالاً در یک ماشین مجازی توسعه یافته است. جالب است که هر دو نوع لینوکسی و ویندوز، زیرساختهای پرداخت مشابه را هدف قرار میدهند و به تلاش هماهنگ هکرها برای نفوذ به چندین پلتفرم در شبکههای مالی یکسان اشاره دارند.

بدافزار FASTCash با رهگیری پیامهای ISO8583 (پیامهای استاندارد مورد استفاده در تراکنشهای کارت اعتباری و نقدی) بین دستگاه خودپرداز یا پایانههای فروش و سیستم پردازش پرداخت بانک کار میکند. هنگامی که بدافزار در محل قرار گرفت، پیامها را تغییر میدهد تا تراکنشها را حتی زمانی که باید رد شوند، مجاز نماید.

FASTCash به تابع recv()، متصل میشود و درخواستهای تراکنش را نظارت میکند. چنانچه تراکنش رد شده شناسایی شود، بدافزار یک پیام تأیید جعلی را مجددا به سیستم تزریق میکند و با وجود کمبود بودجه، امکان برداشت از ATM را فراهم میآورد.

حملات FASTCash عمدتاً بر روی سوئیچهای پرداخت که با لیر ترکیه کار میکنند متمرکز شدهاند، اگرچه نسخههای قدیمیتر این بدافزار ارزهای دیگری مانند روپیه هند را هدف قرار میدادند.

بدافزار FASTCash با دستکاری پیامهای ISO8583، از شناسایی توسط سیستمهای اعتبارسنجی تراکنش استاندارد جلوگیری میکند. این امر آن را بسیار خطرناک میسازد، چرا که میتوان از آن برای تخلیه دستگاههای خودپرداز در مناطق مختلف بدون ایجاد فلگ قرمز فوری در سیستمهای بانکی استفاده کرد.

کشف نوع جدید بدافزار FASTCash بر نیاز به بهبود مکانیزمهای شناسایی و پاسخ، به ویژه برای سیستمهای مبتنی بر لینوکس که به طور فزایندهای به اهداف کمپینهای بدافزاری پیچیده تبدیل شدهاند، تاکید دارد.

HaxRob توصیه میکند که مؤسسات مالی، تأیید تراشه و پین را برای کارتهای نقدی به همراه کدهای تأیید اعتبار پیام به منظور تأیید پاسخهای تراکنشها اجرا کنند. تکنیک تزریق فرآیند که برای رهگیری پیامهای تراکنش استفاده میشود باید توسط هر EDR تجاری یا ایجنت لینوکس منبع باز با پیکربندی مناسب برای تشخیص استفاده از فراخوانی سیستمی ptrace علامتگذاری شود.

برای مبارزه با تهدیدات ناشی از FASTCash و گونههای بدافزارهای مشابه، HaxRob و دیگر کارشناسان امنیتی توصیه کردهاند که موسسات مالی کنترلهای امنیتی سختگیرانهتری را اجرا کنند، از جمله:

- الزامات تراشه و پین را برای کارتهای نقدی پیاده سازی کنند.

- کدهای احراز هویت را در پیامهای پاسخ به درخواست مالی صادرکننده الزامی کرده و تأیید نمایند.

- اعتبار سنجی رمزگذاری پاسخ مجوز برای تراکنشهای تراشه و پین انجام گردد.