یک مؤسسه تحقیقاتی وابسته به دولت تایوان که از اوایل جولای ۲۰۲۳ شروع به کار کرده است، توسط گروههای سایبری مرتبط با چین، مورد نفوذ قرار گرفت. الگوی فعالیت این حمله سایبری با گروه چینی APT41 مطابقت دارد.

سیسکو تالوس در اوت 2023، دستورات غیرعادی PowerShell را شناسایی کرد که به یک آدرس IP متصل میشدند تا اسکریپتهای PowerShell را در محیط این موسسه تحقیقاتی دانلود و اجرا کنند. ماهیت کار تحقیق و توسعه این موسسه، آن را به یک هدف ارزشمند برای هکرها تبدیل کرده است.

سیسکو تالوس بر اساس همپوشانیهایی که در تاکتیکها، تکنیکها و رویهها، زیرساختها و خانوادههای بدافزاری وجود دارد، ارزیابی کرده است که این نفوذها توسط APT41 هدایت میشوند.

تجزیه و تحلیل تالوس از لودرهای بدافزار استفاده شده در این حمله نشان میدهد که اینها لودرهای ShadowPad هستند. با این حال، تالوس تاکنون موفق به بازیابی آخرین پیلودهای ShadowPad استفاده شده توسط مهاجمان نشده است.

ShadowPad که به طور گسترده جانشین بدافزار PlugX در نظر گرفته میشود، یک تروجان دسترسی از راه دور (RAT) ماژولار است که فقط به گروههای سایبری چینی فروخته میشود. به گفته وزارت دادگستری ایالات متحده، این بدافزار به طور عمومی توسط APT41 استفاده میشود.

هکرهای چینی زبان

بردار دسترسی اولیه دقیق مورد استفاده در حمله مشخص نیست، اما شامل استفاده از یک شل وب برای حفظ دسترسی و استقرار پیلودهای بیشتر مانند ShadowPad و Cobalt Strike است.

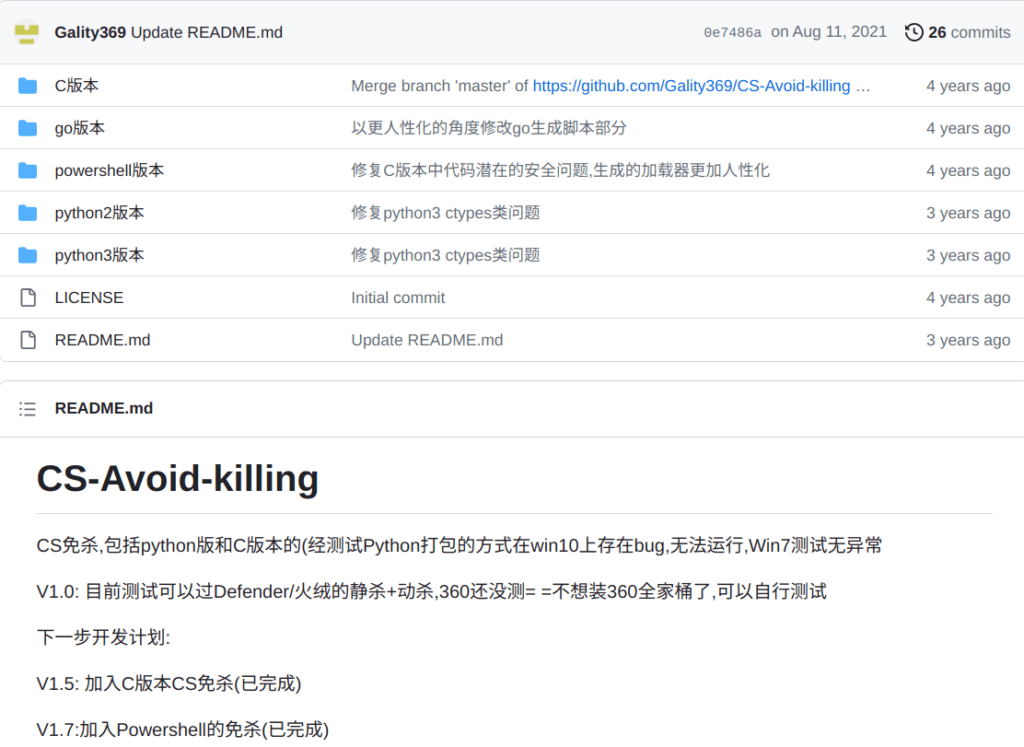

لودر منحصر به فرد Cobalt Strike استفاده شده در این حمله به زبان GoLang نوشته شده تا از شناسایی توسط ویندوز دیفندر جلوگیری کند. این لودر بر اساس لودر دیگری به نام CS-Avoid-Killing نوشته شده است که در GitHub میزبانی میشود. این مخزن در چندین انجمن هک چینی و مقالات آموزشی فنی تبلیغ شد است.

لودر Cobalt Strike همچنین شامل رشتههای مسیر فایل و دایرکتوری به زبان چینی است که نشان میدهد هکرهایی که این لودر را ساختهاند و یا کامپایل کردهاند به خوبی به این زبان تسلط دارند.

تحلیل تاکتیک، تکنیک و رویه

سیسکو تالوس در اوت 2023، دستورات غیرعادی PowerShell متصل به یک آدرس IP را به منظور دانلود اسکریپت PowerShell برای اجرا در محیط قربانی شناسایی کرد.

اولین نشانههای نفوذ از اواسط ژوئیه 2023 مشاهده شدند. مهاجم، سه میزبان را در محیط قربانی مورد هدف قرار داد و توانست برخی اسناد را از شبکه استخراج کند.

جمع آوری و استخراج اطلاعات

تالوس مشاهده کرد که مهاجم، گذرواژهها را از محیط تحت نفوذ جمعآوری کرده و از Mimikatz به منظور جمع آوری هشها از فضای آدرس فرآیند lsass و WebBrowserPassView وب استفاده میکند. از این رو مهاجم به تمامی گواهیهای اعتبار و دادههای لاگین ذخیره شده در مرورگرها دست یافته است.

هکرها همچنین چندین فرمان از جمله “net”، “whoami”، “quser”، “ipconfig”، “netstat” و “dir” را برای به دست آوردن اطلاعات مربوط به حسابهای کاربری، ساختار دایرکتوری، و پیکربندی شبکه اجرا کردهاند.

لودر ShadowPad نیز، فرآیند اسکن را برای جمع آوری میزبانهای شبکه به انجام میرساند. بدافزار سعی میکند با اتصال متوالی به IPهای مشابه در کلاس C، سایر ماشینهای همان شبکه راشناسایی کند.

هکرها برای استخراج تعداد زیادی فایل از چندین ماشین تحت نفوذ، از 7zip به منظور فشردهسازی و رمزگذاری فایلهای آرشیو استفاده کردهاند و سپس بکدورها را برای ارسال این فایلهای آرشیو به سرور فرماندهی و کنترل به کار میگیرند.

تجزیه و تحلیل Toolkit مخرب

محققان تالوس چندین لودر بدافزار جالب را در این زنجیره نفوذ کشف کردند. هکرها در این حمله از دو بکدور اصلی shadowPad و Cobalt Strike استفاده کردهاند. این دو بکدور توسط خود مهاجم از طریق webshell، reverse shell و RDP نصب شدهاند.

علاوه بر این، دو ابزار هک جالب نیز مشاهده شده است، یکی برای افزایش سطح دسترسی لوکال و دیگری برای دریافت دادهها لاگین از مرورگر وب.

لودر ShadowPad

ShadowPad یک خانواده بدافزار بدنام است که در حملات سایبری توسط گروههای APT41، APT23 و APT17 استفاده شده است. این بدافزار اولین بار در یک حمله زنجیره تامین نرم افزار در جولای 2017 گزارش گردید. تروجان Deed RAT نیز حداقل از سال 2017 فعال میباشد و شباهت کد بالایی با ShadowPad دارد.

محققان تالوس در طول بررسی این حمله، با دو تکرار متمایز از ShadowPad مواجه شدند. در حالی که هر دو نمونه از یک تکنیک sideloading (بارگذاری جانبی) استفاده کردهاند اما هر کدام، باینریهای قانونی آسیب پذیر مختلفی را برای راهاندازی لودر ShadowPad به کار بردهاند.

نوع اولیه لودر ShadowPad، قبلاً در سال 2020 مورد بحث قرار گرفته است و برخی از فروشندگان آن را با نام “ScatterBee” به فروش میرسانند. ساختار فنی و نام کامپونتهای متعدد این نمونه با گزارشهای قبلی مطابقت دارد.

نوع جدید لودر ShadowPad، نسخه قدیمی و حساس باینری Microsoft Office IME imecmnt.exe را مورد هدف قرار میدهد که بیش از 13 سال از عمر آن میگذرد.

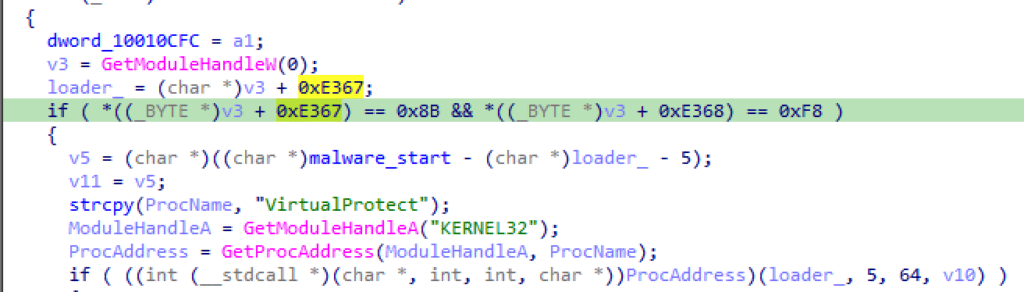

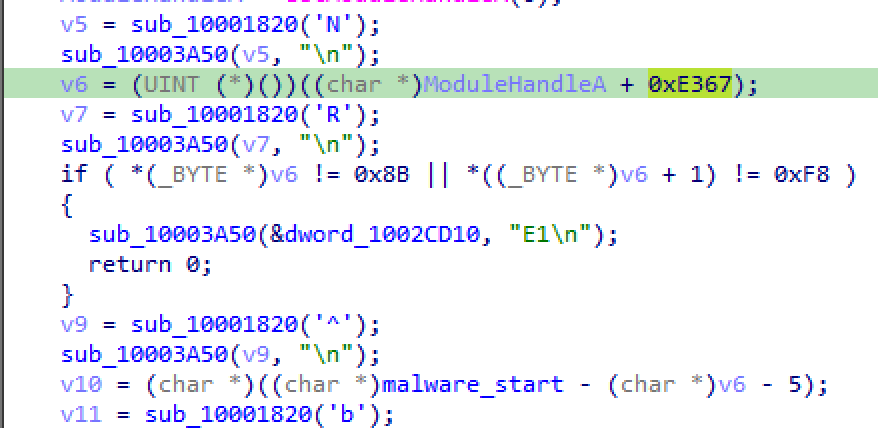

این لودر پس از اجرا، ماژول فعلی را برای یافتن یک دنباله بایت خاص در آفست 0xE367 بررسی میکند. راستیآزمایی موفق Checksum، لودر را وادار میکند تا پیلود “Imjp14k.dll.dat” را برای تزریق در حافظه سیستم جستجو و رمزگشایی کند.

هر دو لودر ShadowPad از یک باینری قانونی برای راهاندازی بدافزار نهایی استفاده میکنند.

G:\Bee\Bee6.2(HD)\Src\Dll_3F_imjp14k\Release\Dll_3F_imjp14k.pdb

G:\Bee\Tree\Src\Dll_3F_imjp14k\Release\Dll.pdb

بدافزار Unmarshal

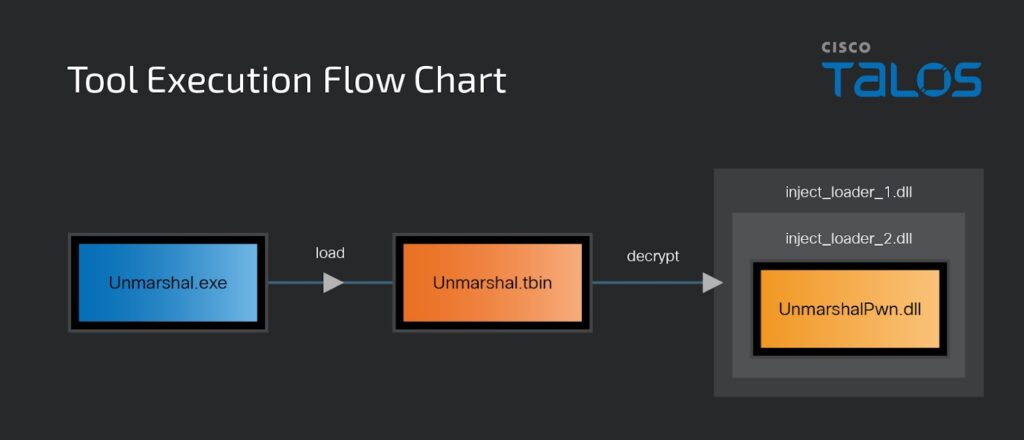

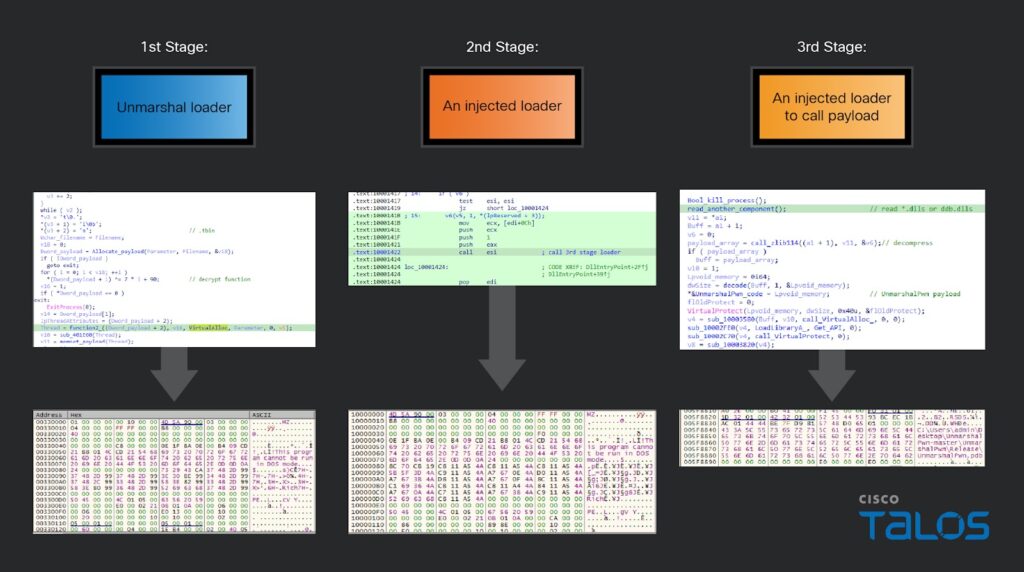

بدافزار Unmarshal.exe، پیلود خود را طی چهار مرحله رمزگشایی میکند. مرحله اول فایل اجرایی است که سعی میکند [filename].tbin را جستجو و یک پیلود رمزگشایی مرحله اول (inject_loader_1.dll) را در یک بلوک حافظه اختصاص داده شده تزریق کند.

پیلود رمزگشایی مرحله اول، اکنون پیلود مرحله دوم ( inject_loader_2.dll) را از حالت فشرده خارج کرده و به حافظه تزریق میکند. پیلود مرحله دوم همچنین سعی میکند فایل *.dlls یا ddb.dlls را برای مرحله بعدی جستجو کند.

چنانچه پیلود مرحله دوم نتواند فایل خاصی را پیدا کند، پیلود نهایی را رمزگشایی کرده و آن پیلود را به یک بلوک حافظه دیگر تزریق میکند.

پیلود نهایی، بدافزار UnmarshalPwn است که یک POC برای CVE-2018-0824 میباشد و از یک آسیب پذیری اجرای کد از راه دور به منظور افزایش سطح دسترسی لوکال استفاده میکند.

این خلاصه زنجیره حمله گروه APT41 به مؤسسه تحقیقاتی تایوانی بود که مورد بررسی قرار گرفت.