یک گروه جرایم سایبری فعال به نام مارکوپولو (Marko Polo)، دهها هزار دستگاه را در سراسر جهان از طریق کلاهبرداریهای مرتبط با ارز دیجیتال و بازی مورد نفوذ قرار داده و اطلاعات حساس شخصی و شرکتی آنها را ربوده است.

مارکوپولو یک عملیات بدافزار رباینده اطلاعات شامل سی کمپین است که خطرات قابل توجهی را هم برای حریم خصوصی مصرف کننده و هم برای تداوم کسب و کارها به همراه دارد و تاکنون هزاران قربانی گرفته و ضررهای مالی وارد شده آن، احتمالا میلیونی است.

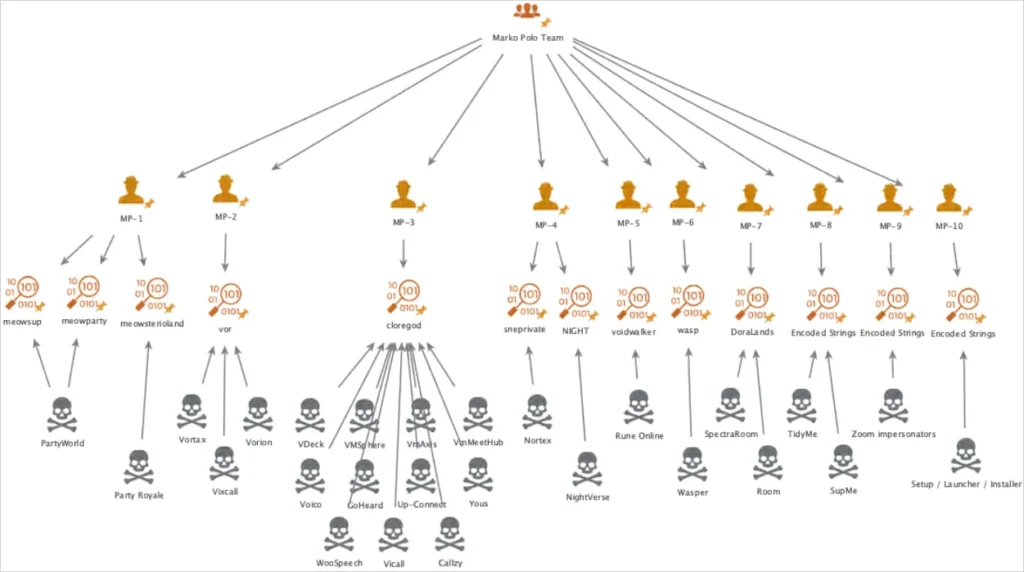

هکرهای این گروه از کانالهای توزیع مختلفی از جمله تبلیغات مخرب، فیشینگ هدفمند و جعل هویت برند در بازیهای آنلاین، ارز دیجیتال و نرمافزار برای توزیع 50 پیلود بدافزار از جمله AMOS، Stealc و Rhadamanthys استفاده کردهاند.

گروه مارکوپولو در درجه اول به فیشینگ هدفمند از طریق پیامهای مستقیم در رسانههای اجتماعی برای دستیابی به اهداف با ارزش مانند تأثیرگذاران حوزه ارز دیجیتال، گیمرها، توسعه دهندگان نرم افزار، متخصصان فناوری و سایر افرادی که احتمالاً دادهها یا داراییهای ارزشمند را مدیریت میکنند، متکی است.

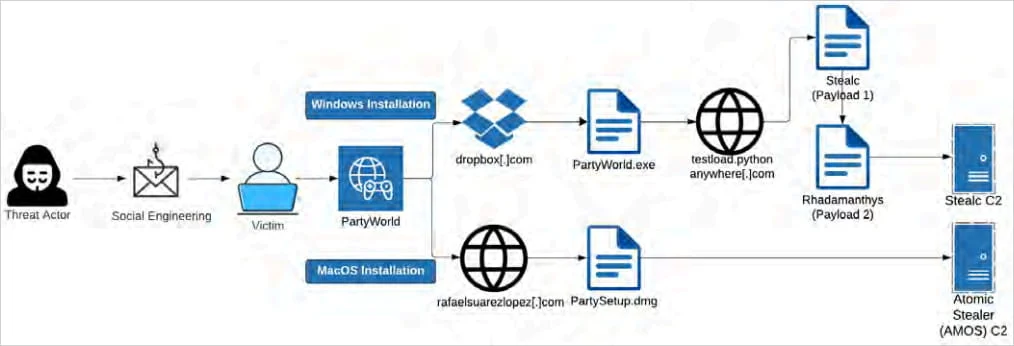

هکرها در رسانههای اجتماعی به قربانیان نزدیک میشوند و اغلب خود را به عنوان مدیران منابع انسانی یا جذب استعداد معرفی میکنند. آنها اهداف خود را با وعده فرصتهای شغلی جعلی فریب میدهند و قربانیان را به سمت وب سایتهای مخرب هدایت میکنند، تا نرم افزارهای آلوده به بدافزار را دانلود کنند.

برخی برندهایی که هویت آنها جعل شده است عبارتند از Fortnite، Party Icon، RuneScape، Rise Online World (در حوزه بازی یا گیم)، Zoom (بهره وری) و PeerMe (ارز دیجیتال).

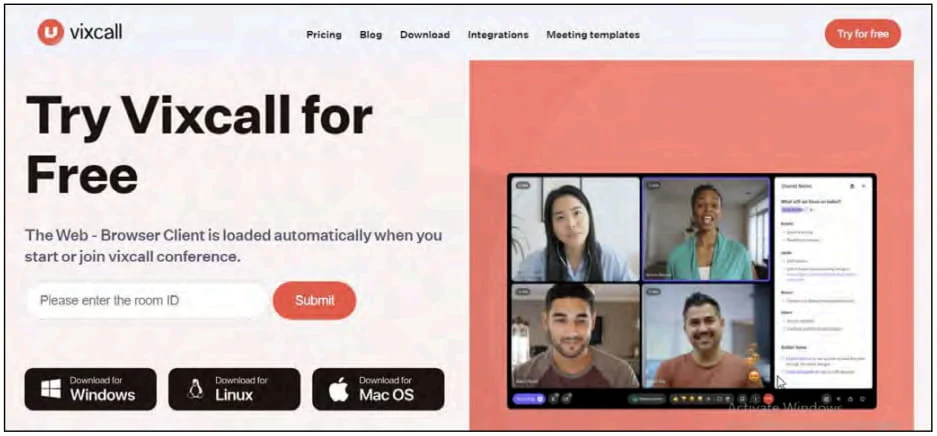

مارکوپولو همچنین از برندهای ساخته شده خود که به پروژههای موجود مرتبط نیستند، مانند Vortax/Vorion و VDeck (نرمافزار برگزاری نشست و جلسه)، Wasper و PDFUnity (پلتفرمهای همکاری)، SpectraRoom (ارتباطات کریپتو) و NightVerse (بازی وب 3) استفاده میکند.

مارکوپولو به عنوان یک “تیم ترافیک” با انگیزه مالی توصیف میشود. این تیم از افرادی سازمان یافته که ترافیک آنلاین قربانیان را به سمت محتوای مخرب هدایت می کنند تشکیل شده است و توسط هکرها اداره میشود.

این تیم عمدتاً متشکل از هکرهای روسی، اوکراینی و انگلیسی زبان است و مدیران و اپراتورهای آن احتمالاً در روسیه مستقر هستند.

گروه Insikt اعلام کرد که بیش از 30 کلاهبرداری مجزا در رسانههای اجتماعی منتسب به مارکوپولو، همراه با بیش از 20 نسخه نرم افزار برگزاری نشست و جلسه Zoom آلوده به بدافزار کشف و شناسایی شده است.

این نسخهها توسط حملات فیشینگ هدفمند در رسانههای اجتماعی توزیع میگردند و به عنوان کلاینت نرم افزار Zoom برای توزیع رباینده Atomic macOS یا AMOS ظاهر میشوند.

نصبکنندههای مخرب Zoom نامهایی شبیه به موارد قانونی دارند (ZoomInstall.dmg، ZoomSetup.dmg)، اما در واقع از دامنههای مرتبط با گروه مارکوپولو نشات میگیرند.

سایر عملیات این گروه شامل کرک کردن نرم افزارهای تجاری و آلوده سازی فایلهای به اشتراک گذاشته شده از طریق پروتکل BitTorrent است.

هکرهای گروه مارکوپولو همچنین اقدام به جعل پروژههای مبتنی بر بلاکچین، بازیهای آنلاین، نرم افزارهای بهره وری و ابزارهای جلسات مجازی کردهاند.

toolkit مارکوپولو متنوع است و نشان دهنده توانایی این گروه برای انجام حملات چند پلتفرمی و چند برداری است.

HijackLoader در ویندوز، برای ارائه Stealc، یک بدافزار رباینده اطلاعات همه منظوره که با هدف جمعآوری داده از مرورگرها و برنامههای کیف پول ارز دیجیتال طراحی شده است، و یا Rhadamanthys، یک رباینده تخصصیتر که طیف وسیعی از برنامهها و انواع دادهها را هدف قرار میدهد، استفاده میشود.

Rhadamanthys در بهروزرسانی اخیر، یک پلاگین کلیپر اضافه کرده است که میتواند پرداختهای ارز دیجیتال را به کیف پول مهاجمان منحرف کند و توانایی بازیابی کوکیهای حذف شده حساب گوگل و دور زدن ویندوز دیفندر را دارد.

چنانچه سیستم عامل قربانی مورد نظر macOS باشد، گروه مارکوپولو از رباینده ( Atomic (AMOS استفاده میکند. این رباینده در اواسط سال 2023 ایجاد گردید و به مجرمان سایبری با مبلغ 1000 دلار در ماه اجاره داده شد و به آنها اجازه میداد تا دادههای مختلف ذخیره شده در مرورگرهای وب را بربایند.

AMOS همچنین میتواند seedهای MetaMask را بروت فورس کند و پسوردهای Keychain اپل را ربوده و رمزهای عبور WiFi، دادههای لاگین ذخیره شده، دادههای کارت اعتباری و سایر اطلاعات رمزگذاری و ذخیره شده در macOS را بدست آورد.

به منظور کاهش خطر دانلود و اجرای بدافزارهای رباینده اطلاعات بر روی سیستم خود، از دنبال کردن و کلیک بر روی لینکهای به اشتراک گذاشته شده توسط افراد ناشناس خودداری کنید و تمامی نرم افزارهای مورد نیاز را از وب سایتهای رسمی پروژه دانلود نمایید.

بدافزار استفاده شده در گروه مارکو پولو توسط اکثر نرم افزارهای آنتی ویروسِ به روزرسانی شده، شناسایی میشود. از این رو، ضرری است تمامی راهکارهای امنیتی مورد استفاده خود را به روز نگه دارید.