تکامل تهدیدات سایبری طی یک دهه گذشته به طرز چشمگیری تسریع یافته و پیچیدگی حملات نیز بیشتر شده است. روندهای کلیدی در تکامل تهدیدات سایبری عبارتند از:

- فناوریهای نوظهور: ظهور دستگاههای 5G و IoT باعث افزایش سطح حمله شده و شبکهها را در برابر باج افزار و حملات DDOS آسیب پذیرتر میکند.

- باج افزارهای پیشرفته: حملات باج افزاری هدفمندتر و تجاری شدهاند و گروههای تهدید کننده از اتوماسیون و هوش مصنوعی برای تقویت تاکتیکهای خود استفاده میکنند.

- فاکتورهای ژئوپلیتیکی: تنشهای جغرافیایی مداوم منجر به افزایش حملات جاسوسی سایبری شده و زیرساختهای مهم را برای استخراج دادههای حساس مورد هدف قرار میدهد.

به طور کلی، حوزه تهدیدات سایبری به طور مداوم در حال تحول است و نیاز به اقدامات امنیتی فعال دارد. ما در این مقاله با استناد به گزارش کسپرسکی به بررسی تکامل تهدیدات فناوری اطلاعات در سه ماهه سوم ۲۰۲۴ خواهیم پرداخت.

حملات هدفمند

۱. یک APT جدید که سازمانهای دولتی روسیه را مورد هدف قرار میدهد

محققان آزمایشگاه کسپرسکی در ماه می 2024 یک گروه APT جدید به نام CloudSorcerer را کشف کردند که سازمانهای دولتی روسیه را مورد هدف قرار میداد. این گروه، یک بدافزار جاسوسی سایبری پیچیده با همین نام دارد که برای نظارت مخفیانه، جمعآوری و استخراج داده از طریق زیرساختهای ابری Microsoft Graph، Yandex Cloud و Dropbox طراحی شده است.

CloudSorcerer از منابع ابری به عنوان سرورهای فرماندهی و کنترل (C2) خود استفاده میکند و از طریق APIها و با استفاده از توکنهای احراز هویت به آنها دسترسی دارد. علاوه بر این، CloudSorcerer از GitHub نیز به عنوان سرور C2 خود استفاده کرده است.

ویژگیهای CloudSorcerer به طور خلاصه به شرح زیر میباشد:

- CloudSorcerer از سرویسهای ابر عمومی به عنوان C2های اصلی خود استفاده میکند.

- این بدافزار با استفاده از دستورات خاص با C2 خود تعامل داشته و دستورات را توسط جدول charcode هاردکد شده، رمزگشایی میکند.

- این APT از اینترفیسهای آبجکت COM مایکروسافت برای انجام عملیات مخرب خود استفاده میکند.

- CloudSorcerer بسته به فرآیندی که در حال اجرا است به عنوان ماژولهای مجزا (ماژول ارتباطی، ماژول جمع آوری داده) عمل میکند، اما توسط یک فایل اجرایی، اجرا میشود.

در حالی که شباهتهایی در نحوه عملکرد CloudSorcerer با CloudWizard گزارش شده است، اما تفاوتهای قابل توجهی در کد و عملکرد CloudSorcerer وجود دارد.

از این رو، احتمال نسبت دادن CloudSorcerer به یک مهاجم یا گروه سایبری شناخته شده، کم است. بنابراین فعلا اینگونه فرض میکنیم که CloudSorcerer یک گروه APT جدید است که تکنیک تعامل با سرویسهای ابر عمومی را برای خود اتخاذ کرده است.

CloudSorcerer دو ماه بعد یعنی در جولای 2024 حملات بیشتری را علیه سازمانهای دولتی روسیه و شرکتهای فناوری اطلاعات انجام داد. این کمپین که محققان کسپرسکی آن را EastWind نامیدند متکی به ایمیلهای فیشینگ هدفمند میباشد که حاوی فایل آرشیو RAR ضمیمه شده است.

این فایل RAR دارای یک LNK (فایل شورتکات ویندوز) است که پس از باز کردن آن، زنجیره نفوذ فعال میشود. فایل LNK از تکنیک بارگذاری جانبی DLL برای راه اندازی یک فایل DLL مخرب بر روی سیستم قربانی استفاده میکند. این DLL از Dropbox به عنوان مکانیزم ارتباطی برای اجرای دستورات شناسایی و دانلود پیلودهای بیشتر بهره میگیرد.

هکرها با استفاده از این DLL مخرب توانستند تروجان GrewApacha را از فضای ذخیره ساز ابری Dropbox دانلود و نصب کنند. این تروجان منجر به دانلود بکدورCloudSorcerer میشود. CloudSorcerer نیز در نهایت بکدور PlugY را دانلود و مستقر خواهد کرد.

تروجان GrewApacha با گروهAPT31 مرتبط میباشد. جدیدترین نوع GrewApacha در مقایسه با آخرین نسخه تحلیل شده آن در سال 2023، دارای پیشرفتهایی همچون استفاده از دو سرور C2 به جای یک سرور، ذخیره آدرس آنها در یک رشته کدگذاری شده با base64 در پروفایلهای GitHub است که بدافزار آن را میخواند.

GrewApacha پروفایل های LiveJournal و Quoraرا به عنوان سرورهای فرماندهی و کنترل مورد استفاده قرار میدهد.

بکدور PlugY از طریق بکدور CloudSorcerer دانلود میشود و دارای مجموعهای از فرمانهای نسبتا زیاد است و از سه پروتکل مختلف برای برقراری ارتباط با سرور فرماندهی و کنترل پشتیبانی میکند. کد آن مشابه کد بکدور DRBControl (معروف به Clambling) میباشد که توسط چندین شرکت به APT27 نسبت داده میشود.

شما میتوانید این گزارش را بصورت کامل از اینجا و اینجا مطالعه کنید.

۲. BlindEagle از تکنیکهای بارگذاری جانبی DLL استفاده میکند

محققان کسپرسکی در ماه آگوست گزارشاتی را در خصوص حملات جدید یک گروه APT به نام Blind Eagle ارائه کردند. این گروه حداقل از سال 2018 سازمانهای دولتی، موسسات مالی، انرژی، نفت، گاز و سایر صنایع را در آمریکای لاتین مورد هدف قرار میدهد.

Blind Eagle از نظر تاکتیک، تکنیک، متدها (TTP) و آرتیفکت مورد استفاده در این حملات، مشابه حملات قبلی خود است، اما توسعه دهندگان این گروه تکنیک بارگذاری جانبی DLL را به toolkit خود اضافه کردهاند.

این حمله با یک ایمیل فیشینگ آغاز میشود که به عنوان حکم دادگاه یا احضاریه به یکی از سازمانهای قضایی کلمبیا ارسال شده بود. فایل پیوست، یک سند PDF یا Wordمیباشد که حاوی لینک مخرب است. مهاجمان با متقاعد ساختن قربانی به کلیک بر روی لینک برای دانلود اسناد مربوط به احضاریه، زنجیره نفوذ خود را فعال میکنند.

این اسناد درحقیقت، یک فایل ZIP محافظت شده با پسورد میباشند که حاوی فایل اجرایی است و مسئول آغاز فرآیند نفوذ از طریق بارگذاری جانبی DLL میباشد. فایل ZIP همچنین شامل فایلهای مخرب مختلفی است که در زنجیره نفوذ استفاده خواهند شد.

یکی از آنها حاوی یک لودر مخفی به نام HijackLoader است که پیلود نهایی را دانلود و رمزگشایی میکند. این لودر گونهای از AsyncRAT یک از تروجان دسترسی از راه دور (RAT) است که توسط BlindEagle در حملات قبلی استفاده شده است.

اطلاعات بیشتر خصوص این حمله، تاکتیکها، تکنیکها و متدهای مورد استفاده توسط این گروه APT را میتوانید از اینجا مطالعه کنید.

۳. Tropic Trooper از سازمانهای دولتی خاورمیانه جاسوسی میکند

گروه تهدید کننده سایبری Tropic Trooper از سال 2011 فعالیت خود را آغاز کرده و صنایع دولتی، پزشکی، حمل و نقل و فناوری های پیشرفته واقع در تایوان، فیلیپین و هنگ کنگ را مورد هدف قرار میدهد.

Tropic Trooper در ژوئن 2023 مجموعهای از حملات را با هدف نفوذ به سازمانهای دولتی در خاورمیانه به انجام رساند.

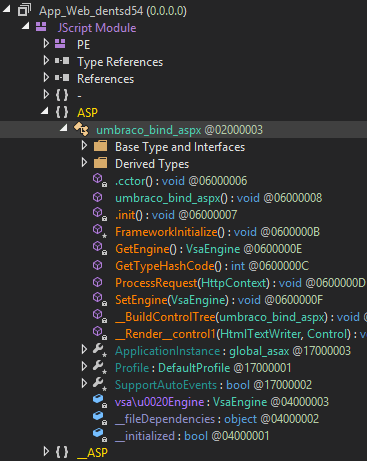

محققان کسپرسکی در ژوئن سال جاری زمانی از این تهدید آگاه شدند که سیستم تله متری آزمایشگاه کسپرسکی چندین بار در مورد نوع جدیدی از وب شل China Chopper در یک وب سرور عمومی اخطار داد.

China Chopper یک ایمپلنت مخرب است که توسط بسیاری از مهاجمان چینی زبان استفاده میشود. سرور میزبان آسیب پذیر یک CMS (سیستم مدیریت محتوا) به نام Umbraco را نصب کرده بود. Umbracoیک پلتفرم انتشار محتوای منبع باز CMS میباشدکه به زبان C# نوشته شده است. کامپوننت وب شل شناسایی شده به عنوان یک ماژول .NET برای Umbraco CMS کامپایل شده است.

محققان پس از تلاش برای یافتن آبجکت مشکوک در این سرور عمومی، چندین مجموعه بدافزار را کشف کردند که در میان آنها ابزارهایی برای post-exploitation یا فرآیند پس از اکسپلویت قرار داشت که با اطمینان متوسط میتوان به این نفوذ نسبت داد.

۴. پیوندهایی بین گروههای تهدید کنند سایبری Twelve و BlackJac

اطلاعات واقعی یک سری افراد حقیقی در بهار سال 2024 در کانال تلگرام -=TWELVE=- منتشر شد. این کانال بلافاصله به دلیل نقض شرایط استفاده از پیام رسان مسدود گردید و این گروه برای چندین ماه غیر فعال باقی ماند. با این حال، در طول بررسی حملهای که در اواخر ژوئن رخ داد متدهایی مشابه با تکنیکهای Twelve و استفاده از سرورهای C2 مرتبط با این گروه شناسایی شدند.

گروه Twelve در آوریل سال 2023 در پی درگیری میان روسیه و اوکراین ایجاد شد و از آن زمان تاکنون سازمانهای دولتی روسیه را مورد نفوذ قرار میدهد. این گروه در رمزگذاری و حذف دادههای قربانیان خود تخصص دارد که نشان میدهد هدف اصلی گروه ایجاد حداکثر آسیب است. Twelve همچنین اطلاعات محرمانه را از سیستمهای قرباینان میرباید و در کانال تلگرام خود منتشر میکند.

Twelve زیرساختها و ابزارهای قانونی و TTP (تاکتیک ها، تکنیک ها و متدها) را با گروه باج افزار DARKSTAR (که قبلا Shadow یا COMET نامیده میشد) به اشتراک میگذارد. این موضوع نشان میدهد آنها متعلق به یک سندیکا یا کلاستر هستند.

با این حال، درحالی که عملکرد و اقدامات Twelve به وضوح ماهیت هکتیویسمی دارد، DARKSTARبه مدل کلاسیک اخاذی مضاعف پایبند است. محققان آزمایشگاه کسپرسکی در گزارش سپتامبر Twelve از متد Unified Kill Chain برای تجزیه و تحلیل عملکرد این دوگروه استفاده کردند.

محققان همچنین دریافتند که TTPهای مورد استفاده این گروه شباهتهای زیادی با BlackJack دارد. BlackJack، یک گروه هکتیویسم دیگری است که در اواخر سال 2023 ظاهر شد. این گروه در کانال تلگرامی خود هدف از حملاتش را جستجوی نقاط ضعف در شبکه سازمانها و شرکتهای دولتی روسیه عنوان کرده و مسئولیت بیش از دهها حمله را برعهده گرفته است. تله متری آزمایشگاه کسپرسکی حاوی اطلاعاتی درباره سایر حملات فاش نشده است که طبق آن شاخص به دخالت BlackJack اشاره دارد.

گروه BlackJack از نرم افزارهای رایگان و منبع باز مانند ابزار ngrok برای تانلینگ، Radmin، AnyDesk و PuTTY به منظور دسترسی از راه دور به دستگاه قربانی، وایپر Shamoon و نسخه فاش شده باج افزار LockBit استفاده میکند.

این موضوع بار دیگر تایید میکند که BlackJackیک گروه هکتیویسم است که فاقد منابع معمولی گروههای APT بزرگ میباشد.

سایر بدافزارها

چگونه گروههای باج افزار حرفهای، تجارت مجرمان سایبری را تقویت میکنند؟

مجرمان سایبری که میخواهند با رمزگذاری دادهها و سپس اخاذی از آنها درآمد کسب کنند، لزوما نیازی به توسه نرم افزار ندارند. آنها میتوانند نمونهای از کد منبع بدافزار فاش شده را از وب دریافت کنند و یا باج افزار را از دارک وب خریداری کنند و به یک گروه وابسته تبدیل شوند. محققان کسپرسکی در ماههای اخیر چندین گزارش خصوصی منتشر کردهاند که دقیقا این موضوع را شرح میدهد.

IxMetro در ماه آوریل با استفاده از نوع جدید از باج افزار به نام SEXi مورد حمله قرار گرفت. همانطور که از نام این باج افزار پیداست، تمرکز این گروه بر روی سرورها و نسخههای پشتیبان VMware ESXi میباشد. سازمان های هک شده در تمام موارد، از نسخههای پشتیبانی نشده ESXi استفاده میکردند. این گروه بسته به پلتفرم (ویندوز یا لینوکس) به ترتیب باج افزار LockBit یا Babukرا روی سیستم قربانیان اجرا کرده است.

روش تماس این گروه کمی عجیب است. مهاجمان معمولاً یادداشتی با آدرس ایمیل یا نشانی وب سایت در سیستم قربانی قرار میدهند اما در این مورد، یادداشت گروه SEXi حاوی شناسه کاربری برنامه پیامرسان Session است.

این شناسه متعلق به مهاجمان بوده و در حملات مختلف SEXi یکسان میباشد که نشان میدهد این گروه غیرحرفهای بوده و مهاجمان وب سایتی برای انتشار داده های ربوده شده در شبکه TOR ندارند.

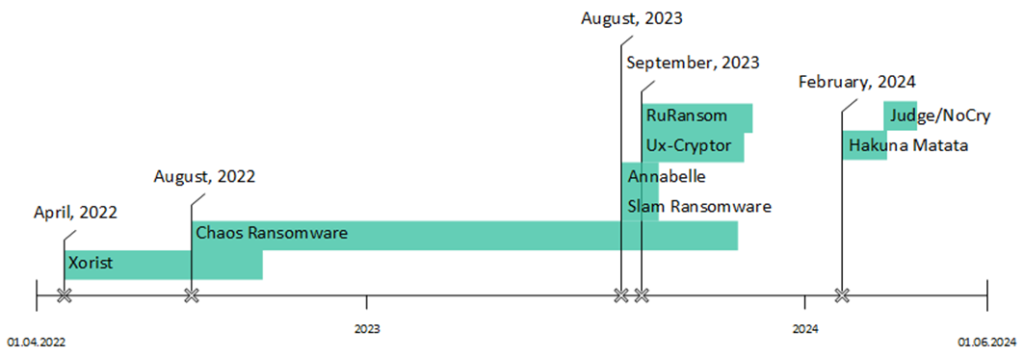

در حالی که گروه SEXi از انواع باج افزارهای شناخته شده از دو خانواده بدافزاری مختلف استفاده کرده است، گروههای دیگر این رویکرد را در سطح کاملا متفاوتی مورد استفاده قرار دادهاند Key Group، با نام مستعار keygroup777، در طول حیات نسبتا کوتاه خود (از آوریل 2022) از هشت خانواده مختلف باج افزار استفاده کرده است.

در مدت حدودا دو سالی که این گروه فعال بوده است، آنها TTPهای خود را با هر نوع باج افزار جدیدی تنظیم کردهاند. به عنوان مثال، Key Group مکانیزم تداوم دسترسی خود را همیشه از طریق رجیستری تنظیم کرده است، اما اجرای دقیق آن بر اساس نوع خانواده باج افزار، متفاوت میباشد. Key Groupاغلب اوقات برای اجرا از autorun استفاده میکند.

گروههای روسی زبان تمایل دارند خارج از روسیه فعالیت کنند اما Key Group از این قاعده مستثنی است. عملیات آنها و همچنین SEXi حرفهای و ماهرانه نیست. به عنوان مثال کانال اصلی C2 آنها مخزن GitHub است که ردیابی را بسیار ساده میکند و این گروه به جای سرور اختصاصی در شبکه TOR از تلگرام برای ارتباط استفاده میکند.

باج افزار Mallox که با نامهای Fargo، TargetCompany و Mawahelper نیز شناخته میشود، از اواسط سال 2021 فعال میباشد. عملکرد این گروه در انتقال به مدل توزیع RaaS از اواسط سال 2022 مشاهده شد.

گروه Mallox بر اخاذیهای چندگانه متمرکز است، دادههای قربانیان خود را رمزگذاری کرده و تهدید میکند که آنها را در سایتهای عمومی مبتنی بر TOR خود منتشر خواهد کرد.

اخیرا انواع لینوکسی باج افزار Mallox مشاهده است. مهاجمان از اسکریپتهای پایتون سفارشی برای تحویل پیلود و استخراج اطلاعات قربانی استفاده میکنند. بدافزار، دادههای کاربر را رمزگذاری کرده و پسوند locked. را به انتهای آنها اضافه میکند.

جالب است بدانید که Mallox تنها با گروههای روسی زبان همکاری دارد و از تازه کارها نیز استقبال نمیکند. این گروه همچنین دارای یک استراتژی در مورد نوع سازمانهایی است که مورد نفوذ قرار میدهد.

طبق این استراتژی، Mallox به سازمانهای دارای درآمد کمتر از 10 میلیون دلار، بیمارستانها و مؤسسات آموزشی حمله نمیکند. Mallox در سال 2023، دارای 16 شریک فعال بود که با یکدیگر همکاری داشتنند.

شما میتوانید این گزارشها را بصورت کامل از اینجا و اینجا مطالعه کنید.

بکدور HZ Rat برای macOS

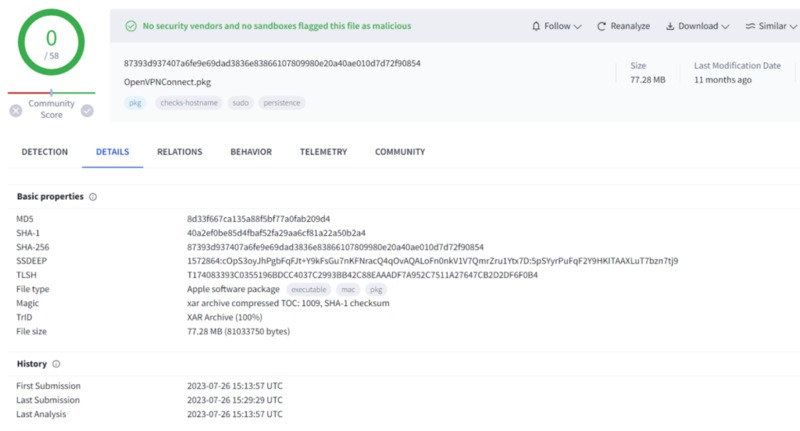

محققان آزمایشگاه کسپرسکی در ماه ژوئن نسخه macOS بکدور HZ Rat را کشف کردند. از این بکدور برای حمله به کاربران پیام رسان شرکتی DingTalk و شبکه اجتماعی و پلتفرم پیام رسان WeChat استفاده شده است. اگرچه نقطه توزیع اصلی بدافزار هنوز ناشناخته است اما محققان کسپرسکی توانستند یک پکیج نصب برای یکی از نمونه های بکدور که فایلی به نام OpenVPNConnect.pkg بود را بیابند.

نمونههای کشف شده توسط محققان کسپرسکی، تقریبا عملکرد دقیق نسخه بکدور ویندوز را تکرار میکنند و تفاوت آن فقط در پیلود بوده که به شکل اسکریپتهای شل از سرور مهاجمان دریافت میشوند.

محققان دریافتند که برخی از نسخههای بکدور با استفاده از آدرسهای IP لوکال به سرور C2 متصل میشوند، از این رو به نظر میرسد که ممکن است خود تهدید کننده مورد هدف قرار گرفته باشد و یا نشان دهنده قصد مهاجمان برای استفاده از بکدور به منظور حرکت جانبی بیشتر از طریق شبکه قربانی باشد.

اطلاعات جمع آوری شده در مورد محل کار قربانی و اطلاعات تماس او به مهاجمان اجازه میدهد تا افراد مورد علاقه را زیر نظر بگیرند و حملات آتی را با دقت بیشتری آماده سازی کنند. محققان در زمان بررسی و تحقیق دو مورد از دستورات پشتیبانی شده توسط بکدور، نوشتن فایل روی دیسک و ارسال آن به سرور را نیافتند. بنابراین اهداف کامل مهاجمان مبهم باقی ماند.

شما میتوانید این گزارش را بصورت کامل از اینجا مطالعه کنید.

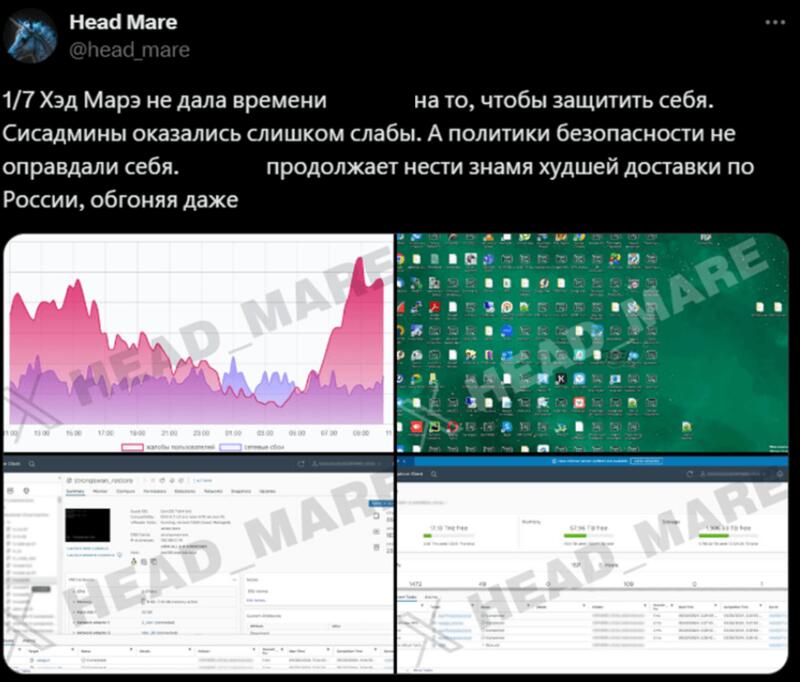

حمله گروه هکتیویسم Head Mare به شرکتهای روسیه و بلاروس

از آغاز درگیری روسیه و اوکراین گروههای هکتیویست بسیاری ظهور کردهاند که هدف اصلی آنها اغلب به دست آوردن منافع مالی نبوده، بلکه آسیب رساندن هر چه بیشتر به شرکتهای طرف مقابل درگیری است. Head Mare یکی از این گروهها است که منحصرا سازمانهای مستقر در روسیه و بلاروس را هدف قرار میدهد.

Head Mare در عین حال، برخلاف سایر گروه های مشابه از متدهای مرتبط تری برای ایجاد دسترسی اولیه استفاده می کند. بنابراین مهاجمان از آسیب پذیری اخیرا کشف شده CVE-2023-38831 در WinRAR استفاده کردند که به مهاجمان اجازه میدهد تا کد دلخواه را با استفاده از یک آرشیو ساخته شده خاص روی سیستم اجرا کنند.

این رویکرد به گروه اجازه میدهد تا با کارایی بیشتری پیلود مخرب را تحویل داده و آن را پنهان کنند. Head Mare مانند اکثر گروههای هکتیویسم یک اکانت عمومی در شبکه X دارد که در آن اطلاعاتی درباره برخی از قربانیان خود منتشر میکند.

Head Mare به بخشهای مختلف اقتصاد از جمله سازمانهای دولتی، انرژی، حمل و نقل، صنعت و سرگرمی حمله میکند. این گروه عمدتا در حملات خود از نرم افزارهای در دسترس عموم که ویژگی مشترک اکثر گروههای هکتیویسم است، استفاده میکند.

با این حال toolkit این گروه تهدید کننده شامل بدافزار سفارشی PhantomDL و PhantomCoreاست که از طریق ایمیلهای فیشینگ تحویل داده میشود. Head Mareعلاوه بر هدف اصلی آسیب رساندن به سازمانها از باج افزارهای LockBit و Babukاستفاده میکند و برای بازیابی دادههای رمزگذاری شده درخواست باج میکند.

Loki: یک ایجنت خصوصی جدید برای فریمورک محبوب Mythic

متخصصان آزمایشگاه کسپرسکی در ژوئیه 2024، یک بکدور جدید به نام Loki را کشف کردند که در چندین حمله هدفمند مورد استفاده قرار گرفته بود. مطالعه یک فایل مخرب و منبع باز نشان داد که بکدور Loki، یک نسخه خصوصی از ایجنتی (agent ) برای فریمورک منبع باز Mythic است.

بیش از ده شرکت روسی که در زمینههای مختلف از مهندسی مکانیک تا پزشکی فعال هستند، مورد حمله بکدور Loki قرار گرفتهاند. محققان این تهدید را Backdoor.Win64.MLoki نامیدند تا آن را از سایر خانوادههای بدافزار با همین نام مانند Loki Bot و Loki Locker متمایز کنند.

منشا این پروژه، فریمورک منبع باز Apfell میباشد که برای فرآیند پس از بهره برداری از سیستمهای تحت نفوذ macOS در نظر گرفته شده است.

بکدور Loki یک نسخه سازگار با Mythic برای فریمورک دیگری به نام Havoc است که تکنیک های مختلفی را برای پیچیده تر کردن تجزیه و تحلیل agent مانند رمزگذاری تصویر در حافظه، فراخوانی غیر مستقیم توابع سیستم API، جستجوی توابع API توسط هش ها و دیگر موارد به ارث برده است.

بکدور Loki برخلاف Havoc به یک لودر و DLL تقسیم می شود که اقدامات اصلی بدافزار را اجرا می کند. هر دو نسخه agent از الگوریتم هش djb2 برای مخفی کردن توابع و دستورات API استفاده میکنند، اگرچه این مورد نیز تا حدودی در نسخه Mythic پچ شده است.

محبوبیت فریمورکهای متن باز درحال افزایش است، اگرچه این فریمورکها در درجه اول یک ابزار مفید برای افزایش امنیت زیرساخت میباشند اما هکرها به طور پیوسته در حال آزمایش و استفاده فعالانه از آنها برای کنترل از راه دور دستگاه قربانیان هستند.

همچنین محققان طی تحقیقات انجام شده، نتوانستند دادههای کافی در مورد بدافزار بدست آورند تا بکدور Loki را به یک گروه شناخته شده نسبت دهند.

شما میتوانید این گزارش را بصورت کامل از اینجا مطالعه کنید.

Tusk: یک کمپین کلاهبرداری جدید برای توزیع بدافزارهای DanaBot و StealC

تحلیلگران آزمایشگاه کسپرسکی اخیرا یک کمپین کلاهبرداری به نام Tusk را با هدف سرقت ارز دیجیتال و اطلاعات شخصی کاربران ویندوز و MacOS در سراسر جهان شناسایی کردهاند. این کمپین به منظور توزیع بدافزارهایی مانند DanaBot و StealC طراحی شده است.

شواهد حاکی از آن است که هکرهای روسی زبان در پشت این حملات قرار دارند و از منابع فیشینگ، بدافزارهای رباینده اطلاعات (infistorها) و کلیپرها (clipperها) برای اهداف خود استفاده میکنند.

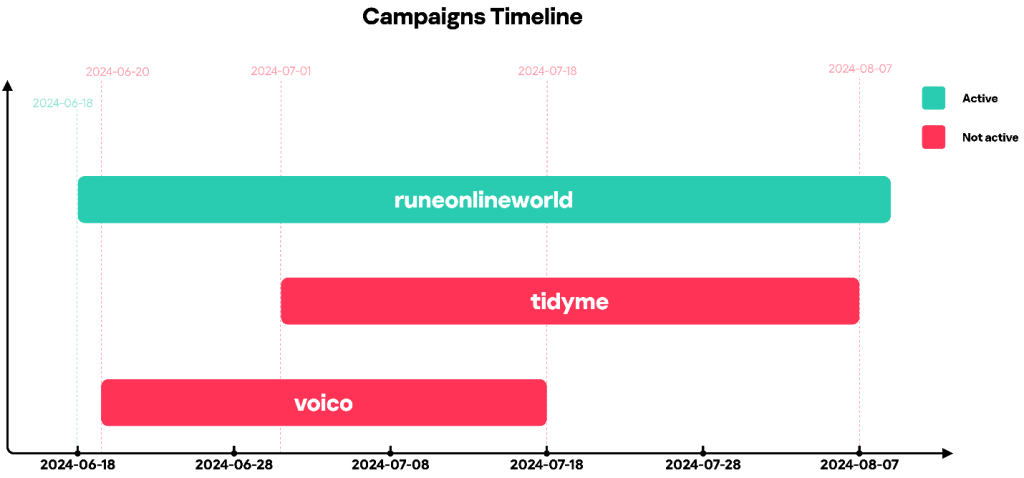

این کمپین پیچیده از چندین کمپین فرعی تشکیل شده است.کمپینهای فرعی از پروژههای قانونی الگوبرداری میکنند، نامها و برندها را کمی تغییر میدهند و از چندین حساب در رسانههای اجتماعی برای افزایش اعتبار خود استفاده میکنند.

کمپینهای فرعی فعال، میزبان دانلودر اولیه در Dropbox هستند. این دانلودر مسئول تحویل نمونههای بیشتری از بدافزار به دستگاه قربانی است که عمدتاً ربایندههای اطلاعاتی (Danabot و StealC) و کلیپرها میباشند.

این حملات زمانی آغاز میشوند که مهاجمان، قربانیان خود را به سوی سایتهای فیشینگی فریب میدهند که طراحی و اینترفیس سرویسهای مختلف قانونی را شبیه سازی کردهاند.

هکرها با استفاده از فیشینگ سعی دارند تا کاربران را فریب دهند که اطلاعات حساسی مانند دادههای لاگین را بربایند و در دارک وب به فروش برسانند و یا حتی از آنها برای دسترسی غیرمجاز به حسابهای بازی و کیف پولهای ارز دیجیتال و تخلیه مستقیم وجوه آنها استفاده کنند.

تحلیلگران آزمایشگاه کسپرسکی، تاکنون سه کمپین فرعی فعال (در زمان تجزیه و تحلیل) و 16 کمپین فرعی غیرفعال مرتبط با این فعالیت را شناسایی کردهاند.

علت نامگذاری این کمپین کلاهبرداری به Tusk، استفاده مهاجمان از کلمه “Mammoth” (ماموت) در پیامهای گزارش دانلودرهای اولیه است. ” Mammoth” کلمهای عامیانه است که توسط هکرهای روسی زبان برای اشاره به قربانیان استفاده میشود.

شما میتوانید این گزارش را بصورت کامل از اینجا مطالعه کنید.

حمله تروجان SambaSpy به کاربران ایتالیایی

محققان آزمایشگاه کسپرسکی گزارش دادهاند که در ماه می سال جاری (2024)، یک تروجان دسترسی از راه دور (RAT) به نام SambaSpy را کشف کردهاند که در حملات هدفمند علیه کاربران ایتالیایی استفاده شده است.

چیزی که این حملات را متمایز میکند این است که در مراحل مختلف زنجیره نفوذ، بررسیهایی انجام میگردد تا اطمینان حاصل شود که فقط کاربران ایتالیایی آلوده شدهاند.

این موضوع، کارشناسان را بر آن داشت تا بیشتر بررسی کنند و متوجه شوند که مهاجمان یک RAT جدید را به عنوان پیلود نهایی تحویل میدهند که کسپرسکی آن را SambaSpy نامیده است.

SambaSpyبه زبان جاوا نوشته شده و با استفاده از Zelix KlassMaster مبهم سازی شده است. خطوط کد آن رمزگذاری شده، نام کلاسها و متدهای آن مبهم میباشند و از شناسایی و تجزیه و تحلیل جلوگیری میکنند.

از قابلیتهای متعدد تروجان SambaSpy میتوان به موارد زیر اشاره کرد:

- مدیریت فایل سیستم

- مدیریت فرآیندها

- آپلود و دانلود فایلها

- کنترل وب کم (Webcam)

- عمل به عنوان کیلاگر

- مدیریت محتوای کلیپ بورد از راه دور

- گرفتن اسکرین شات

- کنترل دسکتاپ از راه دور

- ربودن دادههای لاگین مرورگر

- دانلود افزونههای اضافی در زمان اجرا

- اجرای shell از راه دور

- تعامل با قربانی

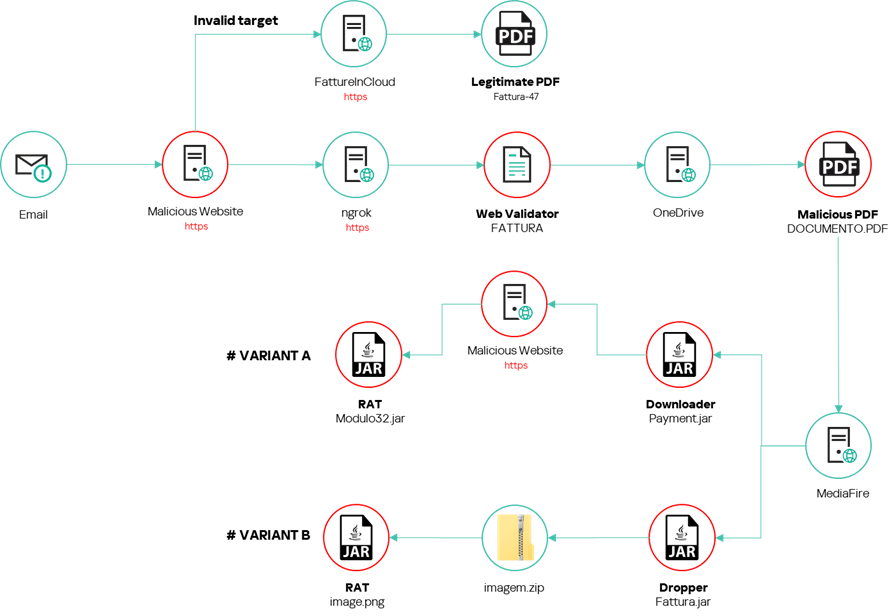

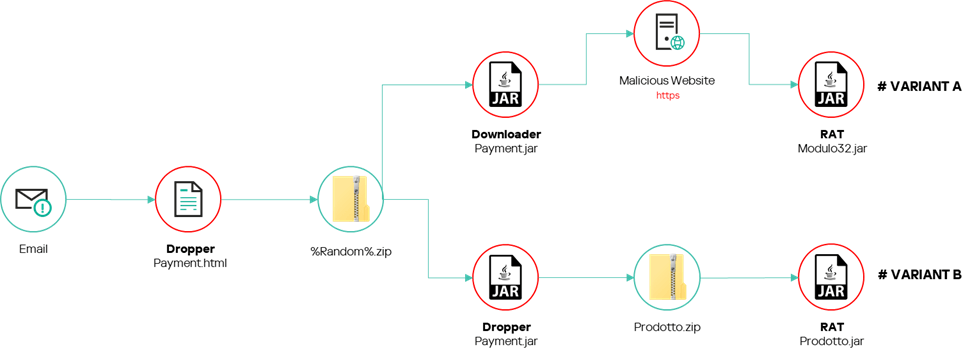

SambaSpy با ایمیلهای فیشینگ ارسال شده از سوی یک آژانس املاک ایتالیایی آغاز میشود. از قربانیان احتمالی در این ایمیل خواسته میشود تا با کلیک بر روی دکمه تعبیه شده، که در واقع یک لینک است، فاکتوری را مشاهده کنند.

هنگامی که قربانی بر روی آن کلیک میکند، به یک سرویس ابری معتبر ایتالیایی به نام Fatture In Cloud دسترسی پیدا میکند که برای مدیریت فاکتورها و قیمتها طراحی شده است.

هکرها از اعتماد کاربران نسبت به برند شرکت صادر کننده فاکتور سوء استفاده کرده و نام فرستنده، موضوع و محتوای ایمیل را به گونهای انتخاب کردهاند تا قربانی ایمیل را باز کرده و بر روی لینک مخرب کلیک کند.

کاربران سپس به یک وب سرور هدایت میشوند که در آن یک اسکریپت مخرب تنظیمات مرورگر و زبان سیستم را بررسی میکند. چنانچه کاربر از مرورگر Edge، Firefox یا Chrome با تنظیمات زبان ایتالیایی استفاده کند، به فضای ذخیرهسازی ابری OneDrive هدایت میشود که در آن یک فایل PDF مخرب میزبانی میشود.

اگر قربانیان بر روی لینکی از این سند کلیک کنند، یک دراپر (نصب کننده بدافزار) یا دانلودر به دستگاه نفوذ خواهد کرد. تفاوت این دو این است که دراپر بلافاصله یک تروجان را نصب میکند و دانلودر ابتدا کامپوننتهای لازم را از سرورهای مهاجمان دانلود میکند.

ودر (دانلودر) پیش از اجرا بررسی میکند که آیا در محیط مجازی اجرا میشود یا خیر و سپس تنظیمات زبان را بررسی خواهد کرد. چنانچه زبان سیستم ایتالیایی نباشد، بدافزار خارج میشود و اگر تمام بررسیها تایید شوند، پیلود مرحله نهایی را دانلود و اجرا میکند. زنجیرههای نفوذ SambaSpy بصورت زیر میباشند:

کارشناسان هنوز نتوانستهاند بین این کمپین و گروههای هک شناخته شده ارتباط برقرار کنند. از دادههای موجود میتوان نتیجه گرفت که هکرها به زبان پرتغالی برزیلی صحبت میکنند. آرتیفکتهای مخرب ( مانند کامنتهای موجود در کد، و پیامهای خطا) و سایتهایی که هکرها استفاده میکنند، حاوی کلماتی خاص به زبان پرتغالی برزیلی میباشند.

شما میتوانید این گزارش را بصورت کامل از اینجا مطالعه کنید.

منبع

مقالات پیشنهادی:

بکدور Loki به شرکتهای روسی نفوذ کرد!

بررسی تهدیدات موبایل در سه ماهه سوم ۲۰۲۴

چگونه باج افزار، گروه های سایبری را تقویت میکند؟

چگونه باج افزار، گروه های سایبری را تقویت میکند؟

Tusk: یک کمپین کلاهبرداری جدید برای توزیع بدافزارهای DanaBot و StealC

نوع لینوکسی جدید باج افزار Mallox بر اساس باج افزار Kryptina نوشته شده است