گروه مرتبط با کره شمالی معروف به Kimsuky (کیمسوکی) در حال تغییر تاکتیکهای خود مشاهده شده است. گروه Kimsuky اخیرا از فایلهای CHM (Compiled HTML Help یا راهنمای HTML کامپایل شده) ویندوز به عنوان بُرداری برای ارائه بدافزار به منظور جمع آوری داده های حساس استفاده کرده است.

گروه Kimsuky که حداقل از سال 2012 فعال میباشد، نهادهای واقع در کره جنوبی، آمریکای شمالی، آسیا و اروپا را مورد هدف قرار میدهد.

طبق گزارش Rapid7، زنجیره حمله از اسناد مایکروسافت آفیس، فایلهای ISO و فایلهای شورتکات ویندوز (LNK) استفاده میکند و این گروه همچنین از فایلهای CHM برای استقرار بدافزار در میزبانهای هک شده استفاده مینماید. این شرکت امنیت سایبری با استناد به شواهد مشابهی که در گذشته مشاهده شده، این فعالیت را به گروه Kimsuky نسبت داده است.

در حالی که فایلهای CHM در ابتدا برای اسناد کمکی طراحی شده بودند، برای اهداف مخرب مانند توزیع بدافزارها نیز مورد سوء استفاده قرار گرفتهاند، زیرا میتوانند هنگام باز شدن، جاوا اسکریپت را اجرا کنند.

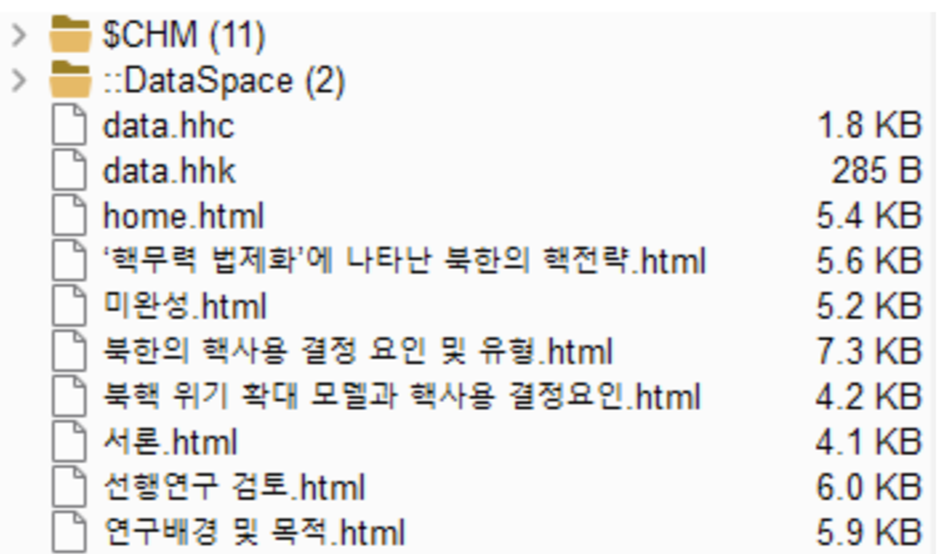

فایل CHM در یک فایل ISO، VHD، ZIP یا RAR منتشر میگردد و زمانی که باز میشود یک اسکریپت ویژوال بیسیک (VBScript) را اجرا میکند تا تداوم دسترسی را تنظیم کرده و با یک سرور راه دور به منظور دریافت پیلود مرحله بعد که مسئول جمعآوری و استخراج داده های حساس است، ارتباط برقرار کند.

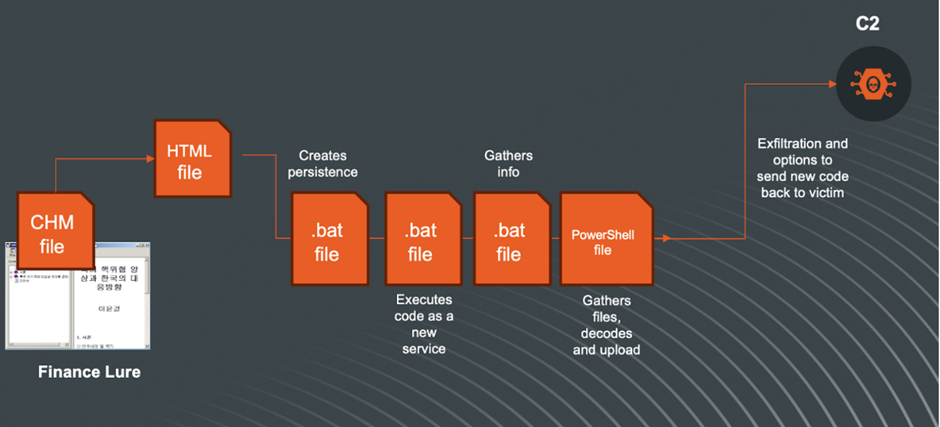

Rapid7 این حملات را ادامه دار و در حال توسعه توصیف کرد که سازمانهای مستقر در کره جنوبی را مورد هدف قرار داده است. همچنین یک زنجیره نفوذ جایگزین شناسایی شده است که از یک فایل CHM برای استقرار فایلهای batch که وظیفه جمعآوری اطلاعات را دارند و یک اسکریپت PowerShell برای اتصال به سرور C2، استفاده میکند.

نحوه عملیات و استفاده مجدد از کدها و ابزارها نشان میدهد که هکرها بصورت فعالانه از تکنیکها و تاکتیکهای خود برای جمعآوری اطلاعات از قربانیان استفاده میکنند.

این توسعه زمانی انجام شد که سیمانتک فاش کرد که هکرهای گروه Kimsuky در حال توزیع بدافزارهایی هستند که پس از نفوذ به سیستم قربانی، با استقرار یک بکدور به نام Endoor ، خواهند توانست اطلاعات حساس را از سیستم قربانی جمعآوری و یا بدافزار اضافی نصب کنند.

این یافتهها در بحبوحه تحقیقاتی که توسط سازمان ملل در مورد 58 حمله سایبری مشکوک توسط گروه های تحت حمایت کره شمالی بین سالهای 2017 تا 2023 انجام شده است، بدست آمدهاند که منجر به 3 میلیارد دلار درآمد غیرقانونی برای کمک به توسعه بیشتر برنامه تسلیحات هستهای این کشور شده است.

توانایی گروه Kimsuky برای انطباق و بهره برداری از فایل های راهنما ویندوز یادآور چشم انداز در حال تحول تهدیدات سایبری است. سازمان ها میبایست در امنیت سایبری هوشیار و فعال باقی بمانند تا در برابر چنین حملات پیچیدهای محافظت شوند. حجم بالای حملات سایبری توسط Kimsuky همچنان ادامه دارد. روندها شامل نفوذ به شرکتهای دفاعی و زنجیره های تامین است. Kimsuky به استفاده از هوش مصنوعی مولد، از جمله مدل های زبان بزرگ (LLM)، به طور بالقوه برای کدنویسی یا نوشتن ایمیلهای فیشینگ علاقه نشان داده است.