تحلیلگران آزمایشگاه کسپرسکی دریافتند که گروه SideWinder از ابزار جاسوسی جدیدی به نام StealerBot استفاده میکند. این گروه عمدتاً سازمانهای بزرگ و زیرساختهای استراتژیک را در خاورمیانه و آفریقا مورد هدف قرار میدهد، اما اکنون به نظر میرسد دامنه قربانیان آن افزایش یافته است.

گروه SideWinder که با نامهای APT-C-17، Baby Elephant، Hardcore Nationalist، Leafperforator، Rattlesnake، Razor Tiger و T-APT-04 نیز دنبال میشود، اولین بار در سال 2012 مورد توجه کارشناسان امنیت اطلاعات قرار گرفت و هنوز هم به عنوان یکی از فعالترین گروههای هک شناخته میشود.

اهداف اصلی این گروه معمولاً سازمانهای دولتی و نظامی، لجستیک، زیرساختها و شرکتهای مخابراتی، مؤسسات مالی، دانشگاهها و شرکتهای بازرگانی نفت واقع در بنگلادش، جیبوتی، اردن، مالزی، مالدیو، میانمار، نپال، پاکستان، عربستان سعودی، سریلانکا، ترکیه، امارات متحده عربی و همچنین سازمانهایی از سایر مناطق و کشورهای جنوب و جنوب شرق آسیا میباشد.

گروه SideWinder نفوذ به نهادهای دیپلماتیک افغانستان، فرانسه، چین، هند، اندونزی و مراکش را نیز در کارنامه خود دارد.

زنجیره نفوذ گروه SideWinder

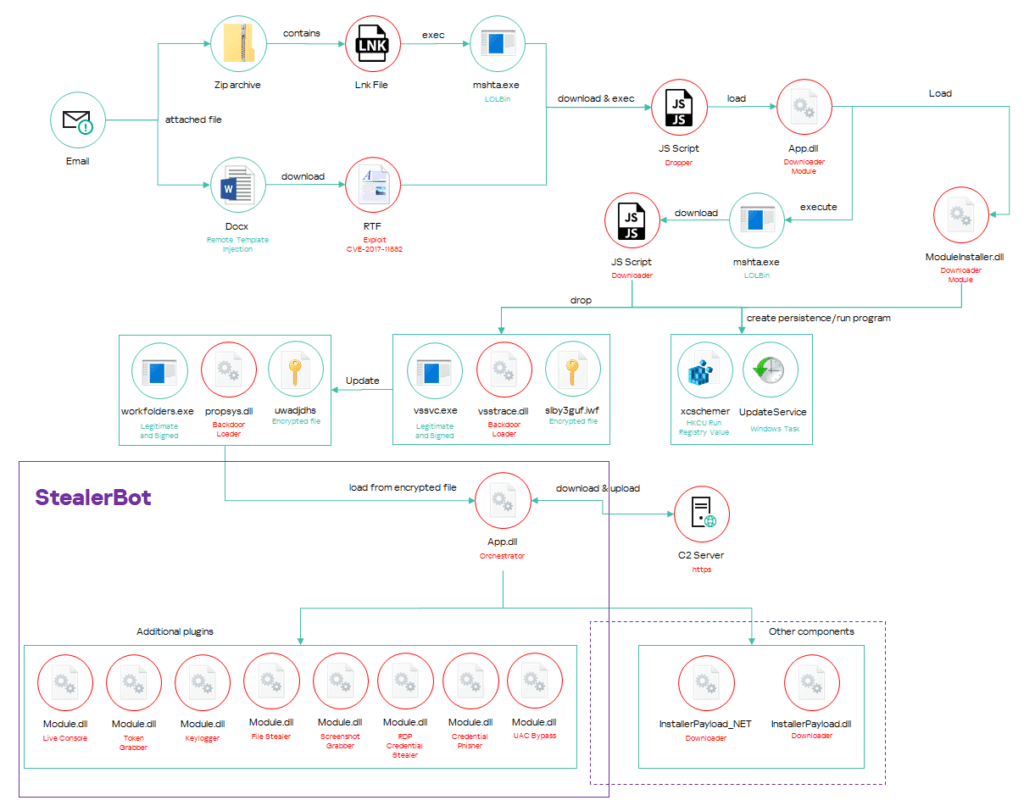

SideWinder در حملات اخیر خود، از یک زنجیره نفوذ چند مرحلهای برای ارائه یک toolkit جدید به نام StealerBot استفاده کرده است. این ابزار، یک ایمپلنت ماژولار میباشد که به طور خاص برای جاسوسی طراحی شده است.

گروه SideWinder عمدتا برای حملات خود از اسناد مخرب با سوء استفاده از آسیب پذیریهای آفیس وگاهی اوقات نیز از فایلهای LNK، HTML و HTAتوزیع شده در آرشیوها استفاده میکند. این اسناد اغلب حاوی اطلاعاتی از وبسایتهای معروف میباشند تا آنها را قانونی جلوه دهند و قربانی را متقاعد سازند تا فایل را باز کند.

حملات اخیر این گروه با استفاده از یک ایمیل فیشینگ هدفمند آغاز میشود که دارای یک فایل ZIP پیوست شده است. این فایل ZIP حاوی یک LNK یا یک سند مایکروسافت آفیس است که یک سری دانلودر جاوا اسکریپت و دات نت را اجرا میکند تا در نهایت، بدافزار StealerBot را مستقر نماید.

تمامی اسناد از تکنیک تزریق تمپلیت از راه دور (remote template injection) برای دانلود یک فایل RTF استفاده میکنند که در یک سرور راه دور تحت کنترل مهاجم ذخیره میشود.

فایلهای RTF بهطور خاص توسط هکرها برای سوء استفاده از CVE-2017-11882، یک آسیب پذیری memory corruption در نرم افزار Microsoft Office ساخته شدهاند تا کد جاوا اسکریپت میزبانی شده در mofa-gov-sa.direct888[.]net را اجرا کنند.

از سوی دیگر، فایل LNK از ابزار mshta.exe استفاده میکند، یک باینری مختص ویندوز که برای اجرای فایلهای HTA طراحی شده است تا کد جاوا اسکریپت یکسانی را که در یک وبسایت مخرب تحت کنترل هکر، اجرا نماید.

بدافزار جاوا اسکریپت به عنوان دانلودر برای پیلود ثانویه دات نت از یک سرور (ModuleInstaller.dll) و همچنین برای استخراج یک رشته کدگذاری شده با Base64 و یک کتابخانه دات نت به نام “App.dll” که اطلاعات سیستم را جمع آوری میکند، طراحی شده است.

ModuleInstaller یک دانلودر است که برای حفظ تداوم دسترسی روی Host، اجرای یک ماژول لودر بکدور و بازیابی کامپوننتهای مرحله بعدی مورد استفاده قرار میگیرد.

هدف نهایی حملات، استقرار StealerBot از طریق ماژول لودر بکدور است که به عنوان یک ایمپلنت ماژولار پیشرفته مبتنی بر دات نت شناخته میشود.

طبق اظهارات دیمیتری گالوف، رئیس GReAT (مرکز تحقیقات و تحلیل تهدیدات جهانی) کسپرسکی، StealerBot قادر به انجام طیف وسیعی از اقدامات از جمله نصب بدافزار بیشتر، تهیه اسکرین شات، ثبت کلیدهای فشرده شده کیبورد، ربودن پسورد از مرورگرها، ذخیره دادههای لاگین RDP و ربودن فایلها میباشد.

StealerBot به مهاجمان اجازه میدهد در حالی از سیستمها جاسوسی کنند که تشخیص آن دشوار میباشد. این بدافزار طبق یک ساختار ماژولار کار میکند، جایی که هر کامپوننت عملکرد خاصی را انجام میدهد.

این ماژولها هرگز به عنوان فایل روی هارد دیسک ظاهر نشده و مستقیما در حافظه لود میشوند که این ویژگی، ردیابی آن را دشوار میکند. StealerBotکل فرآیند را کنترل میکند، با سرور مهاجمان تعامل دارد و کار ماژولهای مختلف را هماهنگ میکند.

کسپرسکی دو کامپوننت دیگر به نامهای InstallerPayload و InstallerPayload_NET را شناسایی کرده است که به عنوان بخشی از زنجیره حمله مشخص نمیشوند، اما برای نصب StealerBot و بهروزرسانی احتمالی آن یا آلوده کردن کاربر جدید استفاده میشوند.

به منظور مشاهده IoCهای این حمله به مقاله اصلی مراجعه کنید.