محققان سیسکو تالوس از اواخر سال 2023 شاهد موج جدیدی از حملات سایبری از سوی یک گروه تهدید کننده روسی به نام UAT-5647 میباشند. این گروه نوع جدیدی از بدافزار RomCom را علیه نهادهای دولتی اوکراین و لهستان به کار گرفته است.

RomCom که با نامهای Storm-0978، Tropical Scorpius، UAC-0180، UNC2596 و Void Rabisu نیز دنبال میشود از زمان آغاز فعالیت خود در سال 2022، در عملیاتهای مختلفی مانند جاسوسی، باج افزاری، اخاذی و جمعآوری اطلاعات هدفمند به کار گرفته شده است.

نسخه به روزرسانی شده بدافزار RomCom که سیسکو تالوس آن را “SingleCamper” (معروف به SnipBot یا RomCom 5.0) نامیده در آخرین سری از حملات سایبری استفاده شده است. این نسخه مستقیماً از رجیستری در حافظه بارگذاری میشود و از آدرس Loopback برای برقراری ارتباط با لودر خود استفاده میکند.

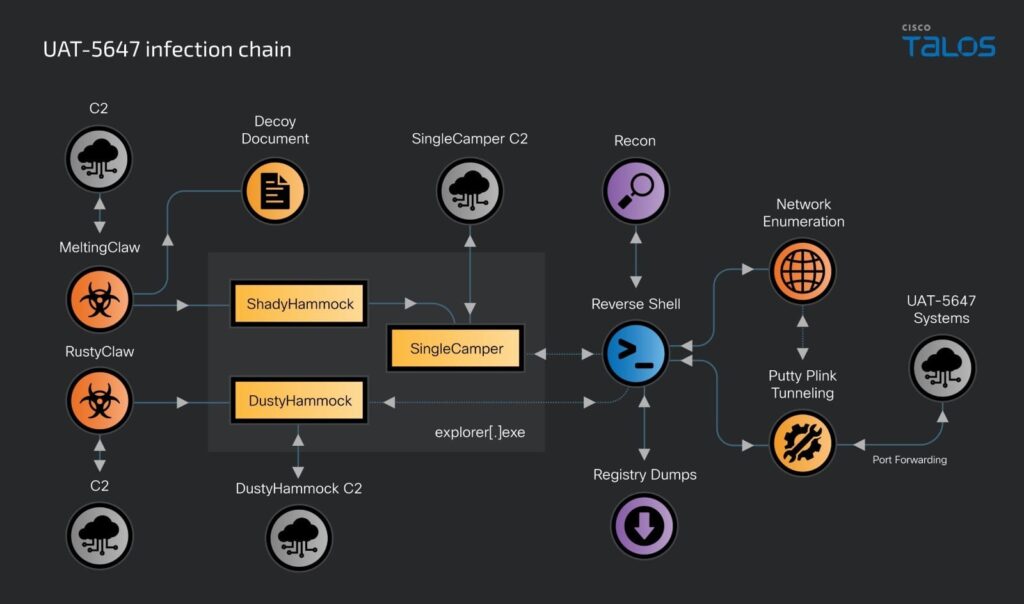

UAT-5647 همچنین ابزارهای خود را به گونه ای تکامل داده است که شامل چهار خانواده بدافزار متمایز میشود: دو دانلودر که با نامهای RustClaw و MeltingClaw دنبال میشوند؛ یک بکدور مبتنی بر RUST که DustyHammock نام دارد و یک بکدور مبتنی بر ++C که ShadyHammock نامیده میشود.

شواهد حاکی از آن است که RomCom در حال گسترش ابزار و زیرساختهای خود برای پشتیبانی از طیف گستردهای از کامپوننتهای بدافزاری است که در زبانها و پلتفرمهای مختلف مانند GoLang، C++، RUST و LUA نوشته و توسعه داده شدهاند.

RomCom در طول حرکت جانبی خود در شبکه قربانی، سعی دارد تا دستگاههای لبه شبکه را با تونل زدن اینترفیسهای داخلی به میزبانهای خارجی و از راه دور تحت کنترل UAT-5647 مورد نفوذ قرار دهد. از این رو، در صورت موفقیت آمیز بودن این حملات، شانس بیشتری برای فرار از تشخیص خواهد داشت.

ایجاد دسترسی طولانی مدت و استخراج داده حاکی از یک حمله سایبری و جاسوسی هدفمند است. احتمال میرود که نهادهای لهستانی بر اساس بررسیهای زبان صفحه کلید انجام شده توسط بدافزار مورد هدف قرار گرفته باشند.

زنجیره نفوذ بدافزار RomCom

زنجیره نفوذ RomCom شامل یک پیام فیشینگ هدفمند است که یک دانلودر متشکل از یکی از دو نوع RustyClaw (یک دانلودر مبتنی بر RUST) یا MeltingClaw (یک دانلودر مبتنی بر C++) همراه با یک سند برای قربانی ارسال میشود.

دانلودرها، راه را برای نصب دو بکدور DustyHammock و ShadyHammock هموار میکنند. بکدور DustyHammock، کامپوننت اصلی فرآیند نفوذ و برقراری ارتباط با سرور فرماندهی و کنترل (C2) میباشد.

ShadyHammock نیز یک بکدور دو طرفه است که مسئول بارگذاری و فعال سازی ایمپلنت SingleCamper بر روی یک سیستم آلوده و گوش دادن به دستورات دریافتی از یک کامپوننت مخرب دیگر میباشد.

زنجیره نفوذ را میتوان به صورت زیر به تصویر کشید:

SingleCamper، آخرین نسخه RomCom RAT، مسئول طیف گستردهای از فعالیتهای پس از نفوذ از جمله دانلود ابزار Plink برنامه PuTTY برای ایجاد تونلهای راه دور با زیرساختهای کنترل شده توسط هکر، شناسایی شبکه، حرکت جانبی در شبکه، کشف کاربر و سیستم و استخراج دادهها است.