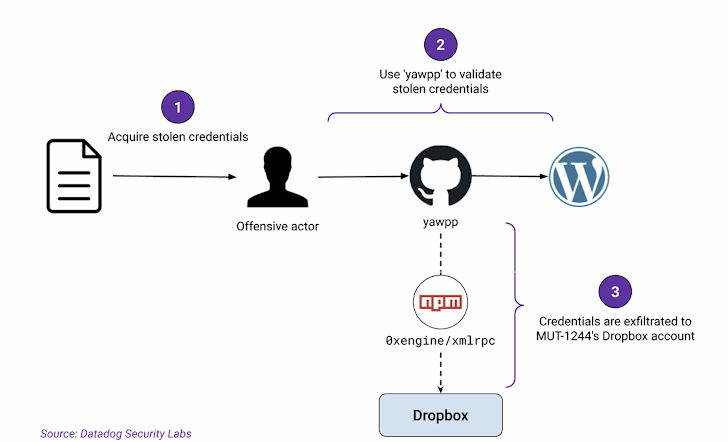

گزارش شده است که یک مخزن گیت هاب حذف شده که میزبان کد اثبات مفهوم (PoC) تروجانیزه بوده است، بیش از ۳۹۰ هزار داده لاگین را ربوده است. این مخزن که «github[.]com/hpc20235/yawpp» نام دارد، یک ابزار وردپرس برای انتشار پست در سیستم مدیریت محتوای آنلاین (CMS) را تبلیغ میکرد.

این اکانت پیش از حذف توسط گیت هاب، دارای دو اسکریپت بود؛ یکی برای اعتبارسنجی دادههای لاگین وردپرس و دیگری برای ایجاد پست با استفاده از XML-RPC API. پروژه yawpp گیت هاب با انتشار PoCهای مخرب و نفوذ به سیستم قربانیان؛ دادههای لاگین را ربوده و به یک حساب Dropbox تحت کنترل مهاجم منتقل میکرد.

این ابزار کدهای مخرب را در قالب یک پکیج npm آلوده به نام @0xengine/xmlrpc که حاوی همان بدافزار بود، منتشر میکرد. این بدافزار ابتدا در اکتبر 2023 به عنوان یک سرور XML-RPC مبتنی بر جاوا اسکریپت و کلاینت Node.js در npm منتشر شد. این کتابخانه دیگر هم اکنون برای دانلود در دسترس نیست و حذف شده است.

این رخداد که در 13 دسامبر 2024 گزارش شد، بخشی از یک حمله گستردهتر است که به گروه تهدید کننده MUT-1244 نسبت داده میشود. این گروه در سوء استفاده از آسیب پذیریهای شناخته شده و انجام حملات فیشینگ برای سرقت اطلاعات حساس از اهداف مختلف از جمله محققان امنیتی و کارشناسان تست نفوذ، فعال میباشد.

جای تعجب نیست که محققان امنیتی، یک هدف جذاب برای هکرها از جمله گروههای تحت حمایت کره شمالی باشند، چرا که نفوذ به سیستم آنها میتواند منجر به استخراج دادههای حساسی همچون کلیدهای خصوصیSSH ، کلیدهای دسترسی AWS و سایر دادههای سازمانی شود.

در سالهای اخیر، روندی پدیدار شده است که در آن مهاجمان تلاش میکنند تا از افشای آسیب پذیریها برای ایجاد مخازن GitHub با استفاده از پروفایلهای ساختگی و جعلی استفاده کنند. این اکانتها و مخازن جعلی مدعی هستند که میزبان PoCهای آسیب پذیریهای مورد نظر میباشند اما در واقع PoC ارائه شده، حاوی کدهای مخربی است که برای سرقت داده طراحی شدهاند. برخی اکانتها حتی اکسپلویتهای ادعایی خود را به کاربران دیگر میفروشند.

حملات انجام شده توسط MUT-1244 نه تنها شامل استفاده از مخازن گیت هاب تروجانیزه شده بوده است، بلکه حملاتب را با ارسال ایمیلهای فیشینگ پیش برده شده است. هر دو متد، بستری برای تحویل پیلود مرحله دوم به قربانی بودند که قادر به استقرار یک ماینر ارز دیجیتال و همچنین سرقت اطلاعات سیستم، کلیدهای SSH خصوصی، متغیرهای محیطی و محتوای فولدرهای خاص (به عنوان مثال ، ~/.aws) به File.io میباشد.

اقدامات پیشگیرانه:

- استفاده از احراز هویت دو مرحلهای (2FA): مدیران سایتهای وردپرسی میبایست ورود به سایت را به کمک کدهای OTP یا ابزارهای احراز هویت دو مرحلهای امنتر کنند.

- بررسی افزونهها و قالبها: همیشه افزونهها و قالبهای وردپرس را از منابع رسمی و معتبر دانلود کنید و از نصب افزونههای ناشناخته بپرهیزید.

- بهروزرسانی مداوم: وردپرس، افزونهها و قالبها باید همیشه به آخرین نسخه بهروزرسانی شوند.

- رمز عبور قوی: رمزهای عبور باید پیچیده، غیرقابل حدس و منحصر به فرد باشند.

- مانیتورینگ لاگها: بررسی لاگهای ورود به سیستم میتواند فعالیتهای غیرمجاز را شناسایی کند.

اقدامات اصلاحی برای سایتهای آسیبدیده:

- تغییر رمز عبور تمام کاربران: مدیران بایستی فوراً تمام رمزهای عبور را تغییر دهند.

- بررسی امنیتی جامع: یک اسکن امنیتی برای شناسایی بدافزارها یا کدهای مشکوک انجام شود.

- اطلاعرسانی به کاربران: چنانچه اطلاعات کاربران فاش شده است، باید به آنها هشدار داده شود.