محققان امنیت سایبری یک خانواده باج افزار مبتنی بر هوش مصنوعی (AI) به نام FunkSec را شناسایی کردهاند که از اواخر سال ۲۰۲۴ آغاز به کار کرده و تا به امروز بیش از ۸۵ قربانی داشته است. FunkSec قربانیان را با استفاده از تاکتیکهای اخاذی مضاعف، ترکیب سرقت و رمزگذاری دادهها، ملزم به پرداخت باج میکند.

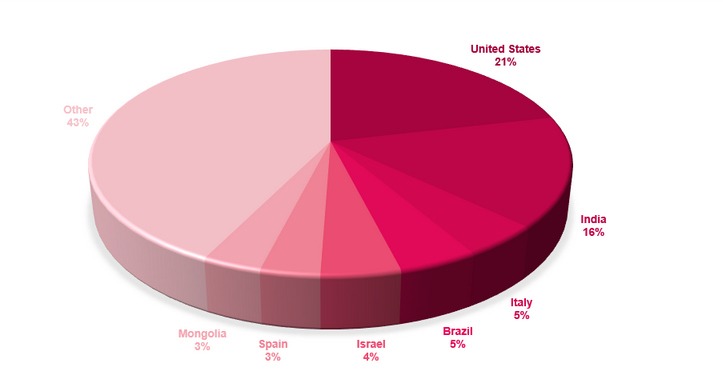

این تاکتیک به مهاجمان امکان میدهد تا هم از طریق رمزگذاری اطلاعات و هم از طریق تهدید به افشای اطلاعات حساس، فشار بیشتری به قربانی وارد کنند. اکثر قربانیان این بدافزار در ایالات متحده، هند، ایتالیا، برزیل، اسرائیل، اسپانیا و مغولستان واقع شدهاند.

نکته قابل توجه اینجاست که گروه تهدید کننده FunkSec، رقمهای غیرمعمول و پایینی (گاهی حدود ۱۰ هزار دلار و حتی کمتر) را به عنوان باج درخواست میکند و گاهی دادههای ربوده شده را با قیمتهای پایینتر به اشخاص ثالث میفروشد.

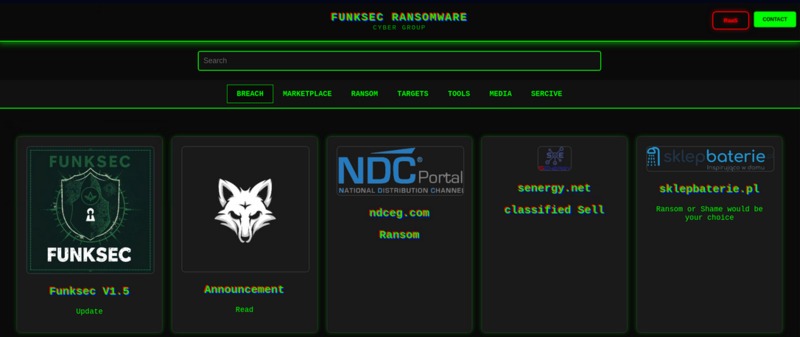

FunkSec، سایت افشای داده(DLS) خود را در دسامبر ۲۰۲۴ راه اندازی کرد تا عملیات باج افزار خود را متمرکز سازد و بتواند اخبار هک خود را منتشر کند. FunkSec یک ابزار سفارشی برای انجام حملات انکار سرویس توزیع شده (DDoS) و یک باج افزار سفارشی به عنوان بخشی از یک مدل باج افزار به عنوان سرویس (RaaS) است.

تجزیه و تحلیل Check Point از فعالیت این گروه نشان میدهد که ممکن است این نفوذها احتمالاً کار هکرهای مبتدی و تازه واردی باشد که به دنبال شهرت طلبی با استفاده مجدد از اطلاعات فاش شده از افشای اطلاعات قبلی مرتبط با هکتیویست هستند.

طبق گفته شرکت امنیت سایبری Halcyon، گروه FunkSec به این دلیل قابل توجه است که هم به عنوان یک گروه باج افزار و هم واسطه داده یا data broker عمل میکند و دادههای ربوده شده را بین خریداران علاقه مند، به قیمت هزار تا پنج هزار دلار عرضه میکند.

Data Broker به شرکت یا فردی گفته میشود که اطلاعات شخصی، تجاری یا عمومی را جمعآوری و پردازش میکند و سپس آنها را به دیگران میفروشد و یا به اشتراک میگذارد. این اطلاعات معمولاً از منابع مختلفی جمعآوری میشوند، از جمله پایگاههای داده عمومی، رسانههای اجتماعی، وبسایتها، خریدهای آنلاین، دستگاهها، و حتی اطلاعات عمومی موجود در اینترنت.

شواهد حاکی از آن است که برخی از اعضای این گروه RaaS در فعالیتهای هکتیویستی شرکت دارند و این نکته، تاکیدی بر کمرنگتر شدن مرزهای بین هکتیویست و جرایم سایبری میباشد. گروه FunkSec همچنین اعلام کرده است که خواهان نفوذ به هند و ایالات متحده و پیوستن به جنبش آزادی فلسطین است و تلاش میکند تا با سازمانهای هکتیویستی که مختل شدهاند مانند Ghost Algeria وCyb3r Fl00d همکاری کند.

برخی از عوامل تهدید کننده معروف مرتبط با FunkSec به شرح زیر میباشند:

- یک تهدید کننده مشکوک الجزایری به نام Scorpion (با نام مستعار DesertStorm) که گروه FunkSec را در انجمنهای زیرزمینی مانند انجمن Breached تبلیغ کرده است.

- گروه El_farado که پس از ممنوع شدن DesertStorm در انجمن Breached به چهره اصلی تبلیغ کننده FunkSec تبدیل شده است.

- گروه XTN، همدست احتمالی که در یک سرویس مرتب سازی دادهها به صورت ناشناخته دخیل است.

- Blako که توسط DesertStorm در کنار El_farado تگ شده است.

- Bjorka، یک هکتویست ناشناخته اندونزیایی که از نام مستعار خود برای افشای اطلاعات منتسب به FunkSec در انجمنهای دارک نت استفاده میکند که نشان دهنده ارتباط ضعیف یا تلاش آنها برای جعل هویت FunkSec میباشد.

این احتمال که گروه FunkSec ممکن است در فعالیتهای هکتیویستی شرکت کند با وجود ابزارهایی برای حملات DDoS و همچنین ابزارهای مربوط به کنترل دسکتاپ از راه دور (JQRAXY_HVNC) و ایجاد رمز عبور (funkgenerate) وجود دارد.

به گفته Check Point، توسعه ابزارهای این گروه از جمله مکانیزم رمزگذاری، احتمالا با کمک هوش مصنوعی انجام شده است که احتمال دارد علی رغم فقدان آشکار تخصص فنی توسعه دهنده، به تکرار سریع آنها کمک کرده باشد.

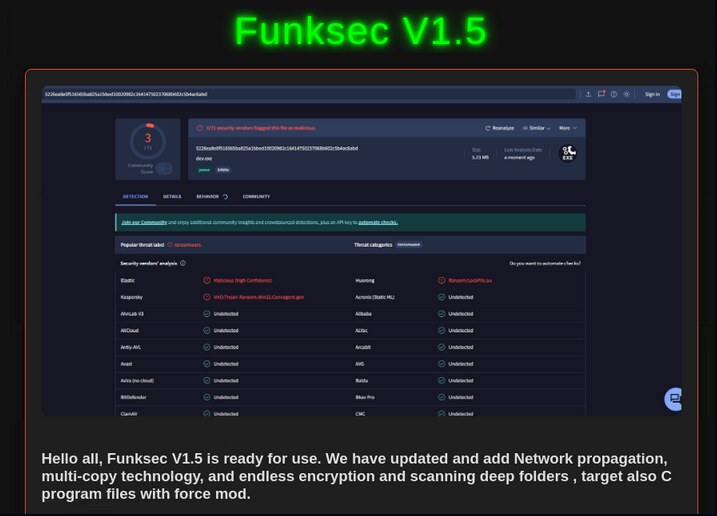

آخرین نسخه باج افزار با نام FunkSec V1.5 به زبان Rust نوشته شده و آرتیفکت آن از الجزایر در پلتفرم VirusTotal آپلود شده است.

بررسی نسخههای قدیمیتر بدافزار نشان میدهد که در یادداشتهای باج افزار به FunkLocker و Ghost Algeria اشاره شده است. اغلب این نمونهها از الجزایر و احتمالا توسط خود سازنده آپلود شدهاند که نشان میدهد تهدید کننده اهل این کشور میباشد.

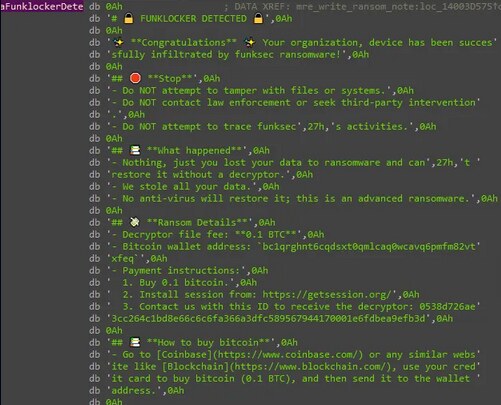

باینری باج افزار به گونهای پیکربندی شده است که به صورت بازگشتی روی همه دایرکتوریها تکرار میشود و فایلهای قربانی را رمزگذاری میکند، اما قبل از انجام این کار باید سطح دسترسی خود را افزایش دهد و اقداماتی را برای غیرفعال سازی کنترلهای امنیتی، حذف بک آپهای کپی shadow و خاتمه لیست هاردکد شده فرآیندها و سرویسها به انجام رساند.

این سرویسها عبارتند از: chrome.exe، firefox.exe، msedge.exe، explorer.exe، outlook.exe، vlc.exe، spotify.exe، skype.exe، discord.exe، steam.exe، java.exe، python.exe، ،node.exe، cmd.exe، powershell.exe، taskmgr.exe، wmplayer.exe، tscon.exe، notepad.exe، spooler، Bits، Dnsclient، lanmanworkstation، winmgmt، netsh، Iphlpsvc، Wuauserv، RemoteAccess، ShellHWDetection، SCardSvr، TrkWks، wscsvc، CryptSvc، msiserver، MpsSvc، defragsvc، upnphost ،WindowsUpdate، srservice، wsmprovhost، AppIDSvc، AudioEndpointBuilder، Schedule، eventlog، PlugPlay، Netman، bthserv، ShellExperienceHost، SMB و WinDefend.

سرگی شیکویچ، مدیر گروه تحقیقات اطلاعات تهدید Check Point در بیانیهای اعلام کرد، سال 2024، سال بسیار موفقی برای گروههای باج افزاری بوده است و به موازات آن درگیریهای جهانی نیز به فعالیت گروههای مختلف هکتیویست دامن زده است.

FunkSec گروه جدیدی است که درماه دسامبر با تبدیل شدن به فعالترین گروه باج افزاری، مرزهای بین هکتیویست و جرایم سایبری را کمرنگ کرده است. FunkSec با توجه به اهداف سیاسی و انگیزه مالی خود، از هوش مصنوعی و دادههای فاش شده قدیمی برای ایجاد یک برند جدید باج افزار استفاده کرده است، اگرچه موفقیت واقعی عملکرد آنها بسیار مشکوک است.

از آنجایی که FunkSec در این خط مبهم بین هکتیویسم و جرایم سایبری به فعالیت خود ادامه میدهد، سؤالات مهمی در مورد صحت ادعاهای آنها و تهدید کلی آنها در چشمانداز در حال تحول حملات باجافزار ایجاد میکند.

اقدامات پیشگیرانه:

- پشتیبانگیری منظم از دادهها: پشتیبانگیری از دادهها و ذخیره آنها در یک مکان امن (خارج از شبکه اصلی یا به صورت آفلاین) میتواند از از دست رفتن اطلاعات جلوگیری کند. این فایلها پشتیبان میبایست بهطور منظم به روزرسانی شوند تا در صورت حمله، امکان بازیابی دادهها فراهم شود.

- استفاده از ابزارهای امنیتی پیشرفته: نصب و بهروزرسانی ابزارهای ضدباجافزار و فایروال برای شناسایی و مسدود کردن تهدیدات، از اهمیت زیادی برخوردار است. خوشبختانه برخی ابزارهای امنیتی از هوش مصنوعی برای شناسایی تهدیدات استفاده میکنند.

- آموزش کاربران: بسیاری از باجافزارها از طریق ایمیلهای فیشینگ و پیوستهای مخرب وارد سیستمها میشوند. آموزش کارکنان برای شناسایی ایمیلها یا لینکهای مشکوک، میتواند به کاهش احتمال آلوده شدن به باجافزار کمک کند.

- مدیریت دسترسی و شناسایی نفوذ: استفاده از سیستمهای مدیریت دسترسی برای محدود کردن دسترسی به دادههای حساس و نظارت بر فعالیتهای مشکوک در شبکه میتواند به شناسایی و متوقف کردن حملات پیش از انجام هرگونه آسیب کمک کند.

- استفاده از رمزگذاری دادهها: رمزگذاری دادهها بهویژه در سیستمهای ذخیرهسازی و انتقال اطلاعات میتواند از دسترسی مهاجمان به دادهها پس از سرقت آنها جلوگیری کند.

- استراتژیهای واکنش به بحران: داشتن یک برنامه از پیش تعیین شده برای واکنش به حملات سایبری، از جمله نحوه ارتباط با مقامات، تعیین اقدامات مقابلهای و بازیابی دادهها، میتواند سرعت و کارایی پاسخگویی به بحران را افزایش دهد.