گروه Lazarus که به کره شمالی نسبت داده میشود، اخیراً در یک کمپین مهندسی اجتماعی (Social Engineering) شناسایی شده که در آن سه نوع بدافزار چندسکویی (Cross-platform) با نامهای زیر توزیع میشود:

🐸 PondRAT

🌲 ThemeForestRAT

📦 RemotePE

بر اساس گزارشی از تیم Fox-IT وابسته به شرکت NCC Group، این حمله در سال 2024 یک سازمان فعال در حوزه مالی غیرمتمرکز (DeFi) را هدف قرار داده و نهایتاً منجر به آلودگی سیستم یکی از کارکنان شده است.

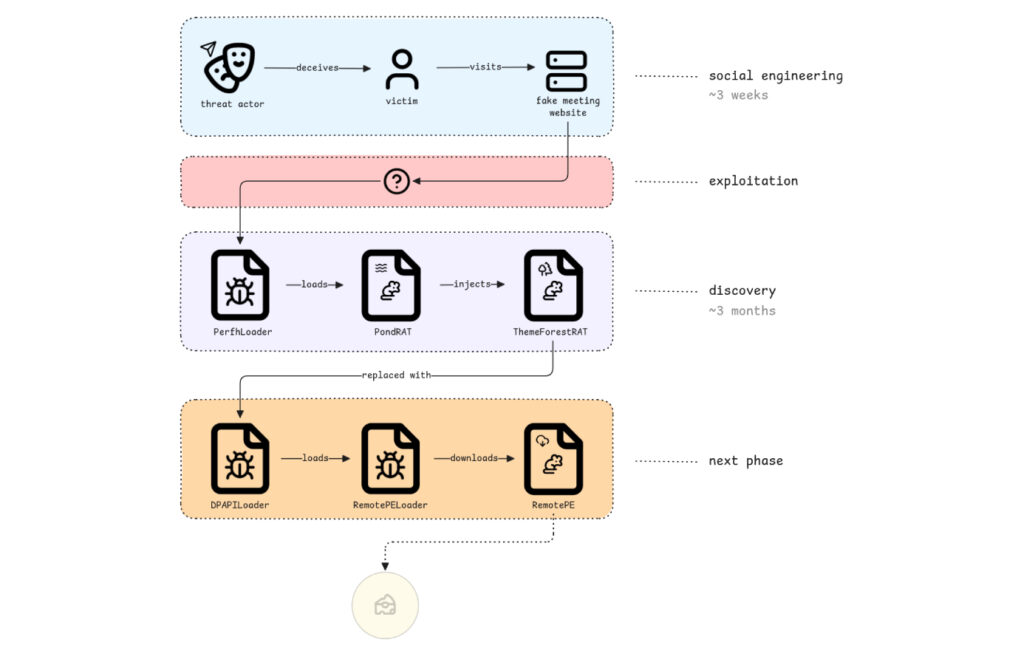

🧠 مراحل حمله و پیشروی در شبکه گروه Lazarus

تحلیلگران Fox-IT (یون ژنگ هو و میک کومن) میگویند:

“حمله از نقطهای آغاز شد که مهاجم کنترل شبکه را به دست گرفت و از ترکیبی از RATها و ابزارهای دیگر برای جمعآوری اطلاعات، سرقت رمز عبور و برقراری اتصال پروکسی استفاده کرد. سپس به یک RAT پنهانکارتر مهاجرت کرد که احتمالاً نشاندهنده ورود به فاز بعدی حمله بود.”

💬 فریب از طریق چت تلگرام و سایتهای جعلی

زنجیره حمله با جعل هویت یکی از کارکنان یک شرکت تریدینگ در تلگرام آغاز شد. مهاجم با استفاده از سایتهای جعلی شبیه Calendly و Picktime تلاش کرد تا قربانی را به تنظیم یک جلسه ترغیب کند.

🐛 بدافزار PondRAT و ابزارهای همراه

با اینکه مسیر دسترسی اولیه بهطور دقیق مشخص نشده، مهاجمان از لودری به نام PerfhLoader برای اجرای PondRAT استفاده کردند. این بدافزار نسخهای سادهشده از POOLRAT (معروف به SIMPLESEA) است.

طبق بررسیها، شواهدی وجود دارد که نشان میدهد در این حمله ممکن است از یک آسیبپذیری روز-صفر (Zero-Day) در مرورگر Chrome استفاده شده باشد.

همراه با PondRAT، ابزارهای زیر نیز اجرا شدهاند:

📸 Screenshotter (ثبت تصویر از صفحه)

🎹 Keylogger (ضبط کلیدهای فشردهشده)

🔐 سرقت رمزهای عبور و کوکیهای کروم

🛠️ Mimikatz (برای استخراج رمز عبورها)

🌀 ابزارهای پروکسی مانند FRPC, MidProxy و Proxy Mini

🧪 عملکرد RATها در حمله گروه Lazarus

✅ PondRAT

RAT سادهای که امکان خواندن/نوشتن فایلها، اجرای پردازشها و اجرای Shellcode را برای مهاجم فراهم میکند. این بدافزار از سال 2021 فعال بوده و با استفاده از پروتکل HTTP(S) با سرور فرماندهی (C2) ارتباط برقرار میکند.

✅ ThemeForestRAT

این RAT در حافظه اجرا میشود (memory-resident) و قابلیتهای پیشرفتهای مثل موارد زیر دارد:

بررسی نشستهای Remote Desktop (RDP)

ارتباط با C2 برای دریافت حدود ۲۰ دستور مختلف از جمله:

لیست و مدیریت فایلها/دایرکتوریها

اجرای دستورات

بررسی اتصال TCP

Timestomping (تغییر زمان فایل)

دریافت لیست پردازشها

Shellcode Injection

ایجاد فرآیندهای جدید

خوابیدن برای بازه زمانی مشخص (Hibernate)

جالب است بدانید ThemeForestRAT شباهتهایی با بدافزار RomeoGolf دارد که گروه Lazarus در حمله مخرب به Sony Pictures در سال 2014 استفاده کرده بود.

🧬 RemotePE: مرحله نهایی و پیشرفته

بدافزار RemotePE توسط یک لودر به نام RemotePELoader از سرور C2 دریافت میشود که خود نیز توسط DPAPILoader بارگذاری میشود. این بدافزار که با زبان C++ نوشته شده، یک RAT پیچیدهتر است که احتمالاً برای اهداف باارزش (High-Value Targets) در نظر گرفته شده.

🧾 جمعبندی

به گفته Fox-IT:

“PondRAT یک RAT ابتدایی است و انعطافپذیری زیادی ندارد، اما بهعنوان payload اولیه هدف خود را محقق میکند. برای عملیات پیچیدهتر، مهاجمان از ThemeForestRAT استفاده کردهاند که عملکرد گستردهتری داشته و بهدلیل اجرا در حافظه، مخفیانهتر عمل میکند.”

📌 نکات کلیدی برای تیمهای امنیت سایبری:

⚠️ افزایش آگاهی نسبت به حملات مهندسی اجتماعی در پلتفرمهایی مانند تلگرام

🔐 نظارت بر ارتباطات مشکوک HTTP/S در شبکه

📊 بررسی رفتار حافظه برای کشف RATهای memory-resident

🛡️ بهروزرسانی مرورگرها برای جلوگیری از سوءاستفاده از آسیبپذیریهای Zero-Day