هکرها و توسعه دهندگانی که در پشت بدافزار رباینده اطلاعات Rhadamanthys (رادامانتیس) قرار دارند، ویژگیهای پیشرفته جدیدی را به این بدافزار افزودهاند، از جمله استفاده از هوش مصنوعی ([1]AI) برای تشخیص کاراکتر نوری ([2]OCR) به عنوان بخشی از آنچه که “تشخیص تصویر عبارت Seed ” نامیده میشود.

عبارت Seed یا Seed Phrase، مجموعهای از کلمات تصادفی است که دادههای مورد نیاز برای دسترسی یا بازیابی ارز دیجیتال را ذخیره میکند.

Seed Phrase توسط کیف پولهای ارز دیجیتال تولید میشود و برای ایمنی داراییهای دیجیتال بسیار مهم است. ضروری است که Seed Phrase را ایمن و خصوصی نگه دارید زیرا میتوان از آن برای دسترسی مجدد به کیف پول ارز دیجیتال استفاده کرد.

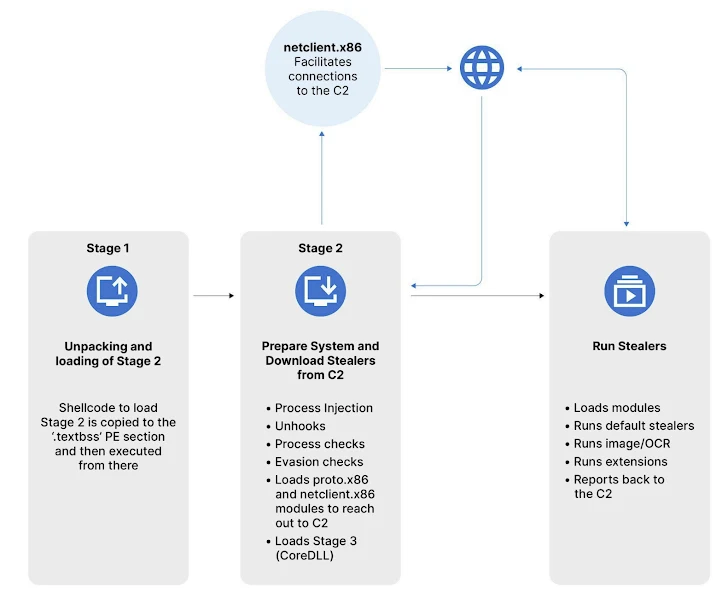

گروه Insikt Recorded Future در تجزیه و تحلیل نسخه 0.7.0 این بدافزار گفته است که هوش مصنوعی به Rhadamanthys کمک میکند تا Seed Phrase کیف پول ارز دیجیتال را از تصاویر استخراج کند و آن را به تهدیدی بسیار قوی در حوزه ارز دیجیتال تبدیل کند.

این بدافزار میتواند تصویر Seed phrase را در سمت کلاینت تشخیص دهد و آنها را برای بهرهبرداری بیشتر به سرور فرماندهی و کنترل ([3]C2) ارسال کند.

Rhadamanthys که برای اولین بار در سپتامبر 2022 کشف شد، به عنوان یکی از قویترین بدافزارهای رباینده اطلاعات تحت مدل بدافزار به عنوان سرویس ([4]MaaS) ظاهر گردید.

توسعه دهنده بدافزار رباینده Rhadamanthys با نام «kingcrete» (با نام مستعار «kingcrete2022») شناخته میشود و این بدافزار را غالبا در تلگرام، Jabber و TOX تبلیغ کرده و به فروش میرساند.

Rhadamanthys به صورت اشتراکی به قیمت 250 دلار در ماه (یا 550 دلار برای 90 روز) فروخته میشود و به مشتریان خود امکان میدهد طیف وسیعی از اطلاعات حساس را از میزبانهای آلوده جمع آوری کنند.

این اطلاعات شامل اطلاعات سیستمی، کیف پولهای ارز دیجیتال، رمزهای عبور مرورگر، کوکیها و دادههای ذخیره شده در برنامههای مختلف میشود. Rhadamanthys به طور همزمان اقداماتی را برای پیچیدهتر کردن تلاشهای تجزیه و تحلیل در محیطهای sandbox انجام میدهد.

نسخه 0.7.0، جدیدترین نسخه Rhadamanthys که در ژوئن 2024 منتشر شد، به طور قابل توجهی نسبت به نسخه قبلی یعنی 0.6.0 که در فوریه 2024 منتشر گردید، بهبود یافته است.

این توسعهها شامل بازنویسی کامل فریمورک سمت کلاینت و سمت سرور است که ثبات اجرای برنامه را بهبود بخشیده است. علاوه بر این، 30 الگوریتم شکستن کیف پول، گرافیک مبتنی بر هوش مصنوعی و تشخیص PDF برای استخراج عبارت (Seed Phrase) به آن اضافه شده است. قابلیت استخراج متن نیز برای شناسایی عبارات ذخیره شده متعدد در این رباینده افزایش یافته است.

Rhadamanthys همچنین شامل ویژگی است که به هکرها اجازه میدهد تا فایلهای [5]MSI را اجرا و نصب کنند تا از شناسایی توسط راهحلهای امنیتی نصب شده بر روی هاست اجتناب نمایند. این بدافزار رباینده همچنین شامل تنظیماتی برای جلوگیری از اجرای مجدد در یک بازه زمانی قابل تنظیم است.

یکی از جنبههای قابل توجه Rhadamanthys، سیستم پلاگین آن است که میتواند قابلیتهای خود را با کیلاگر (keylogger)، کلیپر (clipper) ارز دیجیتال و عملکرد پروکسی معکوس افزایش دهد.

Rhadamanthys با توسعه سریع و ویژگیهای جدید و نوآورانه خود، یک انتخاب محبوب برای مجرمان سایبری به شمار میآید که همه سازمانها باید از آن آگاه باشند.

راهکارهای مقابله با بدافزار رباینده Rhadamanthys

گروه Insikt چندین استراتژی تشخیص و حتی یک ” سوئیچ Kill ” برای جلوگیری از اجرای Rhadamanthys بر روی سیستم معرفی کرده است.

- سوئیچ Kill مبتنی بر Mutex: با تنظیم Mutexهای شناخته شده Rhadamanthys در یک دستگاه غیر آلوده، سازمانها میتوانند یک سوئیچ kill ایجاد کنند که از اجرای بدافزارها و افزونههای آنها جلوگیری کنند. این یک روش فعال برای ایمن سازی سیستمها در برابر نفوهای فعلی Rhadamanthys است.

- قوانین تشخیص پیشرفته: گروه Insikt قوانین تشخیص Sigma، Snort و YARA را برای شناسایی فعالیت Rhadamanthys توسعه دادهاند. این قوانین ویژگی اجرای فایل MSI و تاخیر در اجرای مجدد بدافزار را هدف قرار میدهند تا به تیمهای امنیتی شانس مبارزه با این تهدید در حال تکامل را اعطا کنند.

- حفاظت از Endpointها: استقرار راه حلهای تشخیص و پاسخ Endpoint (یا [6]EDR) و پیاده سازی با حداقل سطح دسترسی در سراسر سیستمها هنگام محافظت در برابر Rhadamanthys بسیار مهم است. اطمینان از احراز هویت چند عاملی ([7]MFA) برای دسترسی به سیستمهای حساس میتواند به کاهش حملات سرقت دادههای لاگین و احراز هویت کمک کند.

[1] artificial intelligence

[2] optical character recognition

[3] command-and-control

[4] malware-as-a-service

[5] Microsoft Software Installer

[6] endpoint detection and response

[7] multi-factor authentication