یک گروه جاسوسی سایبری چینی زبان به نام SneakyChef، حملات بدافزاری مختلفی را با استفاده از تروجانهای SugarGh0st و SpiceRAT از آگوست 2023 دنبال میکند. این گروه، عمدتاً نهادهای دولتی را توسط تروجان SugarGh0st در سراسر آسیا، اروپا، خاورمیانه و آفریقا مورد هدف قرار داده است.

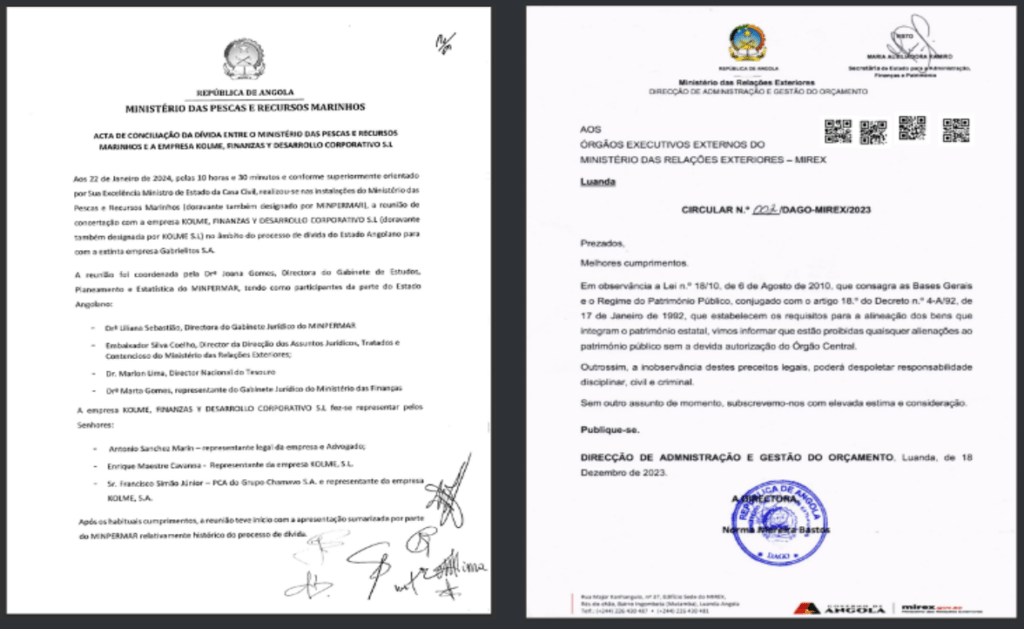

SneakyChef از فایلهای طعمه فریبندهای استفاده میکند که اسناد اسکن شده سازمانهای دولتی هستند و اغلب آنها مربوط به وزارتخانههای امور خارجه یا سفارتخانههای کشورهای مختلف میباشند.

حملات سایبری انجام شده توسط تروجان SugarGh0st

فعالیتهای مربوط به این گروه سایبری، اولین بار توسط شرکت سیسکو تالوس در اواخر نوامبر 2023 در ارتباط با حملاتی که کره جنوبی و ازبکستان را توسط یک نوع سفارشی از Gh0st RAT به نام تروجان SugarGh0st مورد نفوذ قرار داده بود، معرفی گردید.

تحلیل و بررسیهای Proofpoint در ماه گذشته، حاکی از استفاده از SugarGh0st RAT علیه سازمانهای دانشگاهی، صنایع خصوصی و خدمات دولتی آمریکایی فعال در حوزه هوش مصنوعی میباشد. این تهدید، تحت نام UNK_SweetSpecter دنبال میشود.

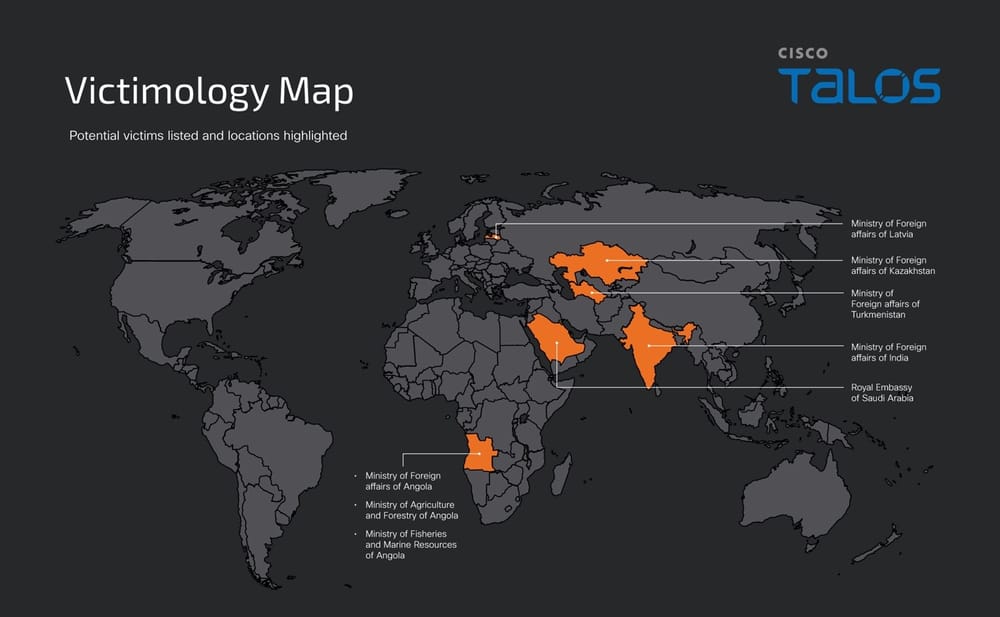

به گفته سیسکو تالوس، دامنه حملات تروجان SugarGh0st با استفاده از اسناد مخرب ارسال شده طی ایمیلهای فیشینگ به نهادهای دولتی مختلف در سراسر آنگولا، هند، لتونی، عربستان سعودی و ترکمنستان گسترش یافته است.

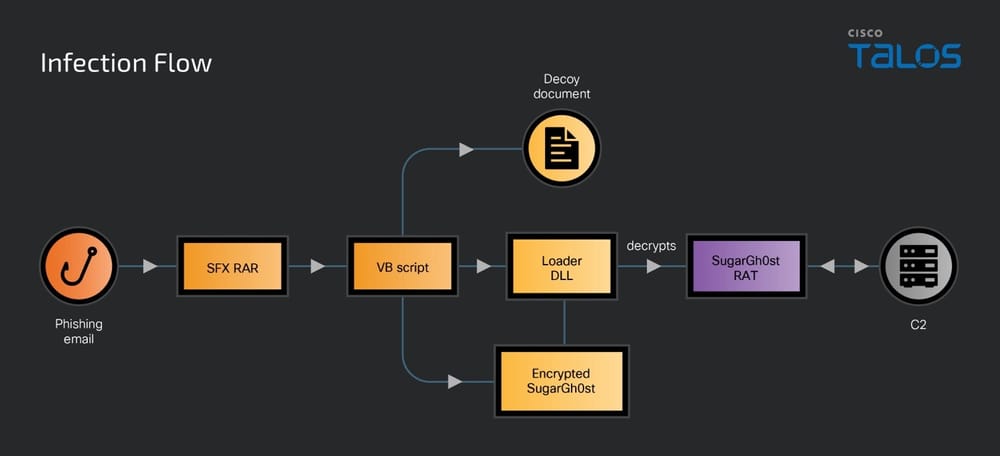

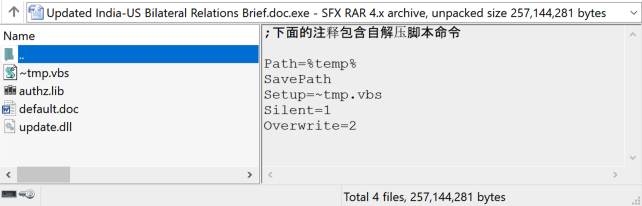

حملات قدیمیتر از فایلهای شورتکات ویندوز (LNK) قرار داده شده در آرشیوهای RAR به منظور ارائه تروجان SugarGh0st استفاده میکردند. موج جدید حملات از یک آرشیو RAR خود استخراج (SFX[1]) به عنوان بردار نفوذ اولیه برای راهاندازی یک اسکریپت ویژوال بیسیک ([2]VBS) استفاده میکنند.

هنگامی که قربانی فایل را اجرا میکند، اسکریپت SFX برای استقرار یک سند طعمه، SugarGh0st رمزگذاری شده، لودر DLL و یک اسکریپت VB مخرب در پوشه temp اجرا میشود و اسکریپت VB مخرب را اجرا میکند.

اسکریپت مخرب VB با نوشتن دستوری در کلید رجیستری UserInitMprLogonScript، تداوم دسترسی را تضمین خواهد کرد.

| کلید رجیستری | مقدار |

HKCU\Environment\UserInitMprLogonScript | regsvr32.exe /s %temp%\update.dll |

حملات سایبری انجام شده توسط تروجان SpiceRAT

حملات علیه آنگولا نیز با استفاده از یک تروجان دسترسی از راه دور جدید به نام SpiceRAT انجام شده است. این حملات از عنوان یک روزنامه روسی زبان در ترکمنستان با نام ” Neytralny Turkmenistan (ترکمنستان بی طرف)” سوء استفاده میکنند.

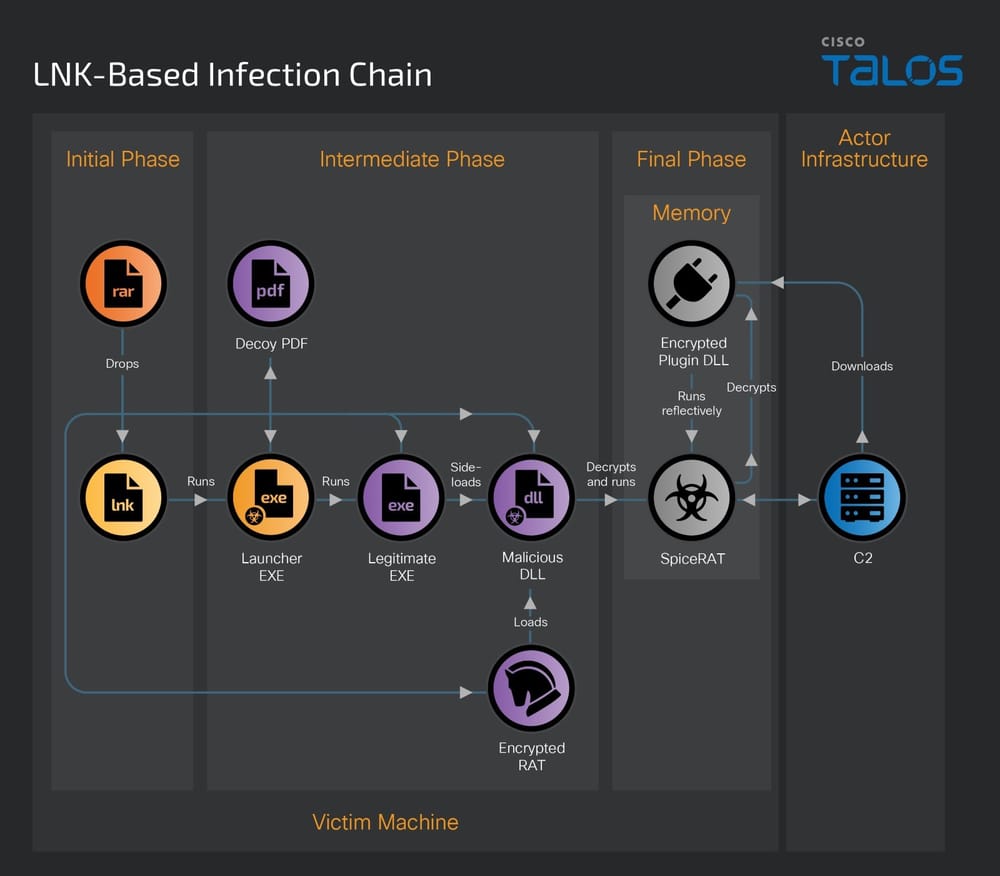

SneakyChef برای استقرار و انتشار تروجان SpiceRAT، دو زنجیره نفوذ مختلف را به کار میگیرد. یکی از این زنجیرهها از یک فایل LNK موجود در یک آرشیو RAR استفاده میکند. این فایل LNK در قالب یک سند PDF ظاهر میشود و بدافزار را با استفاده از تکنیکهای بارگذاری جانبی DLL مستقر و منتشر میکند.

متد حمله به اینصورت است که پس از آن که قربانی بر روی PDF کلیک میکند، یک فرمان تعبیه شده در آن برای اجرای فایل مخرب از پوشه مخفی راه اندازی خواهد شد. این راه انداز (لانچر) به نمایش سند طعمه به قربانی و اجرای یک باینری قانونی (dxcap.exe) ادامه میدهد که متعاقباً یک DLL مخرب را که مسئول دانلود SpiceRAT است، بارگذاری میکند.

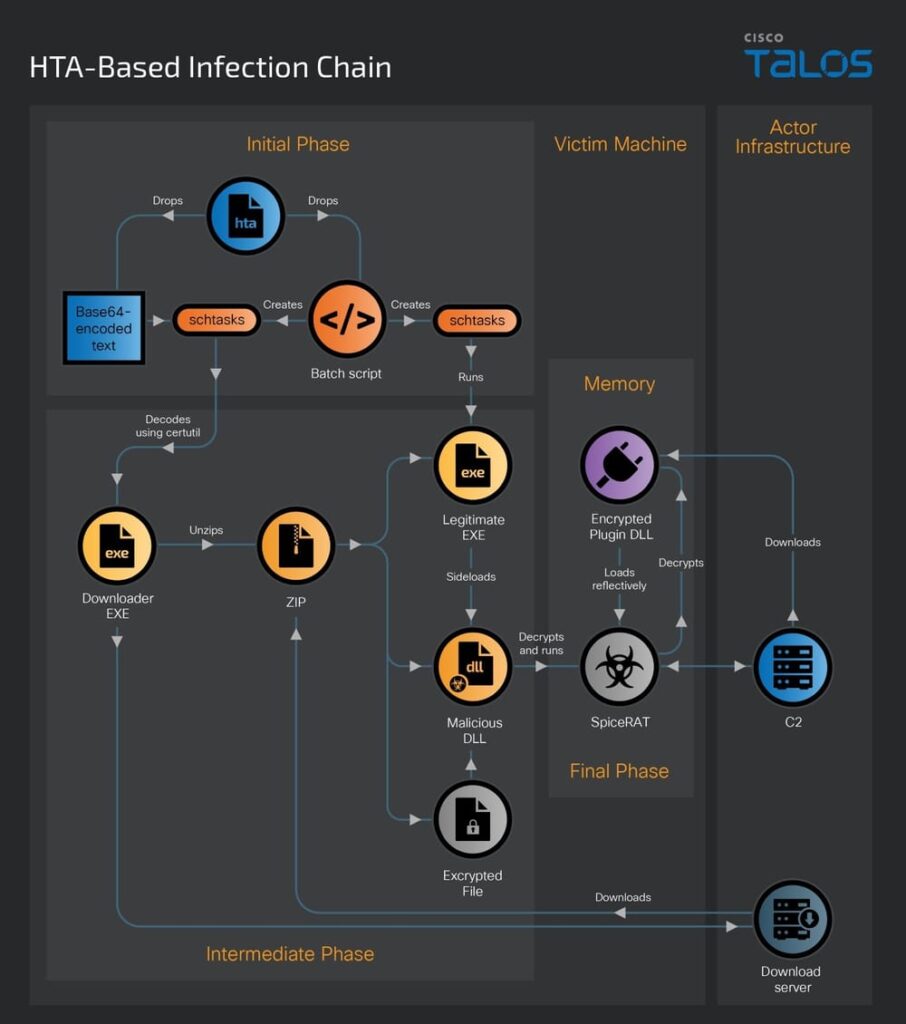

زنجیره نفوذ دوم، مستلزم استفاده از یک اپلیکیشن HTML (HTA) است که یک اسکریپت batch ویندوز و یک باینری دانلودر کدگذاری شده با Base64 را مستقر میکند. این اسکریپت هر پنج دقیقه یک بار فایل اجرایی را با استفاده از یک تسک زمانبندی شده راهاندازی خواهد کرد.

اسکریپت batch، طوری مهندسی شده است که یک فایل اجرایی قانونی دیگر به نام “ChromeDriver.exe” را هر 10 دقیقه یکبار اجرا و سپس یک DLL مخرب را بارگذاری کند. این DLL مسئول دانلود تروجان SpiceRAT میباشد.

هر یک از این کامپوننتها (ChromeDriver.exe، DLL، پیلود RAT) از یک فایل آرشیو ZIP استخراج میشوند که توسط باینری دانلودر از یک سرور راه دور بازیابی میگردند.

تروجان SpiceRAT همچنین از تکنیک بارگذاری جانبی DLL برای راهاندازی یک لودر DLL استفاده میکند که لیستی از فرآیندهای در حال اجرا را بررسی کرده و سپس ماژول اصلی را از حافظه راه اندازی میکند.

تروجان SpiceRAT با قابلیت دانلود و اجرای باینریهای اجرایی و دستورات دلخواه، سطح حمله را در شبکه قربانی به میزان قابل توجهی افزایش میدهد و راه را برای حملات بعدی هموار میکند.

[1] self-extracting

[2] Visual Basic Script