تهدیدات فناوری اطلاعات از جمله تهدیدات ناشی از حملات هدفمند و بدافزارها در سه ماهه اول سال ۲۰۲۴ پُررنگ و حائز اهمیت بودند. این مقاله با استناد به گزارش کسپرسکی به بررسی تکامل تهدیدات فناوری اطلاعات در سه ماهه آغازین سال جاری پرداخته است.

عملیات مثلث سازی

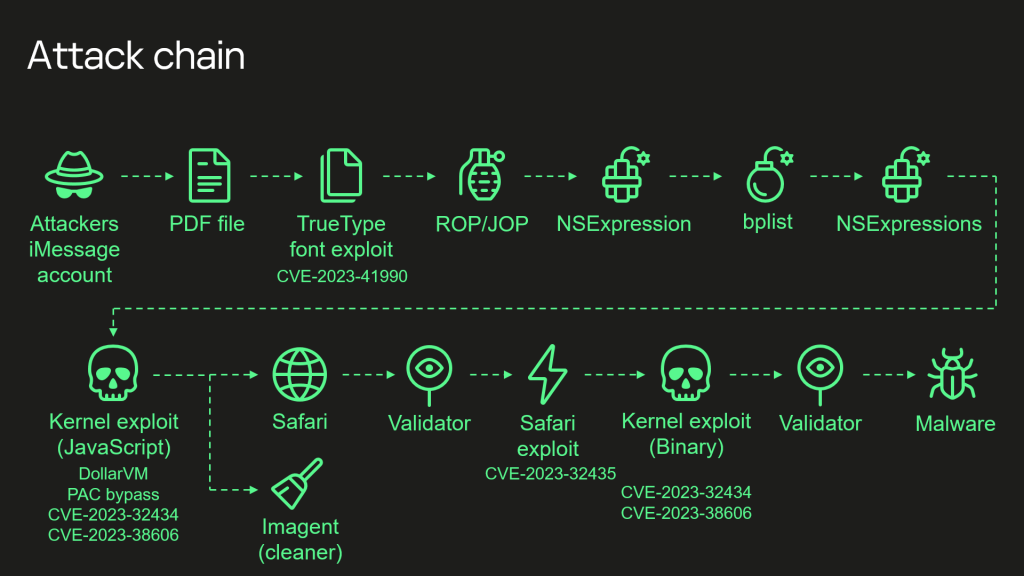

کسپرسکی در ژوئن ۲۰۲۳، در حین نظارت بر ترافیک شبکه Wi-Fi شرکتی خود با استفاده از پلتفرم نظارت و تحلیل یکپارچه کسپرسکی ([1]KUMA)، یک کمپین APT تلفن همراه ناشناخته را کشف کرد که بر روی دستگاههای iOS متمرکز بود.

بدافزار با استفاده از اکسپلویت های بدون کلیک[2] از طریق پلتفرم iMessage، اهداف مورد نظر را آلوده کرده و با سطح دسترسی root اجرا شده و کنترل کاملی بر روی دستگاه و داده های کاربر به دست آورد بود. کسپرسکی این کمپین را ” Operation Triangulationیا عملیات مثلث سازی ” نامید و گزارشهایی را در خصوص آن منتشر کرد.

کارشناسان تیم تحقیق و تحلیل جهانی کسپرسکی ([3]GReAT) در اواخر دسامبر ۲۰۲۳، در سی و هفتمین کنگره ارتباطات آشوب (37C3[4])، این زنجیره حمله را با جزئیات مورد بررسی قرار دادند و اینکه چگونه مهاجمان از آسیب پذیری سخت افزاری CVE-2023-38606 سوء استفاده کردهاند.

مدلهای اخیر آیفون دارای امنیت مبتنی بر سخت افزار هستند که مانع از کنترل کامل دستگاه توسط مهاجمان میشوند. مهاجمان حتی اگر بتوانند حافظه کرنل را بخوانند و بنویسند ( همانطور که در حمله عملیات Triangulation با بهرهبرداری از آسیبپذیری CVE-2023-32434 انجام شد)، موفق نخواهند شد تا کنترل کامل دستگاه را بدست آورند.

مهاجمان با استفاده از ویژگی سخت افزاری SoC[5] توانستند این حفاظت امنیتی مبتنی بر سخت افزار را دور بزنند. آنها این کار را با نوشتن داده ها، آدرس مقصد و هش داده ها در رجیسترهای سخت افزاری ناشناخته تراشه (چیپ) که توسط سیستم عامل استفاده نمیشوند، به انجام رساندند!

کسپرسکی احتمال میدهد که این ویژگی سخت افزاری ناشناخته برای اهداف دیباگ یا آزمایش در نظر گرفته شده و یا به اشتباه ایجاد شده است. از آنجایی که این ویژگی توسط سیستم عامل استفاده نمیشود، ما هنوز نمیدانیم مهاجمان چگونه استفاده از آن را فرا گرفتهاند!!!

روشی برای شناسایی بدافزارهای بالقوه iOS

محققان کسپرسکی طی چند سال گذشته، آلودگیهای بدافزار Pegasus را در چندین دستگاه iOS تجزیه و تحلیل کردهاند. متدهای رایج برای تجزیه و تحلیل زنجیره نفوذ و آلودگی های مختص iOS، مستلزم بررسی یک نسخه بک آپ کاملا رمزگذاری شده iOS و یا تجزیه و تحلیل ترافیک شبکه دستگاه آسیب دیده میباشد. با این حال، هر دو روش زمان بر هستند و نیاز به تخصص بالایی دارند. این امر، کارشناسان را بر آن داشت تا به دنبال راهی سریعتر و سادهتر برای شناسایی نفوذهای احتمالی آیفون باشند.

کارشناسان در طول تجزیه و تحلیل خود، متوجه شدند که نفوذها، ردپایی را در یک لاگ غیرمنتظره سیستم به نام shutdown.log بر جای گذاشتهاند. shutdown.log، یک فایل لاگ سیستم مبتنی بر متن است که در هر دستگاه iOS موجود میباشد.

هر رویداد راه اندازی مجدد به همراه ویژگیهای محیطی متعدد در این فایل ثبت میشود. این لاگها میتوانند ورودیهایی داشته باشند که به چندین سال قبل باز میگردند و حاوی اطلاعات زیادی برای ما هستند.

فایل shutdown.log در بایگانی sysdiagnose (sysdiag) ذخیره میشود و میتوان آن را به عنوان مجموعهای از لاگ های سیستم و پایگاههای داده در نظر گرفت که برای اهداف دیباگ و عیبیابی تولید میشوند.

روش تولید sysdiag میتواند در نسخه های مختلف iOS متفاوت باشد. با این وجود، این بایگانی معمولاً در بخش تنظیمات عمومی (General Settings) سیستم عامل، به ویژه در بخش « Privacy and Analytics (حریم خصوصی و تجزیه و تحلیل)» قرار دارد (مکان این فایل ممکن است بین نسخههای iOS متفاوت باشد).

ایجاد آرشیو معمولاً فقط چند دقیقه طول میکشد. نتیجه، یک فایل TAR.GZ. با حجم حدود 200-400 مگابایت است که میتواند به دستگاه آنالیز منتقل شود. پس از باز شدن فایل آرشیو، shutdown.log در پوشه \system_logs.logarchive\Extra قرار میگیرد.

این تجزیه و تحلیل استخراج sysdiag یک روش نفوذ ظریف و خلاقانه با حداقل منابع برای شناسایی نفوذهای احتمالی آیفون با استفاده از آبجکت های مبتنی بر سیستم است. تحلیل کامل را میتوانید از اینجا بخوانید.

تروجان DinodasRAT لینوکس

در اوایل اکتبر 2023، پس از اینکه ESET مقالهای در خصوص حملاتی تحت عنوان Operation Jacana که کاربران ویندوز را مورد هدف قرار داده بود، منتشر کرد، نسخه لینوکسی جدیدی از تروجانDinodasRAT (معروف به XDealer) کشف گردید.

کد بدافزار و IoCهای شبکه با نمونههای ویندوز مورد بررسی قرار گرفته توسط ESET که در حمله علیه نهادهای دولتی کشور گویان استفاده شده بودند، همپوشانی دارند.

DinodasRAT یک بکدور چند پلتفرمی است که به زبان C++ نوشته شده است و طیف وسیعی از قابلیت ها را ارائه می دهد. این RAT به مهاجم اجازه میدهد تا دادههای حساس را از رایانه مورد نظر، جمعآوری کند. این بکدور کاملاً کاربردی است و به اپراتور کنترل کاملی بر دستگاه آلوده میدهد و امکان استخراج داده ها و جاسوسی سایبری را فراهم میآورد.

ایمپلنت لینوکسی DinodasRAT عمدتاً توزیعهای مبتنی بر Red Hat و اوبونتو را مورد هدف قرار میدهد. کسپرسکی در دادههای تلهمتری و پایش مستمر این تهدید از اکتبر 2023، مشاهده کرده است که بیشترین کشورها و مناطق تحت تأثیر چین، تایوان، ترکیه و ازبکستان میباشند.

سایر بدافزارها

بکدور جدید macOS که کیف پولهای ارز دیجیتال را میرباید

کسپرسکی در دسامبر ۲۰۲۳، برخی برنامه های کرک شده را کشف کرد که به یک پروکسی تروجان آلوده شده بودند. کارشناسان این شرکت همچنین یک خانواده بدافزار جدید macOS را مشاهده نمودند که از نرم افزار کرک شده برای سرقت کیف پولهای ارز دیجیتال (کریپتو) استفاده میکرد.

برنامههای کرک شده، یکی از سادهترین راهها برای ورود بدافزار به رایانه و افزایش سطح دسترسی است. این برنامهها تنها میبایست گذرواژه را بدست آورند که معمولاً در هنگام نصب نرم افزار، درخواست میگردد و هیچگونه شک و تردیدی ایجاد نمیکند.

با این حال، برخی موارد مانند قرار دادن اسکریپت پایتون در یک رکورد TXT دامنه بر روی سرور DNS، مبتکرانه بودند. این اسکریپت بعداً به agent های راهاندازی افزوده شد تا بارگیری پیلود مرحله بعدی را در یک حلقه بینهایت دانلود و اجرا کند. از این رو، اپراتورهای بدافزار میتوانند بهروزرسانیهای جدید را در صورت نیاز، به دستگاه آلوده ارائه دهند.

پیلود نهایی، یک بکدور میباشد که میتواند اسکریپتهایی را با سطح دسترسی administrator اجرا کند و برنامههای کیف پول ارز دیجیتال Exodus و بیتکوین را با نسخههای آلوده جایگزین نماید که عبارات بازیابی مخفی را در طول فرآیند باز کردن کیف پول به سرقت خواهند برد. تحلیل جامع کسپرسکی را از اینجا بخوانید.

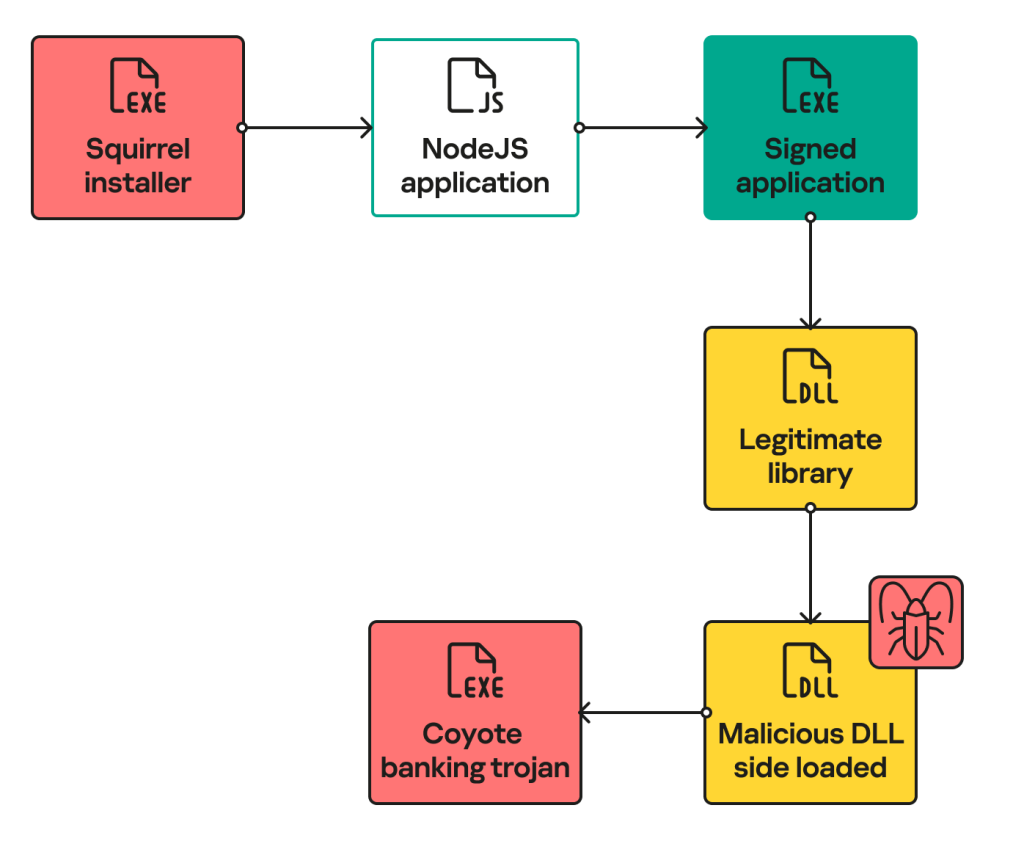

تروجان بانکی چند مرحلهای Coyote

توسعه دهندگان تروجان های بانکی دائما به دنبال راههای جدید برای توزیع ایمپلنت های خود هستند. کارشناسان کسپرسکی در تحقیقات اخیر خود، با بدافزار جدیدی به نام Coyote (کایوت) مواجه شدند که مشتریان بیش از 60 موسسه بانکی، عمدتاً واقع در برزیل را مورد هدف قرار میدهد.

آنچه توجه کارشناسان را به خود جلب کرد، زنجیره نفوذ پیچیدهای بود که از چندین فناوری پیشرفته استفاده میکند و آن را از سایر تروجان های بانکی متمایز میسازد. Coyote به جای استفاده از دلفی یا نصب کننده MSI برای توزیع، از ابزار نسبتا جدیدی به منظور نصب و به روزرسانی برنامههای دسکتاپ ویندوز به نام Squirrel استفاده میکند.

هنگامی که Squirrel اجرا میشود، یک برنامه NodeJS را اجرا میکند که با Electron کامپایل شده است. این برنامه، کد جاوا اسکریپت مبهم را اجرا میکند تا تمام فایلهای اجرایی موجود در یک فولدر لوکال به نام temp را در فولدر captures واقع در فولدر Videos کپی کرده و سپس یک برنامه امضا شده را از آن دایرکتوری اجرا نماید.

یکی از عناصر جالب زنجیره نفوذ، استفاده از Nim، یک زبان برنامه نویسی نسبتا جدید، برای بارگذاری پیلود نهایی است. هدف لودر، باز کردن یک فایل اجرایی دات نت و اجرای آن در حافظه با استفاده از CLR است. این بدان معناست که هدف لودر، بارگذاری فایل اجرایی و اجرای آن در فرآیند خود میباشد که یادآور نحوه کار Donut است. تروجان Coyote پس از پشت سر گذاشتن تمام این مراحل، اجرا میشود.

هدف تروجان Coyote با رفتار دیگر تروجانهای بانکی متداول، سازگار است. این تروجان، تمامی برنامههای باز بر روی سیستم آلوده را رصد میکند و منتظر میماند تا کاربر به برنامه یا وب سایت بانکی خاص دست یابد.

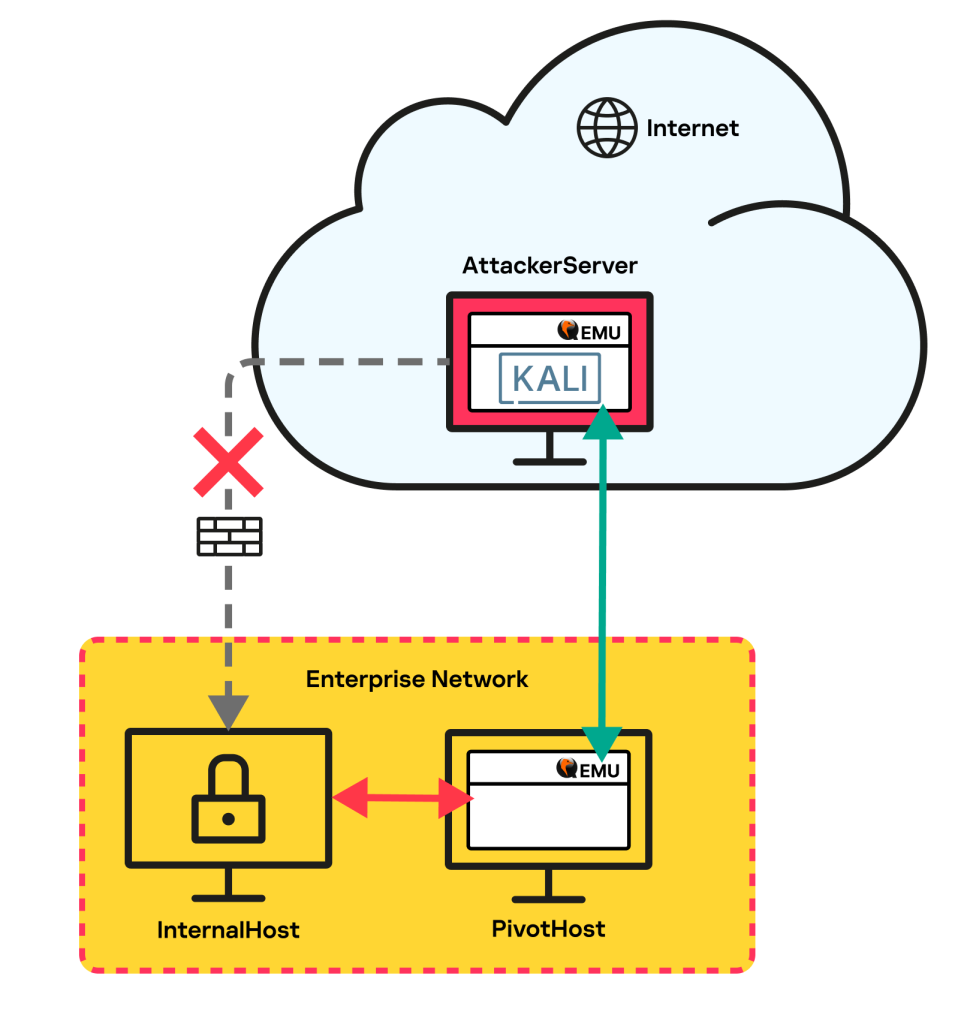

تانلینگ شبکه با استفاده از QEMU

مهاجمان سایبری اغلب از ابزارهای قانونی برای فرار از مکانیزمهای امنیتی و شناسایی و کاهش هزینههای توسعه استفاده میکنند. اسکن شبکه، کپچر کردن حافظه فرآیند، استخراج داده، اجرای فایل از راه دور و حتی رمزگذاری درایوها، همگی توسط نرم افزار قابل اطمینان انجام میشوند.

مهاجمان برای به دست آوردن جای پایی در یک زیرساخت مستعد نفوذ و توسعه حمله، میتوانند از بدافزارهای نصب شده قبلی سوء استفاده کنند و یا از طریق سرورهای RDP شرکت یا VPN شرکتی به شبکه متصل شوند (مهاجمان برای انجام این کار، باید حساب هایی با سطح دسترسی مناسب در اختیار داشته باشند).

راه دیگر برای اتصال به شبکه داخلی سازمان مورد حمله، استفاده از ابزارهای کمکی برای راه اندازی تانل های شبکه یا ارسال پورت های شبکه (port forwarding ) بین سیستمهای شرکت و سرورهای مهاجم است که به مهاجمان اجازه میدهد NAT و فایروال ها را برای دسترسی به سیستمهای داخلی دور بزنند.

برای ایجاد یک تانل شبکه بین دو سیستم، برخی به طور مستقیم متصل میشوند، در حالی که برخی دیگر از پروکسی استفاده میکنند که آدرس IP سرور مهاجم را پنهان خواهد کرد.

کسپرسکی در حین بررسی یک رویداد در یک شرکت بزرگ، متوجه فعالیت مخرب و غیرعادی در یکی از سیستمها شد. کارشناسان، آبجکت ها را مورد تجزیه و تحلیل قرار دادند و متوجه شدند که مهاجم ابزار اسکن شبکه Angry IP Scanner، رمز عبور Mimikatz، هش و استخراج کننده تیکت Kerberos و ابزار حمله اکتیو دایرکتوری، و شبیه ساز سخت افزار QEMU را مستقر و راه اندازی کرده است. تمامی موارد بجز QEMU کاملا واضح هستند.

QEMU از اتصالات بین ماشینهای مجازی پشتیبانی میکند. گزینه netdev، دستگاههای شبکه را ایجاد میکند (backend) که آنگاه میتوانند به ماشینهای مجازی متصل شوند. کارشناسان کسپرسکی هیچ راهی را برای تعیین دقیق نحوه اجرای QEMU توسط مهاجمان بر روی سرور خود نیافتند. از این رو، تصمیم گرفتند یک بستر متشکل از سه سیستم به شرح زیر را راه اندازی کنند:

- ” InternalHost” درون شبکه قرار دارد و بدون دسترسی به اینترنت، یک سرور RDP را بر روی پورت 3389 اجرا میکند. InternalHos، سیستم ایزوله را بدون دسترسی به اینترنت شبیه سازی مینماید.

- ” PivotHost” در داخل شبکه قرار دارد، اما فاقد دسترسی به اینترنت است. PivotHost سیستمی را شبیه سازی میکند که توسط مهاجمان مورد نفوذ قرار گرفته است و از آن برای دسترسی به InternalHost استفاده میشود.

- ” AttackerServer” در فضای ابری میزبانی میشود و سرور مهاجم را شبیه سازی میکند.

هدف کارشناسان، دسترسی به InternalHost از طریق AttackerServer بود. نمودار زیر طرح کلی این تانل را نشان میدهد.

کارشناسان توانستند تشخیص دهند که این تکنیک برای ایجاد دسترسی به شبکه واقعاً مؤثر است. شما میتوانید جزئیات تحقیقات کسپرسکی را از اینجا بخوانید.

در حالی که استفاده از ابزارهای قانونی برای انجام مراحل مختلف حمله، اتفاق جدیدی نیست، مهاجمان گاهی اوقات از نرمافزارهایی استفاده میکنند، احتمالا آلوده بودن آنها بسیار ضعیف است (مانند QEMU). این امر بر نیاز به حفاظت چند سطحی که شامل حفاظت از Endpoint و پیاده سازی راه حلهای تخصصی و محصولات امنیتی برای شناسایی و محافظت در برابر حملات پیچیده و هدفمند، از جمله حملات انسانی است، تأکید میکند.

[1] Kaspersky Unified Monitoring and Analysis Platform

[2] zero-click exploit

[3] Global Research and Analysis Team

[4] 37th Chaos Communication Congress

[5] System on a Chip